2023 年是网络安全的重要一年,出现了严重的网络攻击、数据泄露、新威胁组织的出现,当然还有零日漏洞。不过,有些故事比其他故事更受我们 2200 万读者的影响或欢迎。以下是 BleepingCompu 2024-1-2 11:22:42 Author: OSNT研习社(查看原文) 阅读量:6 收藏

2023 年是网络安全的重要一年,出现了严重的网络攻击、数据泄露、新威胁组织的出现,当然还有零日漏洞。

不过,有些故事比其他故事更受我们 2200 万读者的影响或欢迎。

以下是 BleepingComputer 认为 2023 年最具影响力的网络安全故事中的 14 个,并对每个故事进行了摘要。

14. 23andMe 数据泄露

基因检测提供商 23andMe 遭遇撞库攻击,导致重大数据泄露,690 万用户的数据被泄露。

该公司表示,攻击者在撞库攻击中仅破坏了少数帐户。然而,威胁行为者能够滥用其他功能来窃取数百万人的数据。

威胁行为者试图出售窃取的数据,但在没有收到买家后,在黑客论坛上泄露了 100 万德系犹太人和 4,011,607 名居住在英国的人的数据。

在最近的更新中,23andMe 告诉 BleepingComputer,此次泄露影响了 690 万人,其中 550 万人通过 DNA 亲属 功能受到影响,140 万人通过家谱功能受到影响。

这一违规行为已导致 该公司因未充分保护数据而提起多起集体诉讼 。

13. 托管公司表示在勒索软件攻击后丢失了所有客户数据

勒索软件攻击加密了大部分客户数据后,两家丹麦托管提供商被迫关闭,且数据恢复不成功。

CloudNordic 的声明 (机器翻译)写道:“由于我们既不能也不想满足犯罪黑客的赎金要求,CloudNordic 的 IT 团队和外部专家一直在加紧工作,评估损失并确定可以恢复的内容。”

“遗憾的是,我们无法恢复更多数据,因此我们的大多数客户都丢失了他们的所有数据。”

12. 苏丹匿名黑客活动人士表明,DDoS 攻击可能会影响最大的科技公司

一个名为“匿名苏丹”的黑客组织的 DDoS 攻击摧毁了世界上一些最大的科技公司的网站和服务,这让所有人都大吃一惊。

当该组织的攻击成功拿下 Microsoft 服务(包括 Outlook、 OneDrive和 Azure 门户)的登录页面时,他们的攻击引起了媒体的广泛关注。

一周多后,微软最终确认 DDoS 攻击导致了这些中断。

微软确认:“从 2023 年 6 月上旬开始,微软发现某些服务的流量激增,暂时影响了可用性 。 ”

“微软立即展开调查,随后开始追踪威胁行为者正在进行的 DDoS 活动,微软将其追踪为 Storm-1359。”

Anonymous苏丹后来瞄准了许多其他网站,包括 ChatGPT、 Cloudflare和美国政府服务的网站。

不断增加的 DDoS 攻击及其影响促使美国网络安全和基础设施安全局 (CISA) 发布了 有关这些事件的公告 。

11. 新的声学攻击可窃取击键数据,准确率高达 95%

来自英国大学的一组研究人员训练了一个深度学习模型,可以从使用麦克风记录的键盘击键中窃取数据,准确率高达 95%。

当使用 Zoom 训练声音分类算法时,预测准确率下降到 93%,仍然非常高。

为了减轻这些攻击,研究人员建议用户可以尝试改变打字风格或使用随机密码。其他防御措施包括使用软件再现击键声音、播放白噪声或基于软件的击键音频过滤器。

10. PayPal 账户在大规模撞库攻击中被泄露

PayPal 在 2022 年 12 月 6 日至 8 日期间遭受撞库攻击,攻击者可以访问 34,942 个账户。

撞库是一种攻击,黑客试图通过尝试来自各个网站的数据泄露的用户名和密码对来访问帐户。

黑客可以获取账户持有人的全名、出生日期、邮政地址、社会安全号码和个人纳税识别号码。

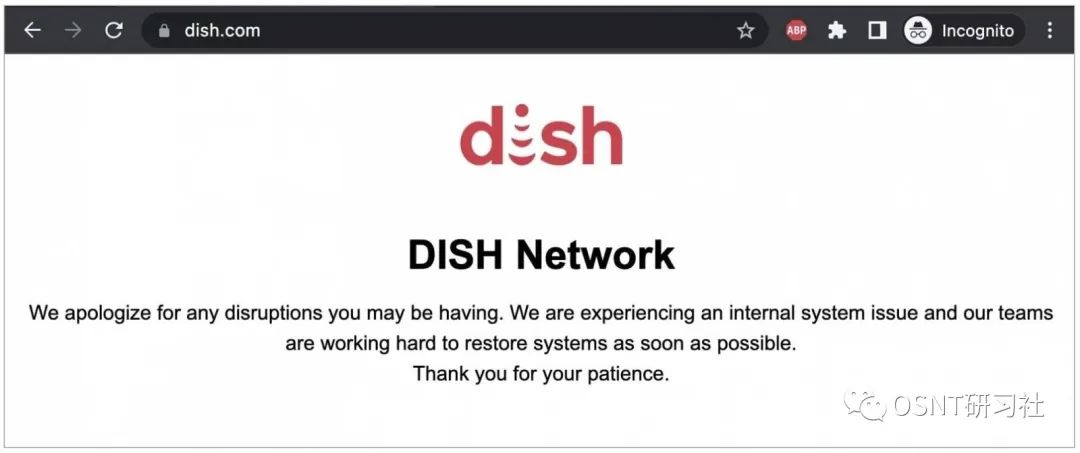

9. Dish Network 在可能遭受网络攻击后下线,员工被切断

美国电视巨头和卫星广播提供商 DISH Network 今年早些时候神秘下线,其网站和移动应用程序连续几天无法运行。

来源:BleepingComputer

DISH 随后证实此次中断是 由勒索软件攻击引起的,BleepingComputer 首先报告称 Black Basta 勒索软件团伙是此次攻击的幕后黑手。

员工告诉 BleepingComputer,勒索软件团伙破坏了公司的 Windows 域控制器以及加密的 VMware ESXi 服务器和备份。

DISH 数据泄露通知证实数据在攻击中被盗,并暗示已支付赎金以防止泄露被盗数据。

数据泄露通知中写道:“我们不知道您的信息有任何滥用情况,并且我们已收到提取的数据已被删除的确认 。 ”

8. GoDaddy:黑客窃取源代码,在多年的违规行为中安装恶意软件

网络托管巨头 GoDaddy 表示,该公司多年来遭受了一次漏洞,允许未知攻击者窃取源代码并在其服务器上安装恶意软件。

此漏洞始于 2021 年,允许威胁行为者访问 120 万托管 WordPress 客户的个人信息(包括凭据),并利用该访问权限将网站重定向到其他域。

没有威胁行为者声称对这次袭击负责。

7. 米高梅度假村网络攻击导致 IT 系统关闭

米高梅国际酒店集团遭受了大规模攻击,影响了众多系统,包括其主要网站、在线预订以及 ATM、老虎机和信用卡机等赌场内服务。

BlackCat 勒索软件行动声称对此次攻击负责,其附属机构表示,他们在事件期间对 100 多个 ESXi 虚拟机管理程序进行了加密。

彭博社报道称,该组织还 入侵了 Caesars Entertainment 的网络,并在SEC 的 8-K 文件中强烈暗示 ,他们向攻击者付费,以防止客户被盗数据泄露。

虽然这次攻击规模很大,但它也引起了一个名为“分散蜘蛛”的松散黑客组织的广泛关注。

Scattered Spider,也称为 0ktapus、Starfraud、 UNC3944和 Muddled Libra,擅长社会工程,依靠网络钓鱼、多因素身份验证 (MFA) 轰炸(有针对性的 MFA 疲劳)和 SIM 交换来获得大规模的初始网络访问权限。组织。

该组织的成员是 BlackCat 勒索软件团伙的附属机构,其中包括具有不同技能的年轻英语成员,他们经常访问相同的黑客论坛和 Telegram 频道。

虽然许多人认为这是一个有凝聚力的团伙,但该团伙是一个由个人组成的网络,每次攻击都有不同的威胁行为者参与。这种流动的结构使得追踪它们变得具有挑战性。

11 月, FBI 发布了一份公告, 重点介绍了该组织的策略、技术和程序 (TTP)。

Scattered Spider 是之前针对 Reddit、 MailChimp、 Twilio、 DoorDash和 Riot Games的攻击的幕后黑手。

6. 黑客在供应链攻击中破坏了 3CX 桌面应用程序

3CX 被朝鲜 Lazarus 黑客组织攻破,利用该公司的互联网语音协议 (VOIP) 桌面客户端通过供应链攻击推送恶意软件。

3CX 是一家 VoIP IPBX 软件开发公司,其 3CX 电话系统被全球超过 350,000 家公司使用,每天拥有超过 1200 万用户。

一名员工安装了 Trading Technologies 的 X_TRADER 软件的木马版本后,3CX 遭到破坏,该软件允许威胁行为者窃取公司凭证并破坏网络。

攻击者推出了一个恶意软件更新,该更新安装了以前未知的信息窃取恶意软件,以窃取 Chrome、Edge、Brave 和 Firefox 用户配置文件中存储的数据和凭据。

5. Barracuda表示必须立即更换被黑的ESG设备

今年 5 月,Barracuda 披露,他们的一些电子邮件安全网关 (ESG) 设备遭到黑客利用零日漏洞安装恶意软件并窃取数据。

我们后来了解到,这些攻击 与中国威胁行为者有关,他们自 2022 年以来利用该漏洞 用名为“Saltwater”、“Seaspy”和“Seaside”的新恶意软件感染 ESG 设备。

CISA 后来透露,Submarine 和 Whirlpool 恶意软件也被用于对 ESG 设备进行后门攻击。

这些攻击中最引人注目的是,梭子鱼警告客户 必须免费更换电子邮件安全网关(ESG)设备,而不是对受影响的 ESG 设备使用软件修复。

该公司当时警告说:“无论补丁版本级别如何,受影响的 ESG 设备都必须立即更换。”

“梭子鱼目前的补救建议是完全替换受影响的 ESG。”

这一不寻常的请求使许多人相信威胁行为者对设备的危害程度较低,因此无法确保它们完全干净。

Mandiant 是这些攻击事件响应的一部分,他告诉 BleepingComputer,建议这样做是出于谨慎,因为梭子鱼无法确保完全删除恶意软件。

4. 大规模ESXiArgs勒索软件攻击针对全球VMware ESXi服务器

2023 年 2 月,一场大规模勒索软件活动针对全球范围内暴露的 VMware ESXi 服务器进行了攻击,迅速加密了数千家公司的虚拟机。

攻击发生几个小时后,受害者开始在 BleepingComputer 论坛上报告 称,带有 vmxf、.vmx、.vmdk、.vmsd 和 .nvram 的文件(所有与 VMware ESXi 虚拟机关联的文件)都被加密。

由于为 每个加密文件创建了一个.args文件,该勒索软件活动被称为 ESXiArgs。

VMware ESXi 控制台主页经过修改,显示勒索信,要求 2.0781 比特币,当时价值约 49,000 美元。

3.巴西扣押 Flipper Zero 货物以防止用于犯罪

BleepingComputer 年度阅读量最高的报道之一是巴西国家电信局扣押了即将购买的 Flipper Zero 的消息,因为它们可能被用于犯罪活动。

购买 Flipper Zero 的巴西人报告说,由于缺乏该国无线电频率部门的认证,他们的货物被重定向到巴西电信机构 Anatel。

从 BleepingComputer 看到的电子邮件中,Anatel 将该设备标记为用于犯罪目的的工具。

2. 三角测量行动iPhone攻击

6 月,卡巴斯基研究人员首次披露了一种名为“三角操作”的新型零点击 iOS 攻击,用于在 iPhone 上安装 TriangleDB 间谍软件 。

卡巴斯基 发现了针对其网络内设备的攻击 ,俄罗斯联邦安全局情报部门指责苹果向美国国家安全局提供后门。然而,此次袭击的真正起源仍不得而知,也没有证据表明美国政府是此次袭击的幕后黑手。

攻击始于黑客发送恶意 iMessage 附件,该附件在由 iOS 处理时会自动触发零点击漏洞利用链。零点击漏洞意味着它不需要用户交互即可触发。

这些攻击将下面列出的四个零日 iOS 漏洞链接在一起来安装间谍软件:

CVE-2023-41990:ADJUST TrueType 字体指令中存在漏洞,允许通过恶意 iMessage 附件远程执行代码。

CVE-2023-32434:XNU 内存映射系统调用中存在整数溢出问题,允许攻击者对设备的物理内存进行广泛的读/写访问。

CVE-2023-32435:在 Safari 漏洞利用中用于执行 shellcode 作为多阶段攻击的一部分。

CVE-2023-38606:使用硬件 MMIO 寄存器绕过页面保护层 (PPL) 的漏洞,从而覆盖基于硬件的安全保护。

上周,卡巴斯基披露,最终的零日漏洞 CVE-2023-38606 滥用了 Apple 芯片中未记录的功能 来绕过基于硬件的安全保护。

虽然三角测量操作攻击并未影响许多设备,但它可能是迄今为止最复杂的 iOS 攻击之一。

来源:卡巴斯基

虽然尚不清楚这些攻击的幕后黑手是谁,但网络安全研究人员认为,这些攻击的幕后黑手是政府支持的黑客组织。

1. MOVEit Transfer数据盗窃攻击

BleepingComputer 率先报告了利用 MOVEit Transfer 安全文件传输平台中的零日漏洞进行的广泛数据盗窃攻击 。

MOVEit Transfer 是由美国 Progress Software Corporation 的子公司 Ipswitch 开发的托管文件传输 (MFT) 解决方案,允许企业使用 SFTP、SCP 和基于 HTTP 的上传在业务合作伙伴和客户之间安全地传输文件。

该漏洞允许威胁行为者破坏 MOVEit Transfer 服务器并下载存储的数据。

Clop 勒索软件团伙很快声称对这些攻击 负责,该团伙此前曾通过Accellion FTA 和 GoAnywhere中的零日漏洞发起过类似的攻击 。

如有侵权请联系:admin#unsafe.sh