前言 本文共分为以下几个部分:前言、中奖与解题公示、第二题flag与write up、剩余题目提示、奖励调整、邀请码、致谢、欢迎关注。公示 本次元旦解题活动共三题,目前已有一题被解开,现公 2024-1-2 08:51:56 Author: F12sec(查看原文) 阅读量:15 收藏

前言

本文共分为以下几个部分:前言、中奖与解题公示、第二题flag与write up、剩余题目提示、奖励调整、邀请码、致谢、欢迎关注。

公示

本次元旦解题活动共三题,目前已有一题被解开,现公布已解开题目答案,同时调整剩余奖励,并给出剩余两题提示信息。

抽奖活动中奖者:

请上面中奖的朋友及时联系作者,[email protected]、QQ:417230867

目前已解开第二题的朋友:Ricardo . M . Lu(QQ:AndyNoel)、Anyyy(QQ:安逸)

请上面解题的朋友及时联系作者,[email protected]、QQ:417230867

第二题答案与write up

第二题flag:mxpy{58c4151b62114692b5cfab4219cdead5}

第二题主要是细心(我这么认为的),解题过程很简单:访问网页,获取响应头信息,访问响应头的地址,获取404页面,404页面注释中存在另一个地址,在另一个地址中有一张图片,图片尾部用两个0字节包裹了一段信息,将其16进制转字符串然后进行base64解码即可。

首先访问网页:

响应头字段Flag,值为:index_1.js

继续访问目标路径

打开后提示404,实际上是假页面

查看源代码

源代码中有一行注释的信息:1/main.js

访问目标路径

最终页面只有一张图片,信息就在图片中

下载图片,winhex查看图片

flag就在这里面

提取信息

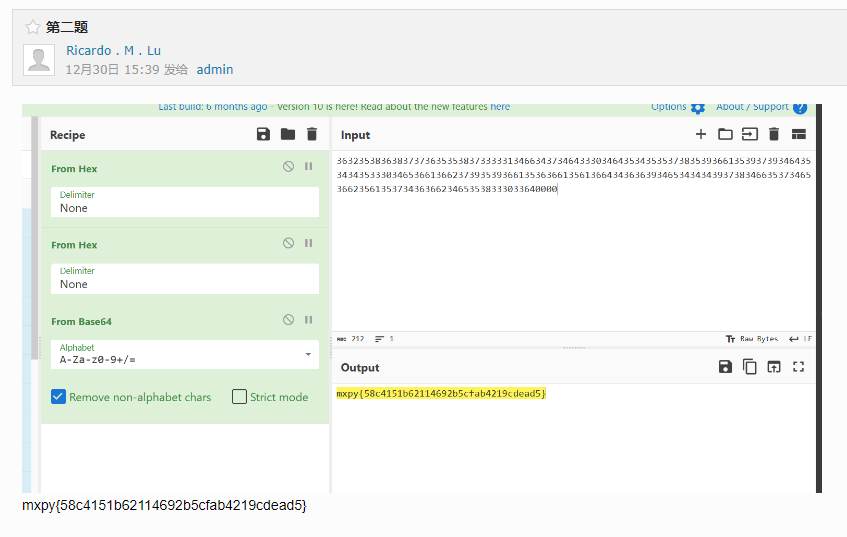

62586877655873314f474d304d545578596a59794d5445304e6a6b79596a566a5a6d46694e4449784f574e6b5a57466b4e58303d对信息进行十六进制转换

然后base64解码

bXhweXs1OGM0MTUxYjYyMTE0NjkyYjVjZmFiNDIxOWNkZWFkNX0= 至此获得flag。

提示信息

剩余第一题与第三题尚无解开的朋友,下面新增提示。

第一题:第一题提供的私钥是设备开发公司自己的格式,具体的解析方法在其文档的代码中有提到,或在搜索引擎中可以搜到。

第三题:第三题中提到的是Google的一种数据描述语言:Protocol Buffers,需要先对返回信息解码,才能进行下一步。

奖励调整

根据活动规则,活动期间未解开,奖励减半,由于已有朋友解开部分题目,且现在提供了更多提示,现将剩余奖励进行如下调整:

1、已解开题目的两位朋友享有优先权,即在同样三题被解开的情况下,这两位优先排名,优先权截止到:2024/1/5 23:59:59,且奖励为:任意一题发放现金:28(原38),剩余两题都解开的发放现金:48(原88)

2、其他朋友解开剩余两题,任意一题的发放现金:19(原38),剩余两题都解开的发放现金:38(原88)

3、上述奖励仍然限量1份,若奖励发放完毕,将改为发放邀请码。

4、已中奖的两位朋友和已解题的两位朋友将会补发邀请码,后面解题的也会附带邀请码。

推文邀请码

f5847a022f8abe9bb52041a5b4eef5c1a888721a02832839b82001815d9ad5fdefc5de801950005de6ea0f2952516a42b30242fd6dbb2a033158e2c39d8cabc7e50a575f52f138e96063c74ec2bfff335d31da250e119f1fb09c251831f940010c182d0924b8a6c94730e7afa19a182bf3621cf30feaf9e86c9ef492954bbf9033d4b4db83af2dbb174af1b670dedbde7cfcfee669ae31c733e8a8c54dbd7f7b

致谢

感谢所有参与本次解题的朋友,希望下次再见,感谢提供抽奖奖品的:明暗安全(公众号),感谢转载的:F12sec(公众号)、明暗安全(公众号)。

也希望大家能对本次活动感到满意,有什么设计不好的地方希望直接指出,本人第一次做此类题目,没有经验全靠个人感觉,一方面时间不足,另一方面水平有限,难免有所不足,欢迎大家批评指正。

欢迎关注

如有侵权请联系:admin#unsafe.sh