往年公开:实战SRC挖掘 X讯xss漏洞第二篇(存储xss)

read file error: read notes: is a directory 2023-12-31 16:6:5 Author: Ots安全(查看原文) 阅读量:59 收藏

read file error: read notes: is a directory 2023-12-31 16:6:5 Author: Ots安全(查看原文) 阅读量:59 收藏

分享个挖掘X讯src的一个案例,细心决定一切

#可造成xss代码的存储执行,对用户数据安全造成损失

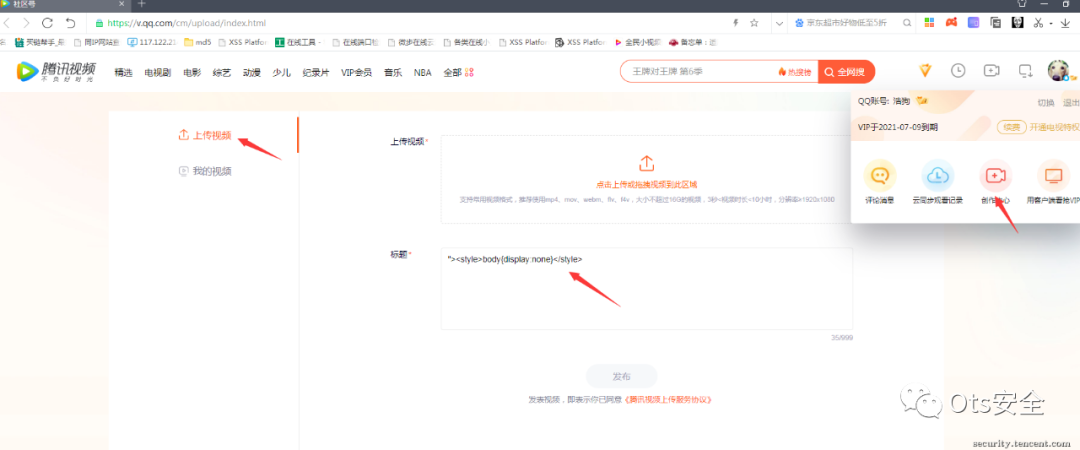

上传视频处,标题可以插入xss,然后在搜索界面搜索我刚插入的xss关键词即可触发

这里被过滤了很多代码,那么如何去提升危害呢?

我这里是隐藏了个界面进行测试,关键词也是基本搜索不到的关键词

如果某些流量很大的关键词,被隐藏了界面,是否会造成一些损失呢

1. 漏洞URL:

https://v.qq.com/cm/upload/index.htmlhttps://v.qq.com/x/search/?q=%E7%99%BD%E6%98%BC%E5%B0%8F%E4%B8%91

2. 功能入口:

登录X讯视频,点击个人中心,进到创作中心界面,上传视频。如下图:

3. 漏洞复现所需的HTTP报文(代码块格式):

在上传视频处可以插入xss代码,直接进行构造,对标签进行闭合

">然后我这里构造了个隐藏页面内容的代码即:

</code><code class="markdown">"><style>body{display:none}</style>但是为了更好的测试漏洞的发生,这里可以在写入一个关键词,如:

白昼小丑test白昼小丑test"><style>body{display:none}</style>然后等视频审核通过,隔了一天视频通过了,

url:https://v.qq.com/x/page/c3252g3rqdi.html然后在直接进行搜索我插入的关键词:

https://v.qq.com/x/search/?q=%E7%99%BD%E6%98%BC%E5%B0%8F%E4%B8%91成功触发

转载至:https://codeantenna.com/a/DCcgxc4eVn

文章作者:白昼小丑

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247503545&idx=2&sn=bb588e0421ad1d0760ba3cb2f5791d2b&chksm=9a1e817e3ad27efef66c1912b0a1c7f22405c51e5c172a8fe40e6abefb7b347fed1f9128d83a&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh