read file error: read notes: is a directory 2023-12-29 14:26:32 Author: Ots安全(查看原文) 阅读量:38 收藏

这是一份详细的关于一次复杂攻击的报告,攻击目标为 iPhone 设备。以下是关于这次攻击的主要细节和发现:

1. 攻击对象和时间范围: 该攻击已经存在四年多,影响数十甚至数千部 iPhone 设备,其中包括卡巴斯基安全公司的员工。攻击曝光于六月,感染了俄罗斯外交使团和使馆内的工作人员的 iPhone。

2. 攻击手段: 攻击者利用了四个零日漏洞,其中包括 CVE-2023-32434、CVE-2023-32435、CVE-2023-38606 和 CVE-2023-41990。这些漏洞存在于 iPhone、Mac、iPod、iPad、Apple TV 和 Apple Watch 中。

3. 攻击方式: 恶意软件通过 iMessage 文本传播,利用复杂的漏洞链安装在设备上,而无需接收者采取任何行动。一旦感染,设备就会安装间谍软件,该软件可录音、拍照、获取地理位置等,并将敏感数据传输到攻击者的服务器。

4. 硬件功能的发现: 最引人注目的发现是攻击者利用未记录的硬件功能中的漏洞,实现前所未有的访问级别。这个硬件功能的性质和复杂性表明攻击者拥有高级技术能力。这个硬件功能可能是苹果工程师或工厂用于调试或测试目的,或者是被错误地包含在内。

5. 攻击的归因问题: 目前还不清楚攻击者的确切目的是什么,以及他们如何了解这一硬件功能。攻击的归因具有挑战性,目前尚未最终将这次网络攻击归因于任何已知的威胁行为者。

6. 漏洞利用链的复杂性: 攻击使用了多个阶段的漏洞利用链,包括针对 TrueType 字体、iOS 内核和 Safari 的漏洞。攻击的最终目标是获得 root 权限,并在设备上运行间谍软件。

7. 防御措施: 苹果已经修复了所有四个零日漏洞,并发布了相应的补丁。

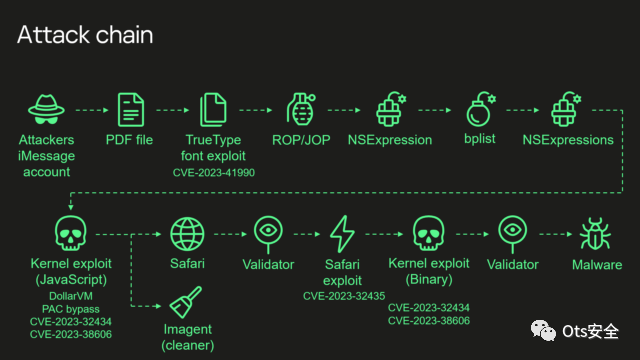

漏洞利用链:

这份图片描述了一系列漏洞利用链,被攻击者用于感染并控制 iPhone 设备。以下是对每个阶段的简要解释:

1. 发送恶意 iMessage 附件:攻击者通过 iMessage 发送恶意附件,这个附件会由应用程序处理,但用户看不到任何迹象。

2. TrueType 字体漏洞利用(CVE-2023-41990):通过利用未记录的 TrueType 字体指令 ADJUST 中的漏洞,攻击者执行远程代码。这个漏洞自 90 年代初就存在,被补丁删除。

3. JavaScriptCore 漏洞利用:利用面向返回/跳转的编程,通过 NSExpression/NSPredicate 查询语言编写多个阶段的代码,修补 JavaScriptCore 库环境执行 JavaScript 编写的权限升级漏洞。

4. XNU 内存映射系统调用漏洞利用(CVE-2023-32434):通过利用 XNU 内存映射系统调用中的整数溢出漏洞,攻击者从用户级别获取对设备整个物理内存的读/写访问权限。

5. 硬件内存映射 I/O (MMIO) 寄存器漏洞利用(CVE-2023-38606):使用硬件内存映射 I/O (MMIO) 寄存器来绕过页面保护层 (PPL),此问题已得到缓解。

6. JavaScript 漏洞执行:利用所有漏洞后,JavaScript 漏洞可以执行任何攻击者想要的操作,并运行间谍软件。攻击者选择启动 imagent 进程并注入有效负载,以清除设备中的漏洞利用工件,或者以不可见模式运行 Safari 进程并将其转发到下一阶段的网页。

7. Safari 漏洞利用(CVE-2023-32435):使用 Safari 漏洞执行 shellcode。

8. Shellcode 执行:Shellcode 以 mach 目标文件的形式执行另一个内核漏洞利用。这段代码专注于内核内存的解析和操作。

9. 获得 root 权限:漏洞利用程序获得 root 权限,并继续执行负责加载间谍软件的其他阶段。

这是一个非常复杂的攻击链,攻击者巧妙地利用了多个漏洞,包括在硬件和软件层面,最终实现了对受害者设备的完全控制。

这里有大会视频——三角测量操作:攻击研究人员的 iPhone 时你会得到什么

视频链接放这里:https://media.ccc.de/v/37c3-11859-operation_triangulation_what_you_get_when_attack_iphones_of_researchers#t=235

或者点击下面视频直接观看(英文)

感谢您抽出

.

.

来阅读本文

点它,分享点赞在看都在这里

如有侵权请联系:admin#unsafe.sh