传统电子数据取证,偏向于对犯罪事实的定性,为了提供司法证据,检材一般是查获攻击者/嫌疑人的电子产品导出的镜像文件。电子数据取证分析师初赛,以电子数据取证分析师国家职业技能标准三级为基础,包含对电子数据 2023-12-28 20:33:0 Author: TahirSec(查看原文) 阅读量:95 收藏

传统电子数据取证,偏向于对犯罪事实的定性,为了提供司法证据,检材一般是查获攻击者/嫌疑人的电子产品导出的镜像文件。

电子数据取证分析师初赛,以电子数据取证分析师国家职业技能标准三级为基础,包含对电子数据的提取固定、删除恢复与分析。

数据提取、固定 :对移动设备、计算机、工控设备、芯片中的指定数据(包括指定文件、应用程序数据、数据库、日志等)进行提取、固定。

数据删除恢复:对镜像文件中删除的文件基于文件系统结构、数据签名进行恢复。

数据分析:包括对图数据库、关系数据库中数据以及非结构化数据进行清洗、结构化、归一、拆分处理,对数据进行挖掘分析,对数据进行层级、资金、空间、时间等多维度分析。对移动设备、计算机、工控设备中的应用程序(即时通讯软件、邮件软件等)的数据进行还原分析,包括对应用的数据、相关的多媒体文件、日志文件等。

第一次参加单纯数据取证的比赛,有点像”脚本小子“的感觉。

数据提取、固定 :FTK Image/Arsenal Image Mounter/Hashmyfile

数据删除恢复:取证大师/DataGenius

数据分析:取证大师/Magnet AXIOM/Autopsy/X-Ways Forensics/Volatility

电子数据提取与固定

任务 1:检材 1.rar 上的任务

1.提取检材的文件类型,并以此作为 flag 提交。(全小写)

ext4

打开Magnet AXIOM分析phone.e01数据镜像,文件类型为ext。

2.提取检材操作系统版本,并以此作为 flag 提交。(去除“_”,全小写)

r9m11.a.380382016111714180021612071618

查看/data/com.coloros.sau/shared_prefs/com.coloros.sau_preferences.xml文件获得系统版本号,同时获得IMEI号863062037742752。

3.提取该检材时区,并以此作为 flag 提交。(全小写,如 utc+12:00)

utc+8:00

国内的oppo手机,盲猜utc+8时区。

4.提取该手机的 IMEI 号,并以此作为 flag 提交。

863062037742752

查看/data/com.coloros.sau/shared_prefs/com.coloros.sau_preferences.xml

5.提取该手机连接 hlnet 的 wifi 密码,并以此作为 flag 提交。

HL1sbetter

使用痕迹中可以解析wifi密码。

任务 2:检材 2.e01 上的任务

1.计算检材的 SHA-1 值,以此作为 flag 提交。(4 分)

b656abc5e5ca5651b521d741ea3062f5db73d66a

Hashmyfile计算SHA-1哈希。

2.提取该检材中 index.rar 文件,并计算其 SHA-1 值,以此作为 flag 提交。

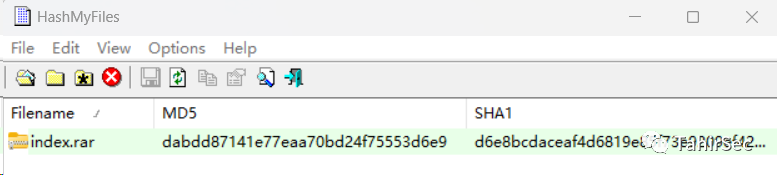

d6e8bcdaceaf4d6819e85f73e9209ef428cdeb60

使用Autopsy文件分析,压缩包分类中存在index.rar。

导出index.rar后计算SHA-1哈希。

电子数据恢复

任务 4:检材 4.e01 上的任务

1.恢复该监控镜像,找出监控厂商名,并以此作为 flag 提交。(全英文,大写)

hikvision

首先使用FTK Imager挂载检材 4.e01。

使用DiskGenius查看一下检材 4.e01十六进制数据,偏移不远处就看到海康威视字符串。

2.通过分析,该监控硬盘已被格式化,找出格式化时间,并以此作为 flag 提交。(格式为YYYY/MM/DDHH:MM:SS,如 2023/11/2114:37:25,去除空格)

实在没找到格式化时间。

3.该监控硬盘的起始扇区,并以此作为 flag 提交。(全阿拉伯数字)

3782555

使用DiskGenius搜索分区,发现一个逻辑分区。

监控硬盘是被格式化后的,则没有标记未格式化的逻辑分区(4)就为监控硬盘,查看逻辑分区(4)的起始扇区号和字节数。

4.该监控硬盘的数据块大小,并以此作为 flag 提交。(全阿拉伯数字)

10618368

电子数据分析

任务 3:检材 3.rar 上的任务

1.分析检材,找出最近一次远程登录的 IP 地址,并以此作为 flag 提交。

172.16.30.238

检材3是VMware完整虚拟机文件,可以直接用VMware Workstation导入虚拟机。打开发现是CentOS系统,盲猜用户密码为root/123456,登录成功。last命令查看最近一次远程登录的IP地址。

2.分析检材,找出最近一次服务器关机的时间,并以此作为 flag 提交。(格式为YYYY/MM/DDHH:MM:SS,如 2023/11/2114:37:25,去除空格)

2023/07/0721:40:42

需要精确到秒,所以执行cat /var/log/message | grep Shutt,获得服务器关机确切时间。

3.分析检材中的网站路径,并以此作为 flag 提交(全小写)。

/var/opt/gl

首先ps aux查看一下服务器是什么类型网站,发现php-fpm进程。

全局查找index.php,获得网站路径。

4.找出检材中的数据库配置文件路径,并以此作为 flag 提交。

/etc/my.cnf

首先ps aux发现mysql进程。

全局查找my.cnf,获得数据库配置文件路径。

任务 5:检材 5 上的任务

分析虚拟磁盘,通过技术手段找到信息。

1.分析检材,找出服务器系统版本号,并以此作为 flag 提交。

2.1903

检材5是个vmdk文件,VMware新建虚拟机选择已有磁盘,打开新的虚拟机,发现是阿里云ECS服务器,弱密码尝试失败,需要先绕过密码。

当选择内核界面时,下移选择rescue内核,按E进入选项界面。

修改ro,删除quiet后面的配置信息。

修改ro为 rw rd.break,按ctrl+x启动系统。

进入紧急模式,chroot /sysroot切换到sh,修改root密码,touch /.autorelable保存设置,退出后正常重启系统。

进入系统执行lsb_release -r获得ESC服务器系统版本。

2.分析检材,查询服务器命令历史,找出第 11 条命令,并以此作为 flag 提交。

bt

查看.bash_history找到第11条命令。

3.分析检材,找出第一次登录服务器的 ip 地址,并以此作为 flag 提交。

36.22.230.45

执行last命令获得登录IP地址。

4.分析检材,找出宝塔面板的默认账号的密码,并以此作为 flag 提交。

ea9b4983

执行bt default获得默认账号密码。

5.分析检材,找出宝塔面板上涉及虚拟货币诈骗的网站源码存放位置,并以此作为 flag 提交。

/www/wwwroot/zhy12.xyz

6.分析检材,查询宝塔面板绑定的联系人手机号,并以此作为 flag 提交。

15779338749

宝塔在某个版本后,需要绑定手机号才能前台登录,查看/www/server/panel/data/userInfo.json文件获得手机号。

如有侵权请联系:admin#unsafe.sh