从零到一:构建网络安全防线的核心技术解析

01 引言 在这个信息爆炸的时代,网络攻击手段层出不穷,黑客利用漏洞进行非法入侵、恶意软件传播、网络钓鱼等事件屡见不鲜。这些威胁不仅对个人隐私构成严重威胁,也给企业带来了巨大的经济损失和声誉风险 2023-12-27 14:51:26 Author: Reset安全(查看原文) 阅读量:16 收藏

01 引言 在这个信息爆炸的时代,网络攻击手段层出不穷,黑客利用漏洞进行非法入侵、恶意软件传播、网络钓鱼等事件屡见不鲜。这些威胁不仅对个人隐私构成严重威胁,也给企业带来了巨大的经济损失和声誉风险 2023-12-27 14:51:26 Author: Reset安全(查看原文) 阅读量:16 收藏

密码学原理与应用

加密算法的种类与原理

> 对称加密算法:如AES、DES,其特点是加密和解密使用相同的密钥。 > 非对称加密算法:如RSA、ECC,其特点是加密和解密使用不同的密钥。

哈希函数与数字签名

> 哈希函数:用于将任意长度的数据转化为固定长度的字符串,常见应用包括文件完整性验证和密码存储。 > 数字签名:利用哈希函数和私钥对数据进行签名,用于验证数据的完整性和发送者的身份。

密码学在现代网络安全中的应用

> 数据加密:保护数据的机密性和隐私性。 > 数字身份验证:确保只有正确的用户能够访问特定的资源。 > 数字签名与电子凭证:确保数据的完整性和来源可靠性。

防火墙技术与部署

防火墙的基本原理与功能

防火墙是网络安全的第一道防线,用于限制网络流量和阻止恶意流量。

防火墙的分类与技术特点

> 包过滤防火墙:根据IP地址、端口号和协议进行过滤。 > 应用层防火墙:深入到应用层,识别并过滤应用层的数据包。 > 状态检测防火墙:结合包过滤和会话状态检测,更加精确地控制网络流量。

防火墙部署的最佳实践

> 选择合适的防火墙位置:根据网络结构和安全需求选择合适的部署位置。 > 定期更新和维护:确保防火墙能够识别最新的威胁和攻击手段。

入侵检测与防御系统(IDS/IPS)

入侵检测系统的原理与技术

> 入侵检测系统(IDS):实时监测网络流量,发现异常行为并发出警报。

入侵防御系统的功能与技术

> 入侵防御系统(IPS):在发现威胁时主动阻止攻击行为,是IDS的升级版。

IDS/IPS的部署与优化

> 选择合适的检测和防御策略:根据网络环境和威胁类型选择合适的策略。 > 定期更新和升级:确保IDS/IPS能够识别最新的威胁和攻击手段。

安全漏洞扫描与评估

安全漏洞的分类与危害

> 缓冲区溢出:攻击者输入超出预期长度的数据,导致程序崩溃或执行恶意代码。 > SQL注入:攻击者输入恶意SQL代码,篡改原有查询,获取敏感数据或执行其他恶意操作。

安全漏洞扫描的方法与工具

> 手动扫描:使用专门的工具和技术进行手动检查。 > 自动扫描:使用自动化工具进行全面扫描和检测。

安全漏洞评估的最佳实践

> 定期进行安全漏洞扫描和评估。 > 对发现的漏洞进行及时修复和加固。

网络安全态势感知与情报共享

网络安全态势感知的原理与技术

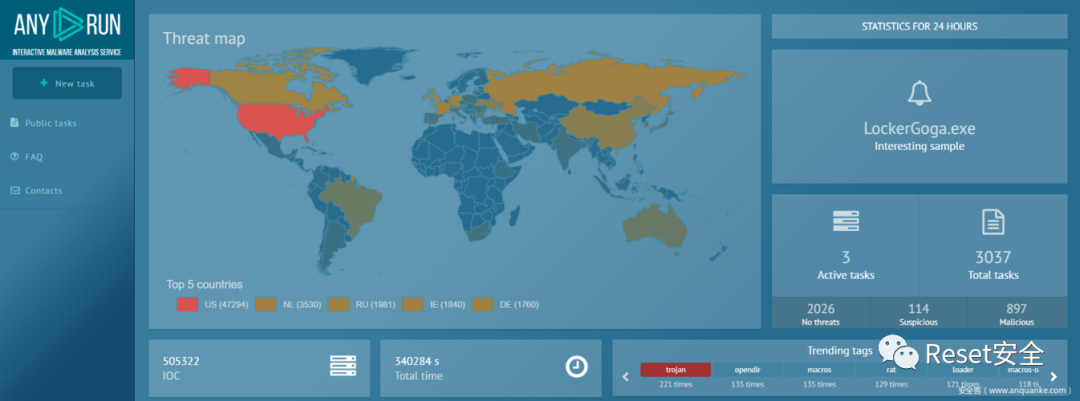

> 网络安全态势感知:通过收集和分析网络流量、日志、事件等数据,实时监测网络的安全状况,发现潜在威胁和攻击行为。 > 数据融合技术:整合不同来源的数据,包括网络流量、日志、系统事件等,为态势感知提供全面的数据支持。 > 机器学习和人工智能技术:利用机器学习和人工智能算法对数据进行处理和分析,发现异常行为和潜在威胁。

网络安全情报共享的价值与挑战

> 情报共享的价值:通过共享威胁情报,组织和个人可以更好地了解网络威胁和攻击手段,提高自身的安全防护能力。 > 情报共享的挑战:如何在保证隐私和安全的前提下进行情报共享,以及如何确保情报的质量和准确性。

网络安全态势感知与情报共享的最佳实践

> 建立安全信息和事件管理(SIEM)系统:收集、整合和分析安全日志和事件,提供全面的安全态势感知。 > 参与情报共享组织:加入相关的情报共享组织或平台,及时获取最新的威胁情报。 > 定期更新和评估:确保态势感知和情报共享系统的及时更新和准确性。

企业网络安全防护案例解析

案例背景

随着互联网的普及,企业网络安全问题日益突出,如何保障企业数据和资产的安全成为重要挑战。

案例描述

某大型跨国企业面临网络攻击威胁,攻击者利用恶意软件对企业内部网络进行渗透,窃取敏感数据。 企业采取了防火墙部署、入侵检测系统、安全漏洞扫描等措施,但仍然无法有效防范攻击。

解决方案与实施效果

> 采用多层次的安全防护策略:除了传统的防火墙和入侵检测系统,还增加了端点安全、数据加密和安全审计等功能。 > 定期进行安全培训和演练,提高员工的安全意识和应急响应能力。 > 实施后,企业网络的安全性得到显著提升,未再发生重大安全事件。

政府机构网络安全防护案例解析

案例背景

政府机构掌握大量敏感信息,其网络安全对于国家安全和社会稳定至关重要。

案例描述

某国家安全机构遭到高级持续性威胁(APT)攻击,攻击者长期潜伏在机构网络中,窃取大量机密信息。 政府机构采取了一系列安全措施,但未能彻底清除威胁。

解决方案与实施效果

> 加强网络隔离和访问控制:对不同部门和业务进行严格的网络隔离,限制不必要的网络访问。 > 引入沙箱技术和虚拟化技术,对未知文件和可疑行为进行隔离和监控。 > 通过一系列措施的实施,成功清除了威胁,保障了政府机构网络的安全稳定运行。

云服务提供商安全防护案例解析

案例背景

随着云计算的普及,云服务提供商的网络安全对于用户数据的安全至关重要。

案例描述

某知名云服务提供商遭受DDoS攻击和数据泄露威胁,导致用户数据面临风险。 提供商采取了流量清洗和数据加密等措施,但仍然面临挑战。

解决方案与实施效果

> 加强身份验证和访问控制:引入多因素身份验证和细粒度的访问控制策略,确保只有授权用户能够访问数据。 > 建立完善的安全审计和日志记录机制,对异常行为进行实时监测和报警。 > 通过改进安全策略和加强技术防御,提供商成功地抵御了攻击并保障了用户数据的安全。

教育机构网络安全防护案例解析

案例背景

教育机构存储大量学生个人信息和教育资源,其网络安全对保障教育教学的正常开展至关重要。

案例描述

某高校校园网遭受网络钓鱼攻击,攻击者冒充学校管理员发送恶意邮件,诱导师生点击恶意链接,窃取个人信息。 学校已采取基本的安全措施,但仍未能有效防范此类攻击。

解决方案与实施效果

> 加强校园网出口的安全控制:限制不安全的网络访问和恶意网站的访问。 > 开展网络安全教育和培训:提高师生对网络钓鱼等常见攻击手段的认识和防范能力。 > 通过加强出口控制和开展教育活动,校园网钓鱼攻击事件显著减少,师生的个人信息得到有效保护。

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3Mzg1NzMyNw==&mid=2247484683&idx=1&sn=162d38b06c90d32b093f5c9245e948a3&chksm=fcce7c0505249506b0ec96cd405837d7127a048da52335ef23dab0966e0fc7cfae61a1a69488&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh