简介

每日一攻防是由全球安全研究员 VulnHub 提供的日常实战综合环境。大余安全将按照顺序选择 VulnHub 提供的渗透测试靶场,为网络安全爱好者、渗透测试从业者和安全研究员提供每日综合性的攻击和防御挑战。该项目的目标是促进参与者的技能提升,使他们更好地理解实际攻击和防御场景。

每日一攻防特色:

环境攻破:以简单直白的方式攻破每日选择的渗透测试环境。

代码审计:进行攻防分析,结合代码审计,深入挖掘漏洞和强化防御。

作者:大余

一、网络枚举

发现IP地址:192.168.1.170

可看到22、80端口已开启。

二、Web信息收集

访问192.168.1.170 http服务会重定向到deathnote.vuln/wordpress,配置hosts DNS:

再次访问域名:

成功访问,在首页中发现提示信息,告诉我们要找到一个note.txt文件并且查看下L的comment。

三、Wpscan扫描攻击

wpscan --url http://deathnote.vuln/wordpress/ -e u

爆出了kira用户,需要找到密码字典,继续枚举发现输入kira登录密码错误的时候,在访问主页会提示:

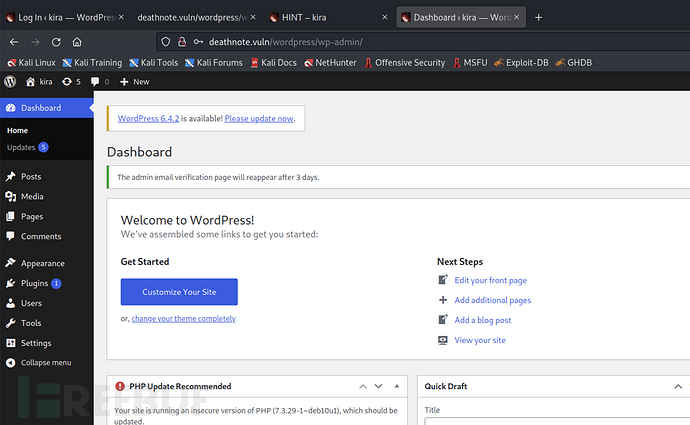

iamjustic3成功登录:

这里可以直接getshell,换个思路!!

四、暴力破解

还发现主页提示存在notes.txt文件登录server ssh:

http://deathnote.vuln/wordpress/wp-content/uploads/

发现了notes.txt和user.txt文件,文件里是两个字典,猜测是账户名和密码信息。

l

death4me

ssh [email protected]

成功登录!

发现了user.txt文件并读取文件信息,显示的是加密的信息:

http://esoteric.sange.fi/brainfuck/impl/interp/i.html

用网站进行解密即可!

五、cyberchef解密

目录下收集信息:

63 47 46 7a 63 33 64 6b 49 44 6f 67 61 32 6c 79 59 57 6c 7a 5a 58 5a 70 62 43 41 3d

发现一串16进制字符串,cyberchef解密:

cGFzc3dkIDoga2lyYWlzZXZpbCA=

使用base64对base64字符串进行解密:

获得密码:kiraisevil

切换kira账户成功!

六、提权

发现可以进行sudo -l ALL权限:

直接sudo su获得root权限!这里源码没什么审计的,就一个wordpress源代码,其余的都是线索。做密码复杂度防护、信息泄露整改即可。

通过每日一攻防,我致力于共同深探网络安全的奥秘,助力每位参与者成为网络安全领域的技术高手。立即加入大余安全,共同迎接每日新的挑战!

扫描下方二维码添加小助手,进群和大余老师一起技术探讨交流吧!

欢迎大家进入大余安全回忆录帮会,每周二&五定期更新《安全开发》、《渗透测试》系列文章,帮助大家从0基础到入门。