近日,火绒收到多名用户反馈,通信工具遭遇远程控制。经火绒安全工程师分析确认,该后门病毒为“银狐”木马的新变种,具有更强的对抗性和隐蔽性。该类病毒通常以企事业的管理人员、财务人员、销售人员等为主要目标, 2023-12-26 09:9:44 Author: 网络安全透视镜(查看原文) 阅读量:72 收藏

近日,火绒收到多名用户反馈,通信工具遭遇远程控制。经火绒安全工程师分析确认,该后门病毒为“银狐”木马的新变种,具有更强的对抗性和隐蔽性。

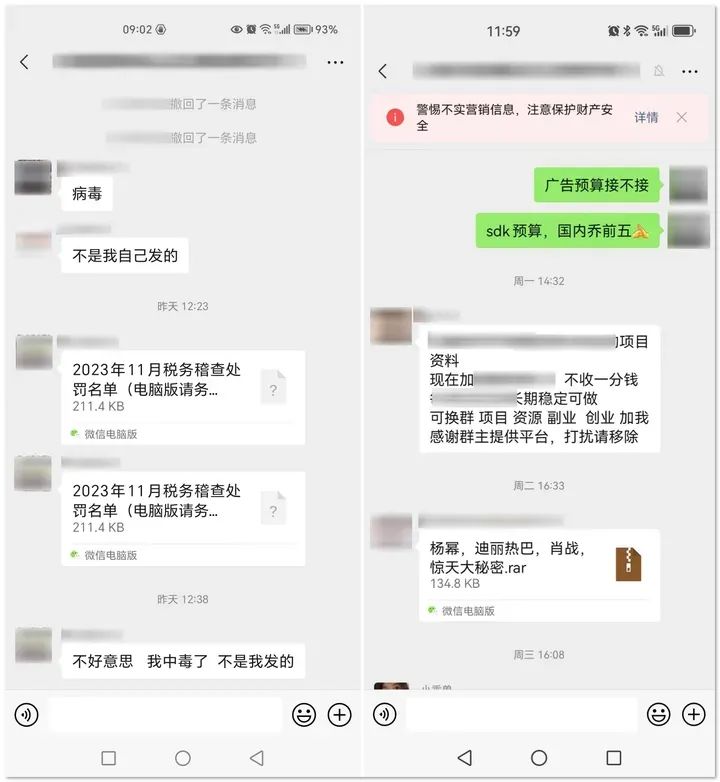

该类病毒通常以企事业的管理人员、财务人员、销售人员等为主要目标,伪装成带有税-务、汇总、汇票、收款、稽查、通告、公示等关键词的文件,诱骗用户点击下载,从而获得计算机控制权限。

据悉,来势汹汹的“银狐”病毒并非新生儿,早在今年三月微步在线便发布过一份针对“银狐”团伙的研究报告。在短短几个月内,该病毒已经经历过多次迭代,其在攻击方式,攻击组件部署方式,恶意样本投递方式上不断升级、变化,与杀软持续对抗。除此之外,银狐木马还使用白加黑、加密payload、内存加载等免杀手段,逃避杀软检测。

除了通过即时通信工具投递外,该病毒还会伪装成正常的程序安装包,通过邮件、钓鱼网站等途径来诱导用户下载安装。其伪装程序通常包括各种常见工具、热点新闻名称、视频文件等,目的是使受害者降低防范意识,执行伪装程序,最终下载远控木马,对受害机进行控制。

样本分析

以 "企业补贴政策名单.msi" 为例,用户点击该 msi 文件进行安装后其会执行一系列相关进程,主要是CNM.exe 和 erp.exe。不得不说这个名字起的CNM, 和之前某脚本小子搞的骂人勒索病毒有异曲同工之妙。

病毒会在"C:\Windows\HAHA" 目录下,创建多个文件。 "1.txt" 和 "2.txt" 是 "CNM.exe" 的前身,是一个文件头和主体分离的 16 进制文本(分离用于免杀操作)。样本会通过 bat 文件进行拼接,并继续执行拼接后的 "exe" 文件。

相关通信IP:

参考:

https://mp.weixin.qq.com/s/pk6DZIlDMFQKUPLxZNK_CA

https://zhuanlan.zhihu.com/p/669662590

http://www.anquan419.com/news/18/2439.html

如有侵权请联系:admin#unsafe.sh