加密算法原理与应用:保障信息安全的核心技术

01引言 随着互联网的快速发展,信息已成为现代社会最重要的资源之一。 从个人隐私到企业机密,从金融交易到国际关系,信息安全关乎每个人的切身利益,更是国家安全和社会稳定的重要保障。 在 2023-12-25 14:58:49 Author: Reset安全(查看原文) 阅读量:11 收藏

01引言 随着互联网的快速发展,信息已成为现代社会最重要的资源之一。 从个人隐私到企业机密,从金融交易到国际关系,信息安全关乎每个人的切身利益,更是国家安全和社会稳定的重要保障。 在 2023-12-25 14:58:49 Author: Reset安全(查看原文) 阅读量:11 收藏

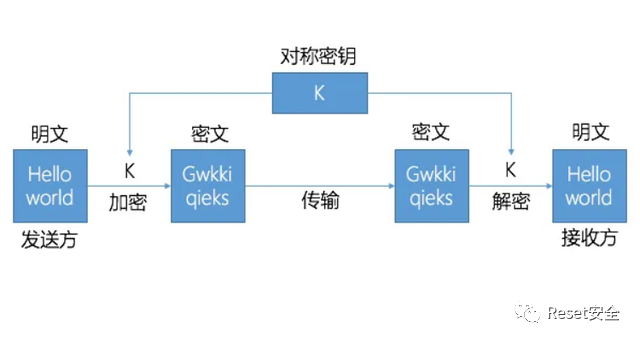

> 加密和解密速度快,适合大量数据的加密。 > 算法相对简单,易于实现。

> 密钥的分发和管理是个挑战。如何安全地将密钥传递给接收方而不被第三方截获是一个关键问题。

2. 非对称加密算法

> 解决了密钥分发的问题。公钥可以公开分享,而不需要担心安全性。 > 提供了数字签名的功能,用于验证数据的完整性和发送方的身份。

> 加密和解密速度相对较慢,不适合大量数据的加密。 > 公钥和私钥的管理和维护同样是一个挑战。

3. 哈希函数

> 用于验证数据的完整性。即使数据只被修改了一个字节,其哈希值也会发生显著变化。 > 在密码学中,常用于存储密码的哈希值而不是明文密码,增加安全性。

> 存在哈希碰撞的风险,即两个不同的输入产生相同的输出。尽管对于像SHA-256这样的现代哈希函数,这种风险非常低。 > 对于某些哈希函数(如MD5),已知存在弱点并已被破解。

2. 文件与磁盘加密

3. 数字签名与身份验证

4. 区块链中的加密技术

2. 选择合适的加密算法和强度

3. 密钥管理的重要性

4. 混合加密策略的考虑

5. 考虑性能和兼容性

2. 新型加密算法的研究和进展

3. 标准化与合规性的需求

4. 安全意识与培训的重要性

5. 加强国际合作,共同应对网络威胁

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3Mzg1NzMyNw==&mid=2247484655&idx=1&sn=463b1c69cd971aba3ef91ef8c71f2f14&chksm=fc63492e6a0e2ecce61700550d9d704911999b97fe8901ac620dd3903ef0fd5950b840eb9dfe&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh