2023.12.15~12.21 攻击团伙情报Seedworm:伊朗黑客瞄准北非和东非的电信组织Konni组织以邮件安全检查手册为诱饵的窃密行动分析Gaza Cybergang组织利用新型Pierog 2023-12-22 10:6:54 Author: 奇安信威胁情报中心(查看原文) 阅读量:25 收藏

2023.12.15~12.21

攻击团伙情报

Seedworm:伊朗黑客瞄准北非和东非的电信组织

Konni组织以邮件安全检查手册为诱饵的窃密行动分析

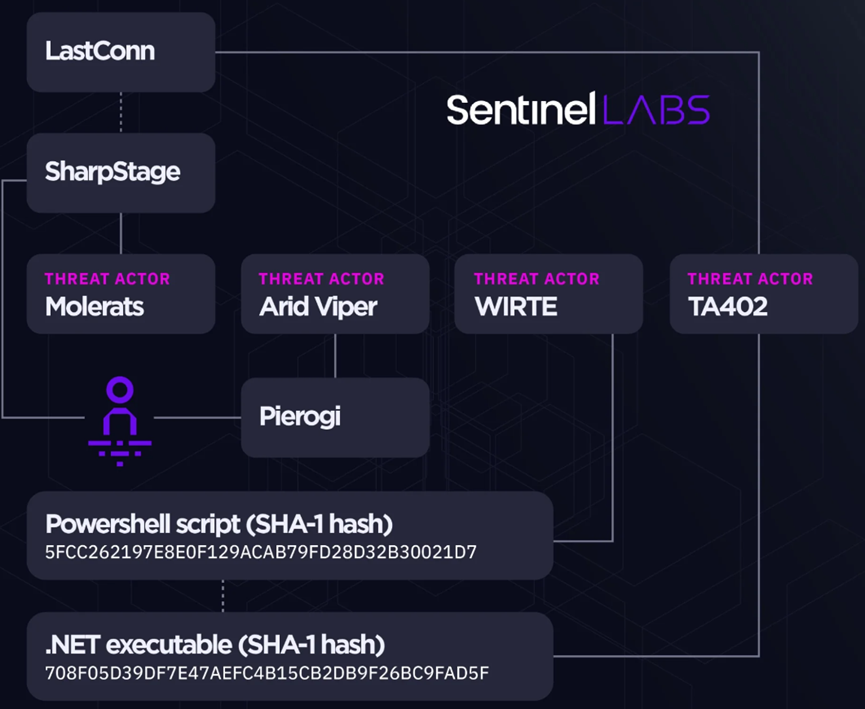

Gaza Cybergang组织利用新型Pierogi后门瞄准巴勒斯坦

疑似Kasablanka组织针对纳卡地区的攻击活动分析

大规模“断网”,乌克兰移动网络巨头Kyivstar遭黑客定向攻击

OilRig 使用云服务驱动的下载器进行持续攻击

APT29 疑似利用TeamCity的漏洞CVE-2023-42793进行攻击

攻击行动或事件情报

HamsaUpdate:针对 Windows 、Linux 服务器部署新开发的恶意擦除器

利用“Instagram ”进行网络钓鱼目标是备份代码

钓鱼邮件传播远控木马进行地域性攻击

未知攻击者向全球多国的多个行业发起渗透攻击

Ledger Connect Kit 被黑之谜

TA544使用新的TTP进行攻击以形成新的感染链

UNC2975组织通过恶意广告活动传播DANABOT和DARKGATE后门

恶意代码情报

双重勒索攻击分析

利用MetaStealer进行恶意广告活动

解码 BATLOADER 2.X:揭露隐形恶意软件的威胁

微信群聊再现银狐病毒新变种

深入分析恶意软件RHADAMANTHYS V0.5.0

PikaBot 通过恶意搜索广告分发

揭秘 NKAbuse:滥用 NKN 协议的新型多平台威胁

漏洞情报

威胁行为者利用 CVE-2017-11882 来交付 Tesla 代理

CVE-2023-50164 :Apache Struts 路径遍历和文件上传漏洞

攻击团伙情报

01

Seedworm:伊朗黑客瞄准北非和东非的电信组织

披露时间:2023年12月19日

情报来源:https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/iran-apt-seedworm-africa-telecoms

相关信息:

伊朗间谍组织 Seedworm(又名 Muddywater)一直将埃及、苏丹和坦桑尼亚电信部门的组织作为目标。Seedworm 至少自 2017 年起就一直活跃,并以许多国家的组织为目标,尽管它与针对中东组织的攻击联系最密切。据公开说法,Seedworm 是一个网络间谍组织,据信隶属于伊朗情报与安全部 (MOIS)。

攻击者在 2023 年 11 月发生的这次活动中使用了多种工具,包括利用Deep Instinct 最近发现并记录的MuddyC2Go 基础设施。研究人员在调查的活动中发现了 MuddyC2Go PowerShell 启动器。

攻击者还使用 SimpleHelp 远程访问工具和 Venom Proxy(这些工具之前与 Seedworm 活动相关),以及使用自定义键盘记录工具和其他公开可用的非本地工具。

02

Konni组织以邮件安全检查手册为诱饵的窃密行动分析

披露时间:2023年12月18日

情报来源:https://mp.weixin.qq.com/s/bdAb1Bbgtd3amuziu2_Tsw

相关信息:

近期奇安信威胁情报中心发现一些针对韩国地区的恶意LNK文件,LNK文件运行后释放诱饵文件和VBS脚本,其中一个样本使用的诱饵HWP文档为关于如何进行电子邮件安全检查的指导手册。

根据LNK文件的大小和执行代码的特征,一开始我们认为样本来自APT37,但在进一步分析释放的VBS脚本后续行为和C2通信特点后,发现恶意样本与Konni组织关联更加紧密,这也表明Konni组织近期开始调整LNK类文件的攻击手法。此外值得一提的是,Konni,APT37和Kimsuky这三个被认为存在联系的APT组织,在使用的LNK类文件上也具有一些相似的特点。

03

Gaza Cybergang组织利用新型Pierogi后门瞄准巴勒斯坦

披露时间:2023年12月14日

情报来源:https://www.sentinelone.com/labs/gaza-cybergang-unified-front-targeting-hamas-opposition/

相关信息:

研究人员近日发现,一个名为Gaza Cybergang的亲哈马斯组织正利用新型Pierogi后门瞄准巴勒斯坦实体。据悉,该恶意软件被命名为Pierogi++,与于2019年首次被观察到的基于Delphi和Pascal的前身不同,它基于C++编程语言实现,通过用英语或阿拉伯语编写的有关巴勒斯坦事务的包含恶意宏的文档文件或武器化Office文档来传播,具有截屏、执行命令和下载等功能。Gaza Cybergang组织至少自2012年起就开始活跃,疑似与哈马斯结盟,曾袭击中东地区,并主要针对巴勒斯坦实体和以色列,重点是情报收集和间谍活动,常利用鱼叉式网络钓鱼作为其初始感染策略。该活动表明,Gaza Cybergang持续针对巴勒斯坦实体,并继续发展其主要恶意软件库。

04

疑似Kasablanka组织针对纳卡地区的攻击活动分析

披露时间:2023年12月15日

情报来源:https://mp.weixin.qq.com/s/DZwbJ8-UTji29kH2on90fQ

相关信息:

Kasablanka(卡萨布兰卡)是由思科命名的一个APT组织,攻击对象主要集中在中东、中亚以及东欧等地区。该组织开发出了LodaRAT等木马,并同时拥有Windows和Android双平台攻击能力。

近期,研究人员发现疑似该组织的钓鱼攻击活动,针对目标为纳卡地区(纳戈尔诺-卡拉巴赫),一个横在阿塞拜疆和亚美尼亚归属争议的地方,两国也常年因为争论此地爆而发冲突。本次攻击者利用携带宏的doc附件作为载体,通过层层下载的方式内存加载VenomRAT木马,从而完成信息窃取活动。

05

大规模“断网”,乌克兰移动网络巨头Kyivstar遭黑客定向攻击

披露时间:2023年12月14日

情报来源:https://mp.weixin.qq.com/s/qXEGbV6LTn_UdJrSKS-srg

相关信息:

奇安信威胁情报中心关注到最近乌克兰最大的移动网络运营商Kyivstar遭受定向网络攻击,导致服务中断,影响到乌克兰境内多地用户。随后疑似亲俄罗斯黑客组织声称对此负责,目前相关方正对该攻击展开调查,背后攻击团伙可能与Sandworm APT组织有关。我们根据当前网络上的公开信息,整理了该攻击事件的有关信息和造成的影响。

06

OilRig 使用云服务驱动的下载器进行持续攻击

披露时间:2023年12月14日

情报来源:https://www.welivesecurity.com/en/eset-research/oilrig-persistent-attacks-cloud-service-powered-downloaders/

相关信息:

研究人员分析了一系列OilRig的下载器,该组织在整个 2022 年的几次活动中都使用了这些下载器,以保持对目标(全部位于以色列)的访问。研究人员将这些轻量级下载程序命名为 SampleCheck5000 (SC5k v1-v3)、OilCheck、ODAgent 和 OilBooster,它们的显著特点是使用合法云服务 API进行 C&C 通信和数据外渗:Microsoft Graph OneDrive 或 Outlook API,以及 Microsoft Office Exchange Web Services (EWS) API。

OilRig,也称为 APT34、Lyceum、Crambus 或 Siamesekitten,是一个网络间谍组织,至少自 2014 年以来一直活跃,据说总部设在伊朗。

下载者使用 OilRig 操作员的共享(电子邮件或云存储)账户与 OilRig 操作员交换信息(同一账户通常由多个受害者共享)。下载者使用该账户下载操作员暂存的命令、附加有效载荷、上传命令输出和暂存文件。本篇博文将重点介绍 OilRig 在整个 2022 年开发的所有 SC5k 后续下载器,所有下载程序都部署在以前受多个 OilRig 工具影响的网络中,这突出表明 OilRig 始终以相同的组织为目标,并决心在被入侵的网络中保持其立足点。

07

APT29 疑似利用TeamCity的漏洞CVE-2023-42793进行攻击

披露时间:2023年12月13日

情报来源:https://www.fortinet.com/blog/threat-research/teamcity-intrusion-saga-apt29-suspected-exploiting-cve-2023-42793

相关信息:

2023 年 9 月 6 日,Sonar 的研究人员发现了一个关键的 TeamCity On-Premises 漏洞(CVE-2023-42793)。2023 年 9 月 27 日,Rapid7 发布了针对该漏洞的公开漏洞利用程序。该关键漏洞的 CVE 得分为 9.8,这很可能是因为攻击者可以部署公开可用的漏洞利用程序,无需身份验证,只需向托管受攻击应用程序的任何可访问 Web 服务器发出基本 Web 请求,即可在受害服务器上支持远程代码执行。该漏洞已被观察到在野外被积极利用,并于 2023 年 10 月 4 日被添加到 CISA 的 "已知漏洞利用目录 "中。

2023年10月中旬,研究人员发现一家因该漏洞而受到攻击的位于美国的生物医药制造企业,调查确定,攻击的初始访问是通过使用Python 编写的定制漏洞利用脚本利用 CVE-2023-42793 TeamCity 漏洞进行的。利用后使用的恶意软件的行为与 APT29 使用的 GraphicalProton 恶意软件相吻合。

攻击行动或事件情报

01

HamsaUpdate:针对 Windows 、Linux 服务器部署新开发的恶意擦除器

披露时间:2023年12月20日

情报来源:https://intezer.com/blog/research/stealth-wiper-israeli-infrastructure/

相关信息:

12 月 19 日,以色列国家网络管理局针对使用 F5 网络设备主动针对以色列客户的网络钓鱼活动发布紧急警报。研究人员将此活动标记为HamsaUpdate 行动。它部署了新开发的恶意擦除器,针对 Windows 和 Linux 服务器。该活动分发可信度高的希伯来语电子邮件,并利用复杂的社会工程技术,迫使受害者执行其服务器上的有害代码。最后的攻击提供了一个复杂的多级加载程序或破坏性擦除器,每个变体都是针对 Linux 或 Windows 环境定制的。

为了帮助识别和应对这一威胁,以色列国家网络管理局公开了与此活动相关的妥协指标 (IOC),其中包括擦除器恶意软件的变体。在这里将 Windows 变体称为“Hatef”,将 Linux 变体称为“Hamsa”。在分析过程中,研究人员发现了一个用 Delphi 编写的第二阶段加载器,它引导AutoIt 注入器的执行。该注射器被命名为“Handala”。

此博客文章对 HamsaUpdate 操作中包含的各种威胁进行了详细的技术分析。

02

利用“Instagram ”进行网络钓鱼目标是备份代码

披露时间:2023年12月20日

情报来源:https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/instagram-phishing-targets-backup-codes/

相关信息:

最近研究人员在垃圾邮件中发现了另一种 Instagram "侵犯版权 "钓鱼邮件。在这一版本中,网络犯罪分子除了瞄准 Instagram 凭据外,还旨在获取受害者的 Instagram 备份代码。

研究人员最近的发现沿袭了以前相同的主题,钓鱼者现在收集用户信息的是电话号码。如果启用了双因素身份验证,Instagram 允许用户使用未识别的设备登录自己的账户,但需要输入密码。如果设备或电子邮件已无法访问,则可以使用用户的备份代码。备份代码由五个 8 位数字组成。每个代码只能使用一次,而且只要用户登录 Instagram 帐户,整个代码列表就会重新生成。

03

钓鱼邮件传播远控木马进行地域性攻击

披露时间:2023年12月20日

情报来源:https://mp.weixin.qq.com/s/oIPJf1hxyg76LApFhUtHwg

相关信息:

近期,研究人员在运营工作中发现一起地域网络攻击事件,威胁行为者疑似以钓鱼邮件为入口点,通过两条不同的感染链最终释放SugarGh0st远控木马,进而有选择的针对乌兹别克斯坦共和国与韩国终端用户。

在该起事件中,攻击者分别设计了三款以PDF与Word文档进行伪装的lnk文件,并使用特殊文件名以诱导用户点击,进而完成后续的感染链攻击。经分析,感染链的最终阶段都将释放一款由Gh0st改编而来的远控木马SugarGh0st,可以推断威胁行为者的最终目标是获取指定目标主机的访问及控制权限,进行敏感信息窃取活动以及其他危险行为。

04

未知攻击者向全球多国的多个行业发起渗透攻击

披露时间:2023年12月18日

情报来源:https://thedfirreport.com/2023/12/18/lets-opendir-some-presents-an-analysis-of-a-persistent-actors-activity/

相关信息:

近期,研究人员公开了一起持久性攻击活动。攻击者至少从2022年9月开始,向伊朗、俄罗斯、美国、印度等国家发起攻击,受影响行业包括政府、金融、电信、教育、国防、网络安全公司等。攻击者在初始攻击前首先会进行信息收集,获取目标的资产信息以及验证各资产是否存在历史漏洞。安全人员观察到攻击者曾使用sqlmap工具与ghauri工具进行SQL注入攻击。曾使用的历史漏洞包括CVE-2021-26855、CVE-2021-27065、CVE-2019-11043、CVE-2021-21972、CVE-2020-14882等。

在获取目标的初始访问权限后,攻击者使用Metasploit和Sliver框架与C2服务器进行通信,通过weevely后门工具建立持久性,并且使用sc命令为Silver植入物创建持久性。安全人员还观察到门罗币挖矿程序的运行痕迹。此外,攻击者通过LinPEAS探索提升操控权限的机会,并使用Metasploit的各种模块进行权限提升。随后使用Meterpreter禁用Microsoft Defender命令以规避安全防御。最终,攻击者将进行域渗透并且获取受害主机上保存的各类凭据。

05

Ledger Connect Kit 被黑之谜

披露时间:2023年12月15日

情报来源:https://mp.weixin.qq.com/s/xAjrWGNG5smo1Gi3-Xe03A

相关信息:

据研究人员情报,北京时间 2023 年 12 月 14 日晚,Ledger Connect Kit 遭受供应链攻击,攻击者至少获利 60 万美元。对相关代码的分析,发现攻击者在 @ledgerhq/connect-kit =1.1.5/1.1.6/1.1.7 版本中植入恶意的 JS 代码,直接用 Drainer 类替换正常的窗口逻辑,不仅会弹出伪造的 DrainerPopup 弹窗,也会处理各种资产的转账逻辑。

通过 CDN 分发对加密货币用户发起钓鱼攻击。攻击者这一波攻击,就可以执行与应用程序具有相同权限级别的任意代码。例如,攻击者无需交互即可立即耗尽用户的所有资金;发布大量钓鱼链接诱导用户上当;甚至利用用户的恐慌情绪,用户试图将资产转入新地址,下载了假钱包导致资产损失。

06

TA544使用新的TTP进行攻击以形成新的感染链

披露时间:2023年12月18日

情报来源:https://yoroi.company/wp-content/uploads/2023/12/Evolution-of-TA544_pub.pdf

相关信息:

TA544 也被称为 "Narwhal Spider"、"Gold Essex",最近又被称为 "Ursnif Gang"。这个臭名昭著的团伙在过去几年里曾在意大利发动过大规模的 Ursnif 恶意软件攻击活动。

在过去的几周里,研究人员观察到其 TTPS 发生了重大演变,在所有感染链中都采用了新的网络武器,如放弃使用 Ursnif,转而使用 HijackLoader(又名 IDAT Loader),并通过大量滥用 DLL 副加载来传输 Remcos 和 SystemBC 等其他恶意软件有效载荷。

感染的目的是引导RemCosRAT 的执行,这是一款用于远程控制的轻量级合法软件,网络犯罪分子利用它来促进对受感染机器的访问,并在新的网络犯罪商业模式中实现其初始访问代理的新目标。

07

UNC2975组织通过恶意广告活动传播DANABOT和DARKGATE后门

披露时间:2023年12月14日

情报来源:https://www.mandiant.com/resources/blog/detecting-disrupting-malvertising-backdoors

相关信息:

研究人员近期发现UNC2975组织开展了一场恶意广告活动。该活动可以追溯到2023年6月19日,攻击者通过利用搜索引擎流量以及宣传以无人认领资金为主题的恶意网站,进而传播PAPERDROP和PAPERTEAR恶意软件下载器,最终部署了DANABOT和DARKGATE后门。据悉,UNC2975至少从2021年起,就一直利用此技术在受害者机器上分发第二阶段有效负载的恶意下载器,该组织还通常使用社交媒体、微软和谷歌广告来宣传虚假网站。值得注意的是,DANABOT后门基于Delphi编写,它作为恶意软件即服务可供多个附属机构购买其访问权限。目前,研究人员确定了UNC2975组织利用PAPERDROP和PAPERTEAR下载和执行有效负载DANABOT和DARKGATE的三个不同的感染链。

恶意代码情报

01

双重勒索攻击分析

披露时间:2023年12月19日

情报来源:https://www.reliaquest.com/blog/double-extortion-attack-analysis/

相关信息:

2023 年 9 月上旬,研究人员在客户环境中检测到源自 Windows 调试目录的可疑进程执行。研究人员随后的调查发现,这些执行是更严重的网络威胁事件的一部分,该事件导致了双重勒索:客户数据加密,随后部署勒索软件并公开威胁发布数据。

威胁行为者通过相对复杂的 TTPs 来躲避检测,包括滥用数字签名和易受攻击的 Palo Alto Cortex XDR 二进制文件通过 DLL sideloading 执行、通过解除端点检测和响应 (EDR) 来阻碍防御措施的 BYOVD 攻击、使用 Impacket 以及使用重命名的 Rclone 二进制文件外渗。在 BYOVD 攻击中,行为者滥用提供给合法但易受攻击的驱动程序的权限,以获得内核级访问权限并禁用或修改已安装的安全工具。

02

利用MetaStealer进行恶意广告活动

披露时间:2023年12月19日

情报来源:https://www.malwarebytes.com/blog/threat-intelligence/2023/12/new-metastealer-malvertising-campaigns

相关信息:

MetaStealer 是一款流行的恶意软件,于 2022 年推出,利用了RedLine之前的代码库。威胁行为者主要使用恶意垃圾邮件作为感染媒介,通过被盗的 YouTube 帐户投放 MetaStealer 和破解软件,但这种情况以前至少在恶意广告活动中出现过一次。

在过去的一周中,研究人员观察到一些恶意广告并没有投放FakeBat或PikaBot,而是投放了识别为 MetaStealer 的不同有效负载。有趣的是,12 月初,MetaStealer 背后的恶意软件作者接受了采访,并宣布他们即将发布该工具的新改进版本。

03

解码 BATLOADER 2.X:揭露隐形恶意软件的威胁

披露时间:2023年12月18日

情报来源:https://www.seqrite.com/blog/decoding-batloader-2-x-unmasking-the-threat-of-stealthy-malware-tactics/

相关信息:

Batloader是一种新兴恶意软件,在之前的博客中,研究人员分析 Batloader 如何部署不同类型的恶意软件,包括窃取程序和勒索软件。研究了它作为初始访问获得者的角色,并强调了它的高度回避性质,以及它随着时间的推移不断升级自身的能力。

其使用各种技术将恶意软件传送到用户的系统。此类方法包括网络钓鱼电子邮件、伪装文档或下载破解软件。其中,下载破解软件对普通用户来说似乎无害,因为恶意软件通常利用真实文件名并在后台进行大部分恶意活动,或者注入带有恶意代码的干净文件。

本博客将分析 Batloader 如何加载有效负载,在本例中,有效负载是窃取信息软件。

04

微信群聊再现银狐病毒新变种

披露时间:2023年12月15日

情报来源:https://mp.weixin.qq.com/s/kPY5pUG27753ba_Dc9I1wQ

相关信息:

研究人员最近监测到,有后门病毒伪装成"企业补贴政策名单.msi"、"12月稽查税务.msi"等诱导性文件在微信群聊中相互传播。用户下载运行该文件后,病毒将被激活并释放多个恶意文件,然后添加计划任务,远程控制受害者的终端等,对用户构成较大的安全威胁。经研究人员确认,该后门病毒为"银狐"木马的新变种,具有更强的对抗性和隐蔽性。

以"企业补贴政策名单.msi"样本为例,样本采用白加黑的方式规避杀软查杀。用户在双击该文件进行安装后,其会执行一系列相关进程,其中以"CNM.exe"和"erp.exe"为执行主体。"CNM.exe"内部执行过程中会加载同目录下"opl.txt",后者是一个加密过的用于计划任务的相关代码文件。"erp.exe"则是一个用于与C2进行通信的关键文件,它同时是一个白文件,将最终加载同目录下的一个与shellcode相关的加载器"libcurl.dll"。最后样本会单独开启线程进行通信相关操作,连接建立后还会在循环中监听信息,且其后续操作均可以插件的形式下发,以此进行远控并保持配置更新。

05

深入分析恶意软件RHADAMANTHYS V0.5.0

披露时间:2023年12月14日

情报来源:https://research.checkpoint.com/2023/rhadamanthys-v0-5-0-a-deep-dive-into-the-stealers-components/

相关信息:

Rhadamanthys 是一个信息窃取者,具有多种模块和多层设计,在黑市上出售,并且经常更新。最近作者发布了一个新的主要版本,在新版本中,该恶意软件扩展了其窃取功能,并引入了一些通用间谍功能。新的插件系统使恶意软件可以扩展到满足特定分发者的需求。在本文中,研究人员深入探讨了模块之间的功能和协作。本文的第一部分描述了用于检索带有窃取器组件的包加载链。在第二部分将仔细研究这些组件、它们的结构、功能和实现。

06

PikaBot 通过恶意搜索广告分发

披露时间:2023年12月15日

情报来源:https://www.malwarebytes.com/blog/threat-intelligence/2023/12/pikabot-distributed-via-malicious-ads

相关信息:

在过去的几天里,研究人员观察到了 PikaBot,这是一个于 2023 年初出现的新恶意软件家族,通过恶意广告进行传播。PikaBot 以前仅通过与 QakBot 类似的恶意垃圾邮件活动进行分发,并成为 TA577 威胁行为者的首选有效负载之一。PikaBot 这个名字后来被命名为归因于 TA577,研究人员发现该威胁参与者参与了 QakBot、IcedID、SystemBC 以及 Cobalt Strike 等有效负载的分发。更重要的是,TA577 与勒索软件分发有关。PikaBot 的典型传播链通常以包含外部网站链接的电子邮件(劫持线程)开始。用户会被诱骗下载一个包含恶意 JavaScript 的压缩包。

07

揭秘 NKAbuse:滥用 NKN 协议的新型多平台威胁

披露时间:2023年12月14日

情报来源:https://securelist.com/unveiling-nkabuse/111512/

相关信息:

研究人员发现了一种名为“NKAbuse”的新型多平台威胁。该恶意软件利用NKN 技术在对等点之间进行数据交换,充当有效的植入程序,并配备泛洪和后门功能。它是用 Go 编写的,足够灵活,可以生成与各种架构兼容的二进制文件。

分析表明 NKAbuse 的主要目标是 Linux 桌面。不过,鉴于其感染MISP和ARM系统的能力,它也对物联网设备构成了威胁。NKN 是“新型网络”的缩写,作为一种点对点(P2P)和面向区块链的网络协议,优先考虑去中心化和隐私。

NKAbuse 通过将植入物上传到受害者主机来渗透系统。该恶意软件通过 cron建立持久性,并将其自身安装在主机的主文件夹中。其功能包括到远程管理 (RAT) 的后门访问,并提供一系列功能。

漏洞情报

01

威胁行为者利用 CVE-2017-11882 来交付 Tesla 代理

披露时间:2023年12月19日

情报来源:https://www.zscaler.com/blogs/security-research/threat-actors-exploit-cve-2017-11882-deliver-agent-tesla

相关信息:

Agent Tesla 于 2014 年首次被发现,是一款高级键盘记录程序,具有剪贴板记录、屏幕键盘记录、屏幕捕获以及从不同网络浏览器提取存储的密码等功能。最近,研究人员检测到一次威胁活动,威胁行为者利用 CVE-2017-11882 XLAM 将 Agent Tesla 传播给使用易受攻击的 Microsoft Office 版本的用户。CVE-2017-11882 漏洞是 Microsoft Office 公式编辑器中发现的远程代码执行缺陷。它的出现是由于软件管理对象的系统内存的方式存在缺陷。

本博客研究了威胁行为者使用 CVE-2017-11882 部署 Agent Tesla 恶意软件所采用的策略,阐明了用于数据盗窃和规避策略(例如混淆和反调试技术)的方法。

02

CVE-2023-50164 :Apache Struts 路径遍历和文件上传漏洞

披露时间:2023年12月18日

情报来源:https://www.zscaler.com/blogs/security-research/coverage-advisory-cve-2023-50164-apache-struts-path-traversal-and-file

相关信息:

12 月 7 日,Apache 软件基金会发布了 Apache Struts 6.3.0.2 和 2.5.33 版本,以解决一个目前被认定为 CVE-2023-50164 的关键漏洞。

CVE-2023-50164 是一个路径遍历漏洞,允许远程攻击者将恶意文件上传到易受攻击的服务器。成功利用漏洞后,攻击者可在目标服务器上实现远程代码执行 (RCE)。利用此漏洞的攻击者可访问、上传或修改重要文件,窃取敏感信息,破坏关键服务,或在被攻破的网络上横向移动。此文是对该漏洞的简要分析。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh