【漏洞简述】得到某个功能点可以一次性查询员工的部分同事敏感信息,并利用技巧获得几乎全部敏感信息,提升危害使其最终变成高危00x0 前言之前因为XSS在这个Bugcrowd厂商中很难挖到,尤其在主站挖到 2023-12-15 17:7:1 Author: Z2O安全攻防(查看原文) 阅读量:28 收藏

【漏洞简述】得到某个功能点可以一次性查询员工的部分同事敏感信息,并利用技巧获得几乎全部敏感信息,提升危害使其最终变成高危

00x0 前言

之前因为XSS在这个Bugcrowd厂商中很难挖到,尤其在主站挖到两个XSS都重复了,决定还是随机应变找找其他漏洞类型

00x1 正题

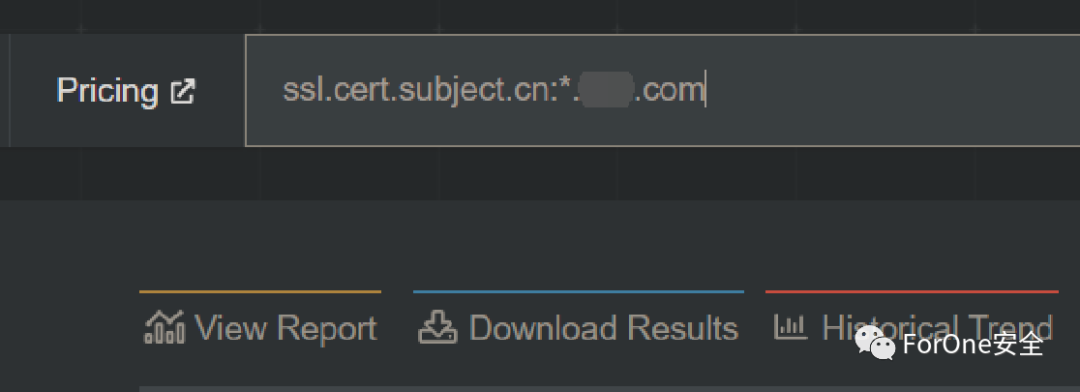

1.经过以下命令,初步判断域名情况(后加-all可以得到更多的子域)

subfinder -d xxxx.com | httpx -sc -title | tee xxx.subs.txt2.测试看似有戏的域名无果,看网上文章讲host碰撞,懒得批量碰撞,想到去shodan翻找之前解析过的ip,然后进行host碰撞的简单尝试,即为1对1这样,幸运地成功访问!

3.翻找功能,逐步点击,可以得到绝大部分的url,翻找js部分是否有新的path,得到常用格式,根据代码复用,可以在Sitemap部分,全局搜【"url":】(看具体格式)发现一个新路径,但是没有写参数,猜测是获得同事信息的路径

4.未登录状态直接访问之后,果然泄露了十几个厂商员工的企业邮箱,直接交的话,可能只是中危,750刀(5000元左右)所以我fuzz了一下参数,发现有text,然而不知道合适的参数值,观察泄露的邮箱,发现都是A开头的,于是?text=A,结果不变

5.改成?text=B,响应都变成B开头的员工邮箱,仍然是固定的十几个,如何获取全部的员工邮箱呢?我尝试了A-Z与a-z,发现结果是字典式排序

6.于是想到了遍历text=[a-z][a-z][a-z]进行爆破,最后获取了近乎全部员工邮箱

7.审核将漏洞定级为p2(高危)最终获得赏金1500刀(1w元左右)

00x2 结尾

a. 遇到无法解析的域名,可以尝试Host碰撞,幸运的话,可能在Shodan等网络测绘搜索平台中,可以得到保存的解析记录,得到对应的解析IP

b. 先从浅处开始测试,一步步深度信息搜集,可以尝试搜集各种url或path或请求的关键词方便审计JS代码,由于代码复用,很多泄露path的点会用相同的代码格式

c. 不断观察请求包与响应包的关联,什么样的参数值会有什么样的响应信息,而路径名与参数名的上下文分析有助于了解请求的意义和参数的作用

知识星球

致力于红蓝对抗,实战攻防,星球不定时更新内外网攻防渗透技巧,以及最新学习研究成果等。常态化更新最新安全动态。专题更新奇技淫巧小Tips及实战案例。

涉及方向包括Web渗透、免杀绕过、内网攻防、代码审计、应急响应、云安全。星球中已发布 480+ 安全资源,针对网络安全成员的普遍水平,并为星友提供了教程、工具、POC&EXP以及各种学习笔记等等。(点我了解详情)

交流群

关注公众号回复“加群”,添加Z2OBot好友,自动拉你加入Z2O安全攻防交流群(微信群)分享更多好东西。(QQ群可直接扫码添加)

关注我们

关注福利:

回复“app" 获取 app渗透和app抓包教程

回复“渗透字典" 获取 针对一些字典重新划分处理,收集了几个密码管理字典生成器用来扩展更多字典的仓库。

回复“书籍" 获取 网络安全相关经典书籍电子版pdf

回复“资料" 获取 网络安全、渗透测试相关资料文档

点个【 在看 】,你最好看

如有侵权请联系:admin#unsafe.sh