APT攻击APT组织透明部落利用OLE对象部署CrimsonRAT木马的攻击活动分析疑似APT组织Lazarus涉及npm包供应链的攻击样本分析Sandman组织使用LuaDream与KEYPLUG恶 2023-12-15 09:0:35 Author: 白泽安全实验室(查看原文) 阅读量:26 收藏

APT攻击

攻击活动

乌克兰最大移动运营商Kyivstar因网络攻击而倒闭

数据泄露

恶意软件

勒索软件

APT攻击

APT组织透明部落利用OLE对象部署CrimsonRAT木马的攻击活动分析

APT-C-56,又名透明部落、Transparent Tribe、APT36、ProjectM、C-Major,是一个具有南亚背景的APT组织,其主要针对印度等周边国家发动网络攻击,善于运用社会工程学进行鱼叉攻击向目标用户投递带宏的doc、ppam和xls等类型诱饵文档,并且还开发出了属于自己的专属木马CrimsonRAT等工具。近期,360高级威胁研究院捕获到了一批针对印度国防、金融、大学等单位的攻击样本。表明透明部落组织近期围绕印度相关新闻实施鱼叉式钓鱼攻击,其制作的诱饵有"印度英迪拉甘地国立开放大学的作业成绩评定"、"会计规则"、"国防产品出口"等。当用户打开诱饵文件后,文件将诱骗受害者启用宏代码。若用户启用宏,诱饵文件携带的恶意代码将被执行,提取其内部嵌入的OLE对象,检测当前主机环境,最终将解压后的二进制文件重命名为idtvivrs vdao.exe并运行,同时为用户打开诱饵文档。idtvivrs vdao.exe实际为CrimsonRAT远控木马,程序运行后首先创建注册表启动项,随后与C2服务器建立连接,连接成功后,程序可接收远程服务器的指令并执行,指令包括读取图像文件的信息、设置截屏大小、获取进程列表等。

来源:

https://mp.weixin.qq.com/s/8zpPPl6JIXqa4QEpiKC5GQ

疑似APT组织Lazarus涉及npm包供应链的攻击样本分析

Lazarus是一个高度活跃、极具破坏性的具有朝鲜背景的APT组织,其最早活动可追溯至2007年,主要目的是进行间谍活动、数据窃取、获取经济利益和进行网络破坏等。该组织长期对韩国、美国、中国、印度等国家进行渗透攻击,还对全球的金融机构进行攻击,堪称全球金融机构的最大威胁。近期,奇安信的研究人员捕获到Lazarus组织进行npm包供应链攻击的下载器样本,并对其进行了分析。这些样本经过多层加载。在第一阶段,preinstall.db文件中的函数解密后续阶段载荷并通过内存加载该段载荷,第二阶段采用与第一阶段相同的解密方法,解密文件中内嵌的zip文件,zip压缩包中存在一个PE文件,在被释放至指定路径后,可依次通过计划任务、注册表、启动目录三种方式建立持久化。第三阶段利用第二阶段释放的其余文件经过解密加载,最终得到下载器主模块。下载器主模块是一个PE文件,首先与C2服务器建立连接,连接方式采用HTTP POST请求,参数包含随机生成的字符串以及需要传递给C2服务器的信息。下载器在接收到C2服务器指令后,将下载后续载荷并解密,随后通过内存加载的方式运行该载荷。经安全人员分析,本次捕获的样本存在部分C2服务器地址,与此前报道的npm包供应链攻击事件中提到的C2服务器一致。安全人员进一步深挖后发现一个关联的木马样本,样本中出现了与下载器相同的解密算法。因此,研究人员将此次捕获的样本归因于Lazarus组织。部分样本攻击链图如下图所示。

来源:

https://mp.weixin.qq.com/s/f5YE12w3x3wad5EO0EB53Q

Sandman组织使用LuaDream与KEYPLUG恶意软件

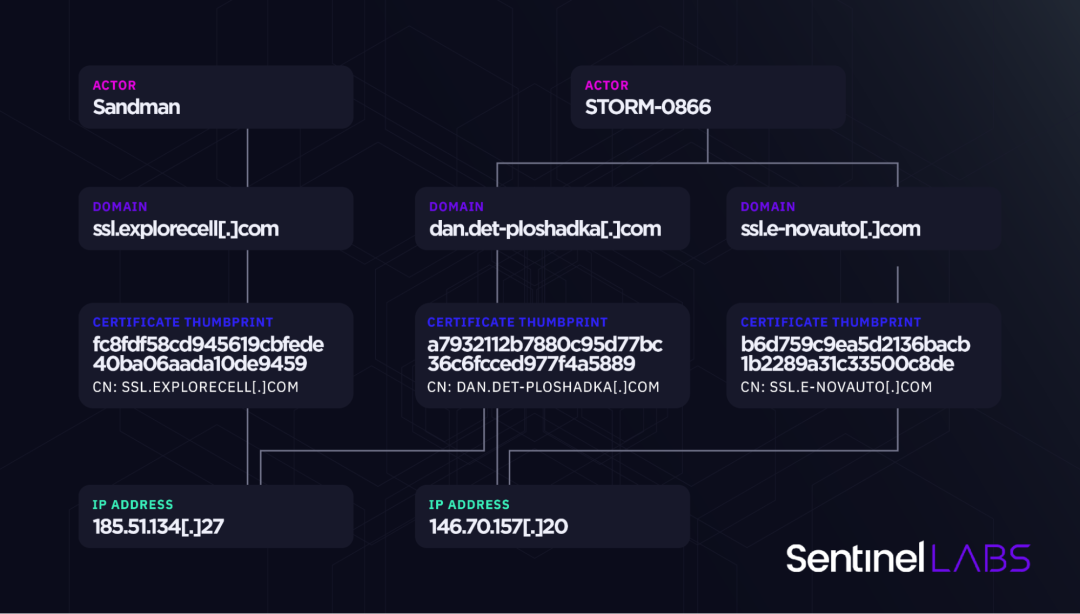

Sandman组织首次被发现于2023年8月,攻击者针对中东、西欧和南亚次大陆的电信提供商部署基于LuaJIT平台的后门LuaDream。近期,SentinelLabs联合微软、普华永道安全人员对Sandman组织进行了深入追踪。安全人员发现该组织除了使用LuaDream外还使用一种名为KEYPLUG的后门程序。该程序曾被STORM-0866组织、APT41使用过。因此,安全人员推测Sandman组织与STORM-0866组织、APT41有关联。KEYPLUG是一个由C++编写的后门,而LuaDream则使用Lua编写,SentinelLabs的安全人员表示,虽然尚未找到明确的证据证实两个恶意软件的来源相同,但是他们已观察到这两个恶意软件的部分功能与结构有所相似。两者均采用高度模块化和多协议的设计方式,使用HTTP、TCP、WebSocket和QUIC协议与C2服务器进行通信,但是KEYPLUG还实现了对UDP协议的支持。基于上述原因,SentinelLabs将Sandman组织与STORM-0866组织进行了关联。其部分基础设施概览如下图所示。

来源:

https://www.sentinelone.com/labs/sandman-apt-china-based-adversaries-embrace-lua/

APT组织Lazarus使用基于DLang语言的恶意软件针对多个行业开展攻击

近期,Talos的安全人员发现了Lazarus组织近期的新型攻击活动,并将该活动命名为Operation Blacksmith。本次攻击活动中,安全人员观察到了三个基于D语言的新型恶意软件。其中,基于Telegram机器人进行C2通信的远控木马程序被命名为NineRAT,未使用Telegram作为C2通信媒介的远控木马被命名为DLRAT,基于D语言的下载被命名为BottomLoader。攻击者利用历史漏洞进行初始渗透,此次攻击活动中,安全人员观察到攻击者使用log4j历史漏洞CVE-2021-44228获取初始访问权限,攻击成功后,使用HazyLoad代理工具进一步与受害主机建立联系,随后,攻击者会在受害主机上进行创建账户、转储用户凭据等操作。操作完成后,攻击者将部署NineRAT木马。NineRAT通过Telegram与C2服务器进行通信,收集受害主机的详细信息并传递。安全人员在追踪该活动的过程中发现了BottomLoader与DLRAT。其中,BottomLoader通过Powershell命令从远程服务器下载有效载荷。DLRAT主要负责接收C2服务器下发的命令并执行,命令包括上传/下载文件、删除自身、进入休眠等功能。安全人员表示,此次攻击活动主要针对制造业、农业和安全公司。攻击链图如下图所示。

来源:

https://blog.talosintelligence.com/lazarus_new_rats_dlang_and_telegram/

APT29持续利用CVE-2023-42793漏洞攻击TeamCity服务器

美国网络安全和基础设施安全局(CISA)近日发布警告称,与俄罗斯对外情报局(SVR)存在关联的APT29组织自2023年9月以来,持续利用CVE-2023-42793漏洞攻击未打补丁的JetBrains TeamCity软件服务器。目前,研究人员已在美国、欧洲、亚洲和澳大利亚确定了数十家受影响的公司。据悉,APT29曾因在三年前策划的SolarWinds供应链攻击后破坏了多个美国联邦机构而闻名。CVE-2023-42793漏洞可允许未经身份验证的攻击者在无需用户交互下对特定路径进行不安全处理,进而在服务器上执行任意代码。不过,JetBrains已于2023年9月21日发布了此CVE的补丁。调查显示,APT29主要通过TeamCity CVE漏洞获取初始访问权限。在文件渗透过程中,APT29似乎对Visual Studio、SQL Server的特定文件表现出兴趣。为规避检测,攻击者还使用了自带易受攻击的驱动程序以及禁用EDR和防病毒(AV)软件的技术,且其提权工具Mimikatz在内存中执行。为隐藏后门,APT29则将用包含GraphicalProton后门的DLL替换合法的Zabbix DLL,再利用Zabbix软件中的DLL劫持漏洞,对Microsoft开发的vcperf开源应用程序进行后门植入。为避免网络监控检测,APT29还设计了一个使用Microsoft OneDrive和Dropbox云服务的隐蔽C2通道。期间,恶意软件交换的数据则被隐藏在随机生成的BMP文件中。

来源:

https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-347a

攻击活动

乌克兰最大移动运营商Kyivstar因网络攻击而倒闭

Kyivstar是乌克兰最大的电信服务提供商,为超过2500万移动和家庭互联网用户提供服务。今日,该公司遭受了网络攻击,影响了移动和数据服务。官方网站已离线,但该公司通过社交媒体渠道告知订阅者,它遭到黑客攻击,导致技术故障,影响了移动通信和互联网访问。Kyivstar在一份声明中写道:“今天早上,我们成为了强大黑客攻击的目标。这导致了技术故障,导致服务暂时无法使用。”Kyivstar表示,他们向执法部门和其他国家部门报告了这一事件。乌克兰安全局已根据乌克兰刑法8条启动刑事诉讼,并表示其特工已参与调查。

来源:

https://www.bleepingcomputer.com/news/security/ukraines-largest-mobile-carrier-kyivstar-down-following-cyberattack/

数据泄露

恶意软件

GULOADER恶意软件下载器详情披露

近期,Elastic Security Labs的研究人员分析了一种名为GULOADER(也称为CloudEyE)的shellcode下载器。该恶意软件多年来一直高度活跃,同时仍在不断发展,最近的主要变化之一是增强了反分析技巧。调查显示,GULOADER被预先打包在NSIS(Nullsoft脚本化安装系统)安装程序中,主要包含NSIS脚本、System.Dll、Shellcode组件。其中,NSIS脚本文件包含了配置相关信息,System.Dll文件被放置在临时文件夹中以执行GULOADER shellcode,其加密的shellcode则被隐藏在嵌套文件夹中。GULOADER还会通过使用不同的Windows API函数通过回调执行shellcode,来避免用于以进程注入的传统Windows API为中心的检测。此外,GULOADER的标志技术之一是其向量异常处理(VEH)功能,此功能使Windows应用程序能够在异常通过标准异常进程路由之前拦截和处理异常,使分析师和工具难以跟踪恶意代码。

来源:

https://www.elastic.co/security-labs/getting-gooey-with-guloader-downloader

勒索软件

往期推荐

国家安全机关会同有关部门开展地理信息数据安全风险专项排查治理

研究人员发现针对macOS的勒索软件Turtle——每周威胁情报动态第155期(12.01-12.07)

如有侵权请联系:admin#unsafe.sh