一、 前言

文章属于工作中对某客户采购网站进行渗透测试,如出现漏打码出现的信息泄露,请勿传播

二、开始渗透

1、测试之前客户给了域名资产,正好省去对域名收集,对网站进行fuzz测试,发现一个可疑文件,使用别的浏览器访问出现错误,使用ie正常访问,果然ie牛皮

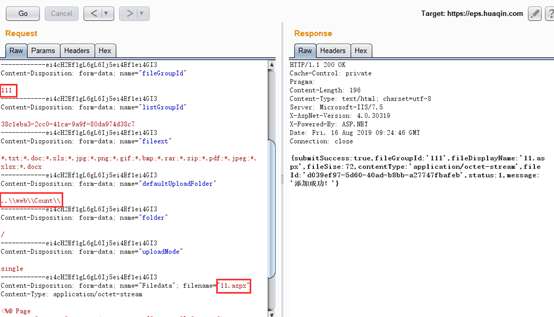

2、上传asp文件发现对后缀进行了限制,先将木马改名为txt,然后上传抓包,将文件名改成11.aspx,文件名、上传路径和groupid(后面要用的)都是可控的,直接上传成功,根据返回消息来看,文件被重命名了,么得办法找到上传后的文件

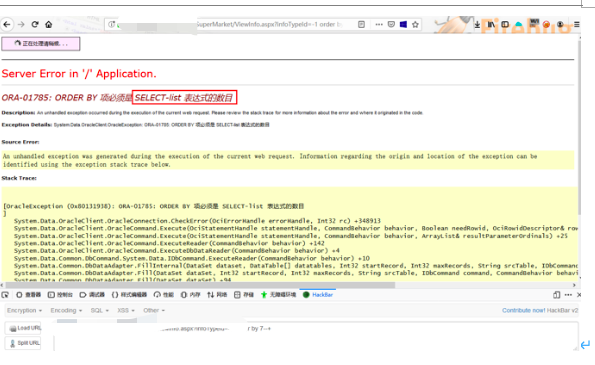

3、再一次针对该系统进行fuzz,发现上传的文件会被数据库记录,可以在Attachment表里通过groupid查询到,那只要找到一个注入点,根据groupid查询到文件名,就可以直接拿到shell了,注入点就在这。

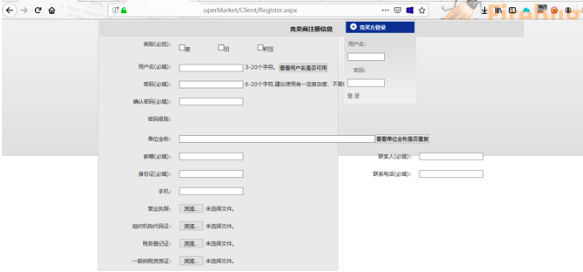

4、但是有注入点发现么得访问权限,需要登录,通过开放的注册接口注册一个账号(ps:账号流程需要填的贼多,烦)

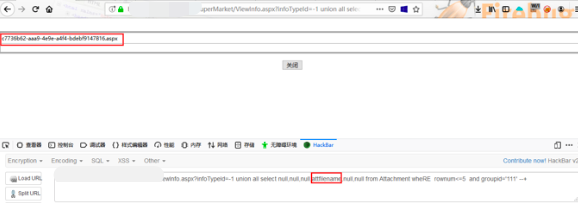

5、有账号就开始手工开搞

6、注入时有对关键字过滤,大小写竟然能绕过233

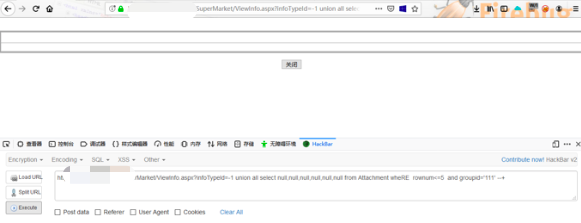

7、直到走到这一步,我知道离结果已经不远了,由于对类型做了限制,不能直接用数字或者字母显示可控位,只能先用null保证不报错。

8、经过测试发现第四个是可控的显示位,直接插入我们想要的列名,我们上传的文件名就出现了,这里groupid一定要对应上才是我们上传的文件。

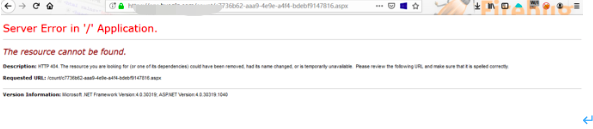

9、直接从web页面访问这个木马文件竟然得到一个404(oh shift)

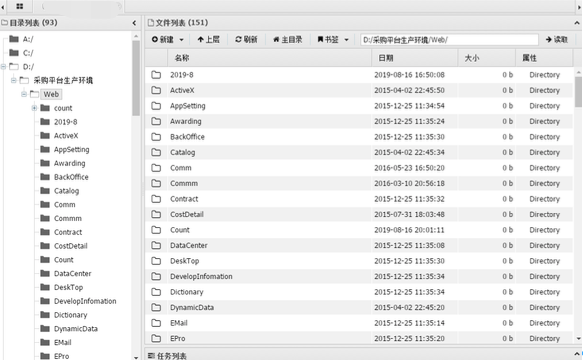

10、最后发现是系统自己对上传的文件增加了一个时间目录,再次访问没有报错,一片空白,这就是我们想要的

11、蚁剑连接木马,虽然系统安装了360杀软,但是webshell执行命令却并没有拦截,木马文件都在一个名为2019-8目录下的aspx文件

Ps:跟客户核实,客户禁止内网渗透,到这里 就告一段落;后续通过Google搜索关键文件,结果发现了几个别的网站相同版本也存在此漏洞,果断cve提交一波