微信公众号:[白昼信安]

弱小和无知不是生存的障碍,傲慢才是!

[如果你觉得文章你有帮助,欢迎点赞]

目录

引言某塔资产收集漏洞一:白名单绕过信息泄露漏洞二: SSRF漏洞漏洞三: 百万级别商业数据泄露和人员信息泄露漏洞四:未授权上传小结

引言

好久不见,忙忙碌碌一年又快结束了,最近年末,手里的活也少了,准备后面挖挖洞搞搞其他的事情,更新更新小文章,这篇文章也算是水一篇吧,刚好最近在看某塔的资产,挖到几个小洞,刚好凑一篇文章。

某塔资产收集

开始想着搞几个事件的高危,混个运营商的CNVD,然后就开始了信息收集。

本着调软柿子的遵旨,先收集一波子域名,因为像运营商,大型的门户类网站都是被测试了很多次了,所以没必要太浪费事件,我们着重找边缘资产搞就可以。

我是找到某塔备案的主域名后开始用subdomain_shell这个脚本进行收集,一键调用subfinder+ksubdomain+httpx,子域名收集+网站验证,舒舒服服。

项目地址:https://github.com/Mr-xn/subdomain_shell然后用子域名去定ip,定网段,开始找软柿子。

漏洞一:白名单绕过信息泄露

第一个漏洞网站长这样:

对于这样响应200,但是没有啥东西的网站,个人感觉最容易出货,所以要去多尝试FUZZ目录接口等。

指纹识别后发现为spring,拼接常规的敏感目录。

发现访问heapdump的时候显示403,说明存在,但是没有权限,但是我们加入一个.json后缀后就可以下载下来。

http://xxx.xxx.xxx.xxx/heapdump.json盲猜可能json是白名单,通过利用白名单绕过了403限制。

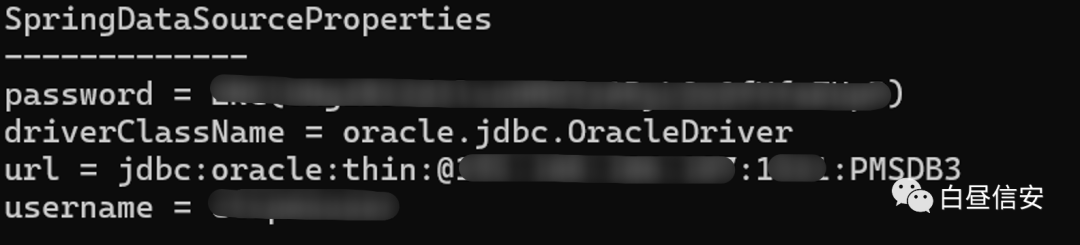

然后分析heapdump信息,成功拿到了众多敏感信息,例如数据库账号密码,网站其他接口,内网信息等等。

这样接口等等数据,就可以为我们的后续数据做铺垫。

漏洞二: SSRF漏洞

这个还是老样子,由于框架是spring,所以继续对目录进行爆破,看看有没有其他的东西。

我自己大致把网上spring的敏感目录的路径做了一个整理,共453个,如果需要的师傅后台回复[spring字典]即可。

通过爆破发现存在hystrix。

历史漏洞有模板注入和ssrf,测试后发现只存在SSRF,原本以为可以用其他协议进行探测,但源码直接卡死,只能用http/https。

这里我就用之前heapdump中获取的内网ip信息,配合burp,进行内网探测。

这样只对单ip的部分端口进行了探测,发现8762和8761端口是有web的,通过ssrf访问后发现为内网Eureka服务。

通过这些注册信息,我们对内网的各个服务的位置,接口信息等就有了很好的了解。

漏洞三: 百万级别商业数据泄露和人员信息泄露

这个站现在已经打不开了,当时的情况是,访问网站后,会有一个窗口一闪,然后返回404。

这种情况我相信大家也经常会见到,然后我的做法是,直接访问网站源码,让他一闪而过的页面源码显示出来。

然后就发现了一个接口,在html源码中,拼接后发现为后台的信息获取接口。

经过拼接发现全部为未授权接口。

600多万的合同数据,全部可以下载且查看合同详情。

1万多某塔员工详细信息,还可以添加管理员用户等,通过这些信息可以对OA等其他业务系统进行撞库爆破钓鱼等攻击等等。

还有一些各个系统间的数据监控调试接口,可以对业务数据进行调试等就不贴图了。

漏洞四:未授权上传

通过抓包发现,基本上请求信息都和这个api有关。

所以对api目录进行FUZZ。

/api/upload目录访问后显示405,所以只需要修改请求方式即可,自己创个上传包即可。

不过通过测试发现上传动态脚本完全不解析,所以,只能上传个html,搞个存储型xss收工了。

小结

空白页面,403,响应码200的404这种页面,一定多FUZZ尝试一下,很容易出货,此外多看接口信息,虽然可以使用自动化的接口提取工具例如Packer-Fuzzer这些,但是还是自己多看看接口路径,自己拼接尝试一下。

如有侵权请联系:admin#unsafe.sh