使用复杂之眼EDR排查CVE-2023-50164漏洞利用活动

使用SHC-Update漏洞数据订阅分析工具,提取CVE-2023-50164漏洞公开信息。目前CVE-2023-50164漏洞已经公开,但尚未在网上出现POC(Proof of Concept)。使 2023-12-9 12:44:42 Author: 技可达工作室(查看原文) 阅读量:33 收藏

使用SHC-Update漏洞数据订阅分析工具,提取CVE-2023-50164漏洞公开信息。目前CVE-2023-50164漏洞已经公开,但尚未在网上出现POC(Proof of Concept)。使 2023-12-9 12:44:42 Author: 技可达工作室(查看原文) 阅读量:33 收藏

使用SHC-Update漏洞数据订阅分析工具,提取CVE-2023-50164漏洞公开信息。

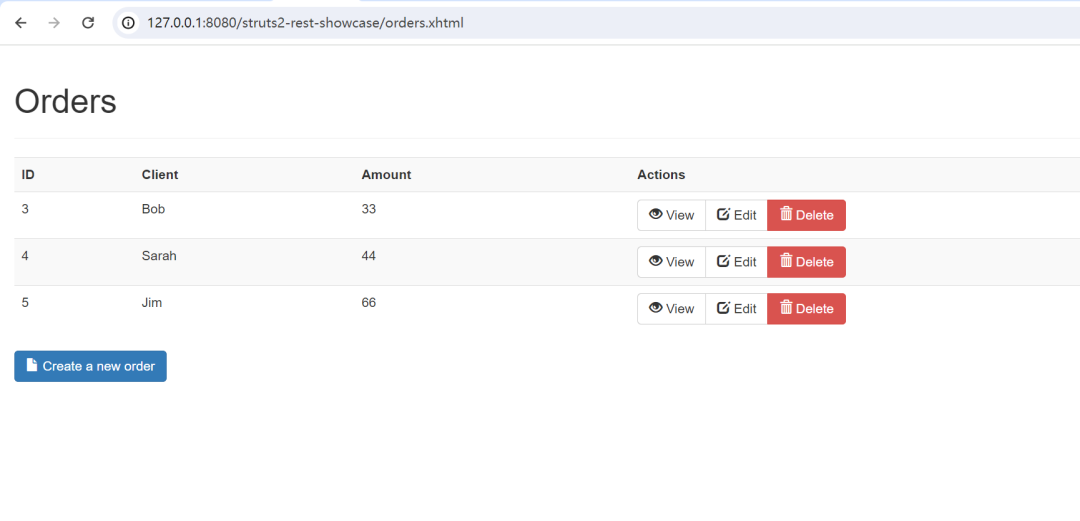

目前CVE-2023-50164漏洞已经公开,但尚未在网上出现POC(Proof of Concept)。使用复杂之眼EDR来提前检测终端机器,以确定是否受到CVE-2023-50164漏洞攻击而导致终端失陷。通过漏洞详情可以看出,该漏洞需要上传恶意webshell,并连接webshell管理工具进行远程代码执行。

影响版本["Apache Struts 2.5.32","Apache Struts 6.3.0.1"]

结合时间线进行排查

漏洞创建时间:2023-12-04 9:30:29漏洞披露时间:2023-12-07 9:15:07漏洞修改时间:2023-12-07 21:30:28

根据客户的生产环境所使用的web服务组件不同和安装目录有变化,下面是排查示例meql语句,语句意思是搜索关于\\Tomcat 9.0\webapps\\目录下是否有可疑命令执行行为,一般是webshell客户端连接产生的行为,排查时间选择可以根据漏洞公开时间进行提前排查,客户组织机构可以选择所有部署完复杂之眼EDR的机器全网排查。

检索异常的命令执行活动

ProcessCommandLine IN Contains ("\\Tomcat 9.0\webapps\\", "ipconfig", "whoami", "net user") AND ProcessParentName Contains "cmd.exe"

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3NDY1NTYyOQ==&mid=2247485837&idx=1&sn=18cb302585e18cbd12572e9946555d0b&chksm=fd2e546fca59dd79f9b874c7afcd5481edef02705c05a102ead5ae35ee1c4e1d1e2d1c491662&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh