VMP源码泄露后的一些分析和用途

read file error: read notes: is a directory 2023-12-8 18:1:26 Author: 看雪学苑(查看原文) 阅读量:37 收藏

read file error: read notes: is a directory 2023-12-8 18:1:26 Author: 看雪学苑(查看原文) 阅读量:37 收藏

一

VMP的作用

二

VMP源码泄露后的一些槽点

DemanglerGnu,libffi。(官网最新的Demo版本仍旧有引用,并且这是强依赖)

在这里吐槽一下VMP的版权声明:

(你为啥不开源呢?

DemanglerGnu作为gcc的一部分,以GPL协议开源。GPL协议要求以GPL许可证发布的软件及其派生品,必须也采用GPL协议。因此,VMP源码的一部分可能也需要以GPL协议开放。三

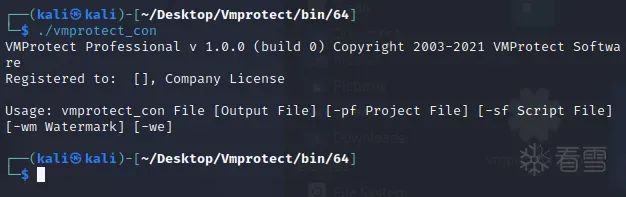

VMP加壳流程分析

四

VMP源码的再利用

使用Golang+Next.Js(Wails)以及CGO链接VMP的Core。

其中il2cpp scanner使用https://github.com/djkaty/Il2CppInspector的重构版本(简单实现一个RPC服务端来与GUI交互)。

基于这些便可以实现如:

本文为本人原创,首次发帖,内容不佳请多多指正。

看雪ID:LIGHTENINGX

https://bbs.kanxue.com/user-home-991182.htm

# 往期推荐

球分享

球点赞

球在看

文章来源: http://mp.weixin.qq.com/s?__biz=MjM5NTc2MDYxMw==&mid=2458531256&idx=1&sn=cff7c8038e90dc90c9098be2da3629a7&chksm=b18d053286fa8c24c329a811f1f9c52901b81e2202ed18b85ba5137813d2d04d14cab5072f5f&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh