从swagger api泄露到进入后台

点击蓝字关注我们三月底拿swagger未授权水了几天的cnvd,期间遇到过一个比较经典的网站,拿出啦当作典型进行分享一个监测预警平台的api接口文档(其实能访问到这个页面就已经可以提交cnvd水分了但 2023-12-2 08:48:51 Author: 黑白之道(查看原文) 阅读量:25 收藏

点击蓝字关注我们三月底拿swagger未授权水了几天的cnvd,期间遇到过一个比较经典的网站,拿出啦当作典型进行分享一个监测预警平台的api接口文档(其实能访问到这个页面就已经可以提交cnvd水分了但 2023-12-2 08:48:51 Author: 黑白之道(查看原文) 阅读量:25 收藏

三月底拿swagger未授权水了几天的cnvd,期间遇到过一个比较经典的网站,拿出啦当作典型进行分享

一个监测预警平台的api接口文档(其实能访问到这个页面就已经可以提交cnvd水分了

但是想深入利用下去,所以翻看各api文档

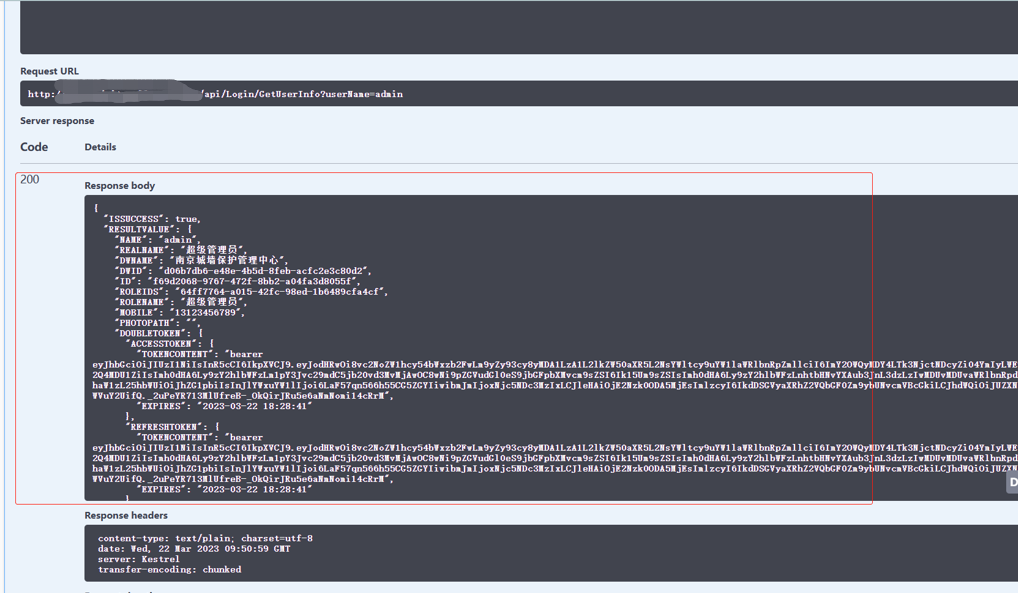

其中一个api可以获得全体用户信息

这个接口可获得其他数据

如超级管理员账号信息与cookie

有了cookie其实就可以去登录后台了,不过一时间没有找到后台位置

先继续向下翻看

发现几个摄像头的RTMP地址,可以利用一些rtmp工具去获取摄像头

其中一个接口泄露了账号与加密后的密码

丢去md5解密一下可知密码为123456

翻看完全部文档大致获得以上这些有用信息

那要怎么找后台呢?

我这里是利用了鹰图的功能,利用鹰图搜索该域名,而后点击其ip选择ip详情,即可查看该ip各端口信息,其中在8888端口发现了后台

低权限用户

高权限用户

可惜的是该网站没有上传点,后续的getshell测试分析了半天也没成果

提交cnvd也暂不收录,此次测试就到此为止了

由于传播、利用本公众号NGC660安全实验室所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号NGC600安全实验室及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650583088&idx=4&sn=83c830b470d3d0f624833a4b499205dd&chksm=83bdd5d4b4ca5cc258a25aaa7335b6a95c02f3e415a4ffd1e91f04e07d1a1388da331fdf2cf0&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh