这次参加阿里白帽大会,对无声的一个师傅的议题印象比较深刻,ppt暂时不知道会不会共享,我个人想做个总结,最近事情一大堆,学习的效率变慢了许多,不能让这些东西一直压着我.XD

飞机刚起飞,希望到家之前能够写完.

小灰师傅说:"这次由于时间问题,还有很多好玩的没分享出来."

我:"Tql"

以下内容属于我个人YY.

前言

现在各种议题数不胜数,但是我看对眼的比较少.

红队的特点是什么?

区别于传统的渗透测试,更偏向于实战,面对的场景也更加复杂,技术繁多,以目的为导向,需要有能够解决突发问题的能力.

红队的核心是什么?

发散思维,让各种技术有应用场景,需要有更多的攻击面,掌握特殊技巧.

红队之路是什么?

在实践中不断地"填坑",不断实战,完善战术和武器的过程.

大型网络渗透的思路有哪些?

参考来自红队的一些Tricks(小灰师傅的另外一个议题),ppt自行谷歌查找.

- 撕开口子(ssrf->内网渗透)

- 判断出目标位置和目标环境

- 通过osint,获得关键信息,攻击脆弱系统,进入内网.

- 寻找"软柿子",从邮箱突破 ->获得VPN账号密码->内网渗透->.....

- 边界渗透

- 组织业务架构分析(天眼查,主站业务方向,业务合作单位,海外业务)

- 判断目标网络架构(ssrf,内网ip泄露,citrix,exchange,域认证,云盘,文库,git)

- 关键业务分析(员工通讯录,密码字典制作,各种oa(泛微,通达,致远,金蝶),mail,vpn,通讯工具,sso)

- 外网攻击入口选择

- 关注度低和防护薄弱的系统(边远地区,无MFA机制的系统,使用高危漏洞进行批量)

- 供应链打击

- 办公系统,集权系统

- 有敏感信息泄露的系统

- 业务线较长的系统(公司的网络结构分布在各个地市,进行迂回攻击)

- 常见的信息收集

- pdns

- 子域名网段

- github检索

- 爬兄弟域名

- app请求

- js信息收集

- 微信公众号

- favicon.ico

- ssl cert

- 横|纵向移动

- 先潜伏,别急于扫描,会触发edr

- 潜伏策略(dns,icmp,tcp,http,测试机,备份机,老资产,运维终端pc,办公区,业务大,复杂的系统)

- 内网知识储备(很多人问我内网渗透怎么学好点,我的建议都是去copy dm写的那本书的目录,自己网上查查资料,东西不多,需要实践,不实践你永远不会踩坑,也不会进步)

- 域渗透基础知识(自行谷歌学习)

- 内网信息收集(自行谷歌学习)

- 防御对抗

- hw遇到的防护手段 (封ip,waf,白名单机制,各种安全设备(nids,hids,edr,soc,蜜罐),溯源反制)

- 对策(代理池,cms识别,waf测试与绕过,加载自己的dll,逆向agent,patch掉防火墙等设备,流量加密,虚拟机,心跳包回连,回连cdn,回连端口转发)

Content

- "水坑攻击"在红队场景的运用

- 对抗技术在红队行动中的实践

- 主被动方式结合-实现挖坑反击

- RedTeamer的未来

"水坑攻击"在红队场景的运用

github蜜罐,你遇到过吗?

以及内网的一些常见服务蜜罐.将redis部署在真实环境里,但是redis服务的流量走的是蜜罐系统,导致被防守方逮到.

使用OSINT进行情报搜集

- 搜索引擎(fofa,shodan,Google,Zoomeye,bing)

- 百度文库,CSDN

- 天眼查相关资产

- riskiq.com开源情报

- 子域名,爬虫链接,github

- 内部情报(加QQ群,钉钉群,微信群)

收集到架构,资产,邮箱,敏感资料,专利,账号密码等等

通过收集的账号密码登录邮箱系统,coremail rce->导出邮件内容->被系统制裁╮(╯_╰)╭

tricks

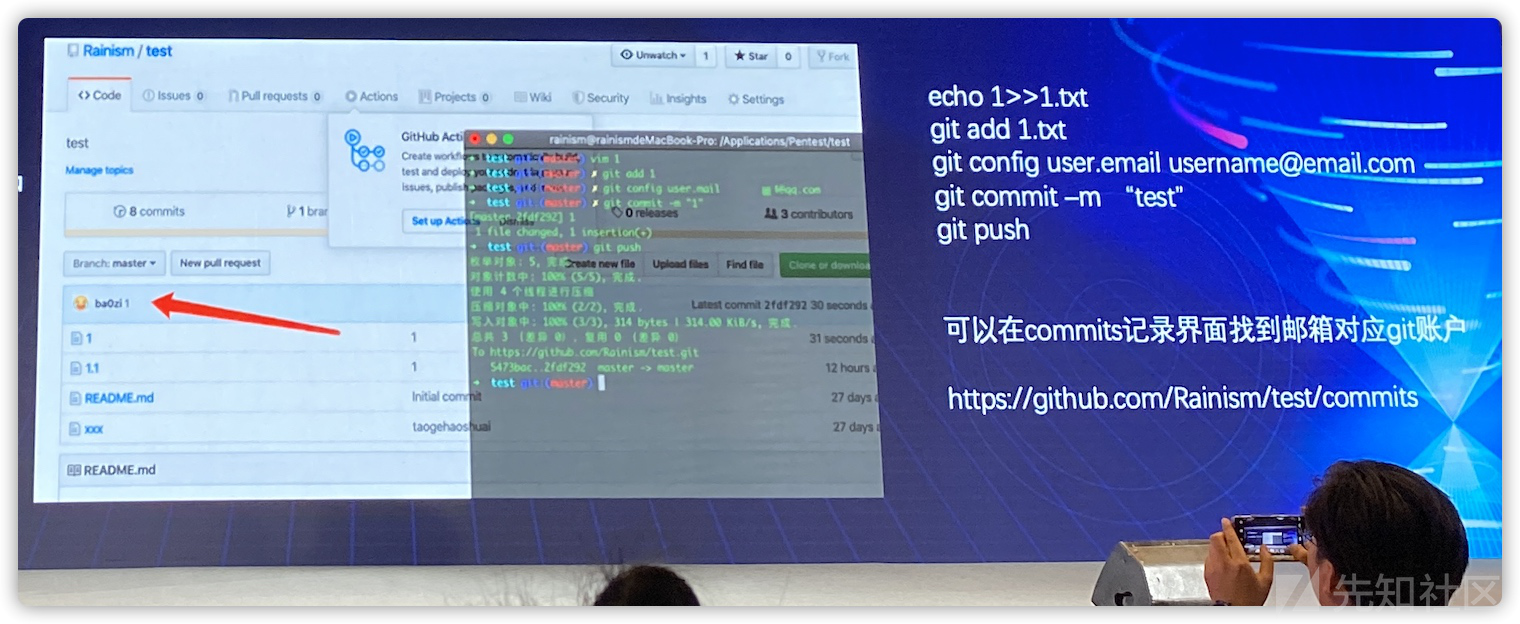

github在设置邮箱的时候可以获得github账户名,脚本批量测试

看图说话

jsonp劫持可以获取目标的互联网信息,qq邮箱,163邮箱等.

供应链攻击,留后门

获取到开发人员权限后,可以选择往源码里插入一段js,等源码部署以后,可以结合xss平台进行权限维持(键盘记录,内网渗透等等)

xss平台beef其实很香的,模块很多.

js后门的好处:

- 获得代码部署地址

- 键盘记录

- 通过ajax动态获得页面内容

- 通过访问ip分析人员区域

- 随时更改js内容,做进一步利用,ie浏览器和flash攻击

近源攻击

U盘攻击

直接往人家银行门口扔U盘?你咋知道被谁捡去了,赔钱的买卖.

通过信息收集,和其他的方法找到工作人员地址,比如订单信息泄露,寄一个badusb到他家,往U盘里送上最真挚的祝福,加一个小贺卡,让他快点打开看看U盘里面你对他到底进行了啥祝福.

̄ω ̄=

badusb的一些tricks:

- 使用unicode反转字符攻击,诱导点击

- 可执行文件的后缀-dll,hta,bat,sct,vbs,ps1

- office漏洞利用和宏攻击

- 特殊文件后缀名,exe,pif,com,cmd,scr

- 双击反弹shell文件和脚本,chm,ink,iqy,jsjse,cpl,wsh,wsf

注册表HKEY/LOCALMACHINE/SOFTWARE/Classes中可以找到能执行命令的后缀,

WIFI钓鱼

近源攻击中最为常见的就是路由器,有0day的话可以进行链路劫持,进行行为审计,

看一下无声的这个武器.

可见武器化的好处

一次攻击链:

- webrtc获取内网地址

- 对可以发起http请求导致rce的路由器发起探测

- 获得权限后,通过流量采集获取某些网站接口的凭据,强制加好友

- 聊天触发某插件热更新,劫持替换,运行导致收集rce

WIFI登录页面钓鱼

- 在内网的话,可以获取员工的工号和密码,ACl配置不当的情况下可以扫描内网资源(DNS重定向)

- 抓hash

- dns可控的情况下,结合WPAD进行中继攻击

对抗技术在红队行动中的实践

ip封禁

https://github.com/RhinSecurityLabs/IPRotate_Burp_Extension

通过aws的服务进行ip替换

或者使用pymultitor

DMZ出网的权限维持

常规是使用DNS,HTTP协议

换个思路,直接把邮件服务器当做C2,传递信息回来,相关代码自己github查找

EDR多维度对抗

- 实时监控是否有特定的进程执行,参数和进程的调用关系树

- 内存分析

- 异常检测

- 流量监测

Bypass(后面几种是我的想法):

- 参数污染

- shellcode分离加载

- 行为免杀

- 反沙箱(判断当前环境是否是沙箱,内存,磁盘空间,等等,参考veil模块)

- 无文件技术(用forfiles免杀)

- 流量免杀

- shellcode加密

- blockdll

- 白加黑利用

权限维持

单机权限维持(这个我最近在写总结,尽快赶出来)

- 服务类:bitadmin,计划任务,sqlserver job

- logon Scripts修改注册表

- dll劫持

- 白加黑利用

- 服务类路径,通过powerup寻找加以利用

域权限维持

看图,做一个补充

主被动方式实现挖坑反击

内网横向移动技术到底是研究什么?

- 内网拓扑环境,知道有哪些机器,我现在在哪个位置,下一步我要去哪?

- 获得当前账户,具有什么权限,受什么规则影响,可以进行什么操作,可以用什么手段横向?

- 怎么获得更多的用户名和密码以及权限

- 怎么拿到域内指定的机器(日志,邮件,收集的信息,ldap查询)

护网横向移动优先攻击策略

目标内网往往非常大,快读定位和找到关键节点是攻击的关键,选择的主要原则为:

- 快速掌握目标网络架构和网络设备及集权系统,(堡垒机,运维管理机,性能监控系统,集中管控系统,域控等)

- 查找配置文件,系统日志,管理文件,建设方案,wiki,文档云,托管代码等,获取敏感信息,为纵向移动打下基础.

网络环境中的信息收集

- dns信息

- 快速定位域控(方法很多,不多说)

- route信息

- net view \dc

- 域信息(dc,group,user,密码策略,委派关系,票据,域信任关系)

- 445端口获取banner判断是否在域内

- ldap query

- spn扫描

- 域认证服务机器日志

DNS

- 使用ping -a反向解析IP

- 先通过ldap查询获得域内计算机名称,再通过dns查询获得ip

- dnscnd的使用

单主机,系统程序,安装软件

- 系统日志(追踪来源,堡垒机,管理人员电脑)

- 最近使用的程序

- 安装应用

- 浏览器历史记录,浏览器密码,代理配置

- 系统密码,hash,mscache,rdp连接记录,rdp凭据,vpn,xshell,Navicat,winscp

- 内存中kerberos票据

- 其他用户token

- session信息

- redthief被动获取密码

精准定位

- 域控日志

- 系统记录日志

- 查询用户userWorkstation字段

- 使用组策略给用户绑定登录脚本

RedTeamer的未来

- 红队是多元化的,需要有多方面的能力,武器化是重点,学以致用(win32 api,Windows核心编程,c/c++/c#/powershell)

- 尝试跨界,去了解更多未知的精彩

- 提高自身业务能力,增加深度,不满足于表面,要有危机感.

我为啥没有具体去介绍文中的技术点呢?

XD

快下飞机了,想家!

如有侵权请联系:admin#unsafe.sh