2023.11.24~11.30 攻击团伙情报Andariel组织利用Apache ActiveMQ漏洞(CVE-2023-46604)案例分析与TA544相关的恶意软件WailingCrab滥用 M 2023-12-1 10:14:22 Author: 奇安信威胁情报中心(查看原文) 阅读量:13 收藏

2023.11.24~11.30

攻击团伙情报

Andariel组织利用Apache ActiveMQ漏洞(CVE-2023-46604)案例分析

与TA544相关的恶意软件WailingCrab滥用 MQTT 消息协议

摩诃草组织(APT-Q-36)借Spyder下载器投递Remcos木马

WildCard:SysJoker 背后的针对以色列关键部门的APT组织

APT-C-35(肚脑虫)利用RemcosRAT远控攻击活动分析

攻击行动或事件情报

僵尸网络GoTitan利用漏洞CVE-2023-46604传播恶意软件

针对叙利亚军人的复合式攻击活动分析

恶意 Chrome 扩展程序ParaSiteSnatcher瞄准巴西

Tellyouthepass利用国内知名视频监控厂商漏洞卷土重来

双重流动性之殇 —— KyberSwap 巨额被黑

Black Basta 勒索软件敲诈勒索金额超过 1 亿美元

LockBit 近期勒索大企业们的全部细节!被波音公开!

恶意代码情报

深入分析Telekopye

一种与HelloBot相关且针对Linux系统的后门型病毒

Persian Remote World恶意软件销售网站追踪

深入探讨勒索软件团伙利用Living Off the Land (LOTL) 进行攻击

Rhysida勒索软件团伙分析

KandyKorn恶意软件疑似与RustBucket处于同一感染链

分析黑客如何利用 NetSupport 来攻击用户

漏洞情报

Google Chrome 整数溢出漏洞(CVE-2023-6345)安全风险通告

攻击团伙情报

01

Andariel组织利用Apache ActiveMQ漏洞(CVE-2023-46604)案例分析

披露时间:2023年11月27日

情报来源:https://asec.ahnlab.com/en/59318/

相关信息:

11月27日,研究人员在监控Andariel团伙近期的攻击时,发现其利用Apache ActiveMQ远程代码执行漏洞(CVE-2023-46604)安装恶意软件。研究人员发现某个系统中被安装了Andariel过去一直使用的后门NukeSped。调查显示,该系统中安装了Apache ActiveMQ服务器,并确认其中存在自该漏洞信息发布以来的各种攻击的日志,包括涉及HelloKitty勒索软件的攻击日志。目前还没有直接日志,但研究人员推测Andariel正在利用该漏洞来安装NukeSped和TigerRat后门。

02

与TA544相关的恶意软件WailingCrab滥用 MQTT 消息协议

披露时间:2023年11月21日

情报来源:https://securityintelligence.com/x-force/wailingcrab-malware-misues-mqtt-messaging-protocol/

相关信息:

WailingCrab,也称为WikiLoader,是一种包含加载器、注入器、下载器和后门的多组件恶意软件,由X-Force追踪为Hive0133(别称TA544)的组织提供。该恶意软件于2022年12月首次披露,此后被广泛用于通过Excel、OneNote或PDF附件向意大利目标传播Gozi后门的攻击活动中。近几个月来,Hive0133针对意大利以外的组织又开展了以逾期交货或运输发票为主题的分发WailingCrab的恶意电子邮件活动。据悉,WailingCrab的核心组件是其后门,只有在恶意软件的初始阶段成功完成后,它才会安装在系统上。自2023年中期以来,WailingCrab的后门组件还开始转向使用MQTT协议(一种轻量级物联网消息传递协议)与C2进行通信。

此外,调查显示,恶意软件作者在对WailingCrab的持续开发中重点关注其隐形和反分析技术。期间,攻击者会将合法的、被黑的网站用于初始C2通信,以降低被网络检测的机会。WailingCrab的有效负载则通常托管在Discord等知名平台上,它需要成功请求C2控制的服务器才能检索下一阶段,且其C2服务器通常会在活动结束后很快被关闭或停止响应。同时,WailingCrab还会在其整个代码中使用代码混淆、反分析和反沙箱技术。

03

摩诃草组织(APT-Q-36)借Spyder下载器投递Remcos木马

披露时间:2023年11月28日

情报来源:https://mp.weixin.qq.com/s/cew83Kzo6omopGlPG-qgxw

相关信息:

Spyder恶意软件与摩诃草组织存在关联,主要功能是下载并运行C2服务器下发的可执行文件。奇安信威胁情报中心观察到自7月以来,Spyder至少经过了两轮更新,并发现攻击者借助Spyder向目标主机植入Remcos木马。根据捕获的恶意样本,相关攻击活动有如下特点:

Spyder下载器中一些关键字符串不再以明文形式出现,而是经过异或加密处理,以避开静态检测,同时恶意软件与C2服务器的通信数据格式也做了调整;

植入的Remcos木马采用的都是当时能获取到的最新版;

通过Spyder样本的名称和配置信息,可以推测受害者包括巴基斯坦、孟加拉国、阿富汗等国的目标。

04

WildCard:SysJoker 背后的针对以色列关键部门的APT组织

披露时间:2023年11月27日

情报来源:https://intezer.com/blog/research/wildcard-evolution-of-sysjoker-cyber-threat/

相关信息:

研究团队发现了一个新的 APT 组织,称为“WildCard”,最初是通过使用 SysJoker 恶意软件检测到的,该恶意软件于 2021 年针对以色列教育部门。该组织与 ClearSky 的ElectricPowder 行动的可能联系。与 ElectricPowder 行动的联系表明了 WildCard 的先进能力,重点关注以色列境内的关键部门。

继续跟踪发现了之前未发现的变种,它们伪装成“DMAdevice”和“AppMessagingRegistrar”软件,两者也都是用 C++ 编写的。它们与最初发现的 Windows 版 SysJoker 共享代码和行为模式。然后在 2023 年 10 月,研究人员发现一种用 Rust 编写的新恶意软件,它与 SysJoker 具有相同的行为特征。开发人员将该恶意软件称为“RustDown”。SysJoker 的原始版本用于针对 Windows、macOS 和 Linux 机器,迁移到 Rust 可能是为了简化多平台定位,同时增加分析难度。

05

APT-C-35(肚脑虫)利用RemcosRAT远控攻击活动分析

披露时间:2023年11月23日

情报来源:https://mp.weixin.qq.com/s/NpEpqjOCLKDRsRHJP-zTgA

相关信息:

APT-C-35(肚脑虫)组织,又称Donot,是一个针对巴基斯坦、斯里兰卡等印度周边国家政府机构等领域进行网络间谍活动,以窃取敏感信息为主的攻击组织。研究人员通过对其的跟踪、分析和研判,初步将这次的攻击者归属于肚脑虫。同时在挖掘中,还发现了APT-C-35(肚脑虫)与APT-C-09(摩诃草)之间的关联性。

此次攻击活动中,攻击者主要使用两个不同的手法:

使用带有漏洞的inp文档,当用户打开此inp文档后,便会在%UserProfile%\AppData\Local\下释放Remcos的加载器,之后启动该加载器加载商业远控Remcos并接受控制。

使用恶意lnk文件,当受害者打开投递的恶意压缩包中的lnk文件时,该lnk文件将会从远端https://webmail[.]mod[.]com[.]pk/uploads/dirmon32.hta下载二阶段攻击载荷。

攻击行动或事件情报

01

僵尸网络GoTitan利用漏洞CVE-2023-46604传播恶意软件

披露时间:2023年11月28日

情报来源:https://www.fortinet.com/blog/threat-research/gotitan-botnet-exploitation-on-apache-activemq

相关信息:

去年 10 月,Apache 发布了一份针对 CVE-2023-46604 的重要公告,该漏洞涉及 Apache 中不受信任数据的反序列化。11 月 2 日,网络安全和基础设施安全局 (CISA) 将 CVE-2023-46604 添加到其已知利用列表KEV Catalog中,表明该漏洞的风险和影响较高。

近期研究人员检测到许多威胁行为者利用 CVE-2023-46604 传播各种恶意软件。比如基于 Golang 的僵尸网络(名为 GoTitan)和名为“PrCtrl Rat”的 .NET 程序,该程序配备了远程控制功能。此外,还发现了其他已知的恶意软件和工具:Sliver、Kinsing、Ddostf等。

02

针对叙利亚军人的复合式攻击活动分析

披露时间:2023年11月24日

情报来源:https://mp.weixin.qq.com/s/gonBByC1GlfPLzn3Ecs3tw

相关信息:

奇安信近日监测到一款伪装成叙利亚发展信托基金应用的恶意软件。经分析发现,该恶意软件活动为针对叙利亚军人的钓鱼和木马复合式攻击,旨在窃取受害者隐私信息和社交账号信息。其中,叙利亚发展信托基金是叙利亚的一个非政府、非营利的组织。

调查显示,此次钓鱼攻击分发活动同时出现在移动端和web端,疑似始于2023年9月,用于钓鱼的两个服务器分别伪装成叙利亚发展信托基金站点和社交软件Facebook登录页面。据悉,移动端恶意软件样本均采用知名的Android RAT工具SpyMax进行开发,先后有阿拉伯语和英语两个版本,其中包装的URL为钓鱼链接。SpyMax的功能非常全面,包含监控SMS、访问麦克风、录制音视频、窃取通讯录和通话记录、窃取文件、实时定位等。其钓鱼链接则与叙利亚发展信托基金官网相似,钓鱼页面诱导受害者将恶意程序保留在设备上,还提供了紧急情况下社交软件Facebook的联系方式,以针对受害者社交账号进行钓鱼。在Web端,攻击者部署的钓鱼恶意程序通过爬取叙利亚发展信托基金官网与军人相关活动的照片和推文进行伪装,并在页面底部同样提供社交软件Facebook的联系方式进行钓鱼。

03

恶意 Chrome 扩展程序ParaSiteSnatcher瞄准巴西

披露时间:2023年11月23日

情报来源:https://www.trendmicro.com/en_us/research/23/k/parasitesnatcher-how-malicious-chrome-extensions-target-brazil-.html

相关信息:

研究人员发现了一个恶意的 Google Chrome 扩展程序,将其命名为“ParaSiteSnatcher”。ParaSiteSnatcher 框架允许威胁行为者从多个来源监控、操纵和窃取高度敏感的信息。ParaSiteSnatcher 还利用强大的 Chrome 浏览器 API 在 HTTP 请求启动传输控制协议 (TCP) 连接之前拦截并窃取包含敏感帐户和财务信息的所有 POST 请求。

研究表明,该恶意扩展程序专门针对拉丁美洲(尤其是巴西)的用户而设计;它从巴西银行和联邦储蓄银行 (Caixa) 相关的 URL 中窃取数据。它还可以发起和操纵 PIX(巴西即时支付生态系统)中的交易,以及通过 Boleto Bancario(巴西银行监管的另一种支付方式)进行的支付。此外还观察到,它可以泄露个人和企业的巴西税号以及 cookie,包括用于 Microsoft 帐户的 cookie。

04

Tellyouthepass利用国内知名视频监控厂商漏洞卷土重来

披露时间:2023年11月24日

情报来源:https://mp.weixin.qq.com/s/s5eFtKp4Y64H1B4ygM9bkw

相关信息:

最近,研究人员收到了来自海内外多家单位的勒索应急求助。经过分析发现,大量主机遭受了不定向的勒索攻击。经过排查,发现本轮攻击为Tellyouthepass 勒索家族利用了国内某知名视频监控厂商综合安防管理平台的任意文件上传漏洞,获取了服务器权限,在/opt/*/web/components/tomcat85linux64.1/webapps/els/static 目录下上传 1424 大小的 12 个随机字符串命名的 webshell 文件,随后批量投放了勒索病毒。

Tellyouthepass勒索病毒于2019年3月首次在国外出现,同年4月在国内被首次发现,早期利用永恒之蓝漏洞攻击套件扩散传播,之后通过 Log4j2 漏洞、Shiro反序列化漏洞等执行任意代码,从而控制受害主机。该家族针对 Windows 和 Linux 实现双平台勒索,多次活跃直接导致国内多个企业大面积业务停摆。

05

双重流动性之殇 —— KyberSwap 巨额被黑

披露时间:2023年11月25日

情报来源:https://mp.weixin.qq.com/s/U7yLUmtd16A6hUcQkF111Q

相关信息:

据研究人员情报,2023 年 11 月 23 日,去中心化交易平台 KyberSwap 遭到攻击,攻击者获利约 5470 万美元。

受到攻击的主要原因是由于 KyberSwap Elastic 的 Reinvestment Curve(再投资曲线特性),在基础流动性与再投资流动性作为实际流动性参与计算的情况下,使得池子通过 calcReachAmount 函数在刻度边界计算兑换所需的代币数量大于预期,造成下一价格 sqrtP 超过边界刻度的 sqrtP,且池子使用不等号对 sqrtP 进行检查,导致协议未按预期的通过 _updateLiquidityAndCrossTick 更新流动性。

06

Black Basta 勒索软件敲诈勒索金额超过 1 亿美元

披露时间:2023年11月29日

情报来源:https://www.elliptic.co/blog/black-basta-ransomware-victims-have-paid-over-100-million

相关信息:

Black Basta 是一种与俄罗斯有关的勒索软件,于 2022 年初出现。它已被用来攻击全球超过 329 个组织,并已成为 2022-2023 年受害者数量第四大活跃的勒索软件。该组织采用双重勒索策略,威胁受害者除非支付赎金,否则将公布被盗数据,从而被勒索。研究发现,自 2022 年初以来,Black Basta 勒索软件组织已收到至少 1.07 亿美元的比特币赎金。已感染超过 329 名受害者,其中包括 Capita、ABB 和 Dish Network。

研究人员对区块链交易的分析显示 Black Basta 与 Conti Group 之间存在明显联系。Conti Group 是一个俄罗斯勒索软件团伙,于 2022 年停止运营,大约在 Black Basta 出现的时间。

07

LockBit 近期勒索大企业们的全部细节!被波音公开!

披露时间:2023年11月24日

情报来源:https://mp.weixin.qq.com/s/KfAyyEc4opQ7t9je5z0Uzg

相关信息:

遭遇LockBit 的勒索攻击后,波音提交给美国CISA(网络安全和基础设施安全局)一份联合网络安全咨询报告,包括对整个勒索事件的复盘、和本次事件相关的TTPs和IOCs,以及检测方法。

这份CSA提供了由FBI、ACSC和Boeing自愿分享的TTPs和IOCs。Boeing观察到,LockBit 3.0的附属机构正在利用CVE-2023-4966,获取对Boeing Distribution Inc.的初始访问权限,该公司是其零配件和分销业务,其维护着一个独立的环境。其他可信赖的第三方观察到他们的机构也受到类似活动的影响。

值得注意的是,近期发生的几起LockBit 3.0勒索事件中,攻击手法高度趋同,所利用的漏洞完全一致,这意味着此次波音公开的报告对于防御LockBit 3.0简直是参考答案一般的存在。

恶意代码情报

01

深入分析Telekopye

披露时间:2023年11月23日

情报来源:https://www.welivesecurity.com/en/eset-research/telekopye-chamber-neanderthals-secrets/

相关信息:

近期研究人员发表了对Telekopye的分析,揭示了其在在线市场中协助网络犯罪分子进行欺诈的方式。关键内容包括新成员招募、欺诈操作手法、Neanderthals的内部文档和对话,以及市场研究和沟通技巧。

Telekopye通过广告招募新成员,要求填写申请表,并明确欺诈在线市场的目的。其欺诈操作手法:卖家欺诈(1.0)、买家欺诈(2.0)和退款欺诈,涉及制作欺诈性链接、短信等。使用翻译工具、翻译表和网络爬虫进行市场研究,选择目标并遍历在线市场。为了逃避监管,将目标转移到合法聊天平台,尽量避免提供可追踪信息。

02

一种与HelloBot相关且针对Linux系统的后门型病毒

披露时间:2023年11月29日

情报来源:https://mp.weixin.qq.com/s/7AL4YKJvmLtKrSdEZSNkTA

相关信息:

近期,研究人员监测到一种针对Linux系统的后门型病毒,经排查分析后,确定其与HelloBot家族有关。HelloBot是一个针对Linux系统的恶意软件家族,执行远程控制受害者计算机等恶意活动,因其配置测试中输出“hello world”而得名。该病毒被激活后,会释放“worker”文件并为其进行配置,后者在受害者电脑上执行关键操作。不同的配置会导致不同的恶意行为,包括进程伪装、备份文件、防火墙设置和远程控制等。该病毒自2019年被披露后,被多个犯罪团伙和APT组织使用,对用户构成较大的威胁。

03

Persian Remote World恶意软件销售网站追踪

披露时间:2023年11月23日

情报来源:https://cyble.com/blog/new-persian-remote-world-selling-a-suite-of-malicious-tools/

相关信息:

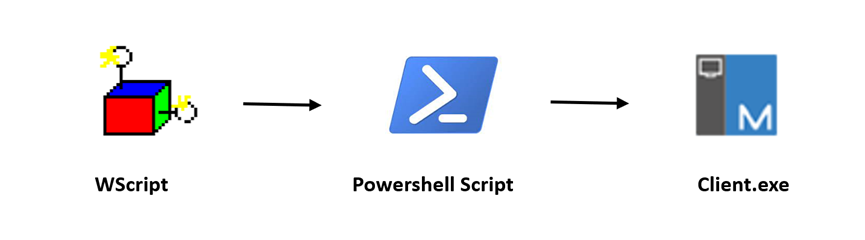

研究人员最近监测到了一个名为Persian Remote World的网站,该网站以不同的订阅模式销售各种恶意工具,包括Persian RAT、Persian Loader和Persian Security。据悉,Persian RAT被用于针对多家金融机构,不同于传统的远程访问木马,它不仅可执行权限升级、防御规避、操纵受害者系统防火墙、键盘记录、Cookie和密码窃取等复杂操作,还具有勒索软件功能。Persian Loader的构建器和管理工具,即Persian X Loader 5.0,免费托管在Telegram频道上,其付费版本为每月20美元。它的二进制文件采用TCP套接字,包括构建器面板和客户端管理面板,用于展示受害者的活动列表并提供在受感染系统上执行文件的功能,且面板包含与受害者重新连接、启动或停止监听、执行文件以及构建加载程序二进制文件等选项。Persian Security则是一种加密器,能够对可执行文件进行加密和混淆,以防止检测和分析,其售价为每月45美元,终身订阅为650美元。

04

深入探讨勒索软件团伙利用Living Off the Land (LOTL) 进行攻击

披露时间:2023年11月28日

情报来源:https://go.malwarebytes.com/rs/805-USG-300/images/TD_ThreatBrief_Ransomware_LOTL_Ebook_EN_11142023.pdf

相关信息:

勒索软件团伙利用 Powershell、PsExec 或 Windows Management Instrumentation (WMI) 等合法 IT 管理工具,利用 LOTL 攻击来实施恶意活动。这正是 LOTL 攻击如此危险的原因:通过模仿正常行为,其攻击使 IT 团队和安全解决方案极难检测到任何恶意活动的迹象。

这就是Lockbit、Vice Society 和 ALPHV等 RaaS 团伙如此热衷于使用这些攻击的一大原因:LOTL 攻击让勒索软件团伙掌握了将犯罪活动与正常网络操作混合在一起的技术。

该报告还深入探讨了这些隐形攻击的挑战以及为什么防御者经常错过目标。例如,传统的安全系统旨在标记明显的恶意活动,但往往忽视了 LOTL 攻击所采用的微妙和隐蔽的策略。简而言之,在对抗 LOTL 和 RaaS 时,组织不能忽视将专业知识与先进检测技术相结合的重要性。

05

Rhysida勒索软件团伙分析

披露时间:2023年11月28日

情报来源:https://mp.weixin.qq.com/s/dkkkyil0Y7PVcXw8ddkGHg

相关信息:

Rhysida勒索组织首次被披露于2023年5月,该组织发现之初最为出名的是攻击智利军队并窃取大量内部数据来索要赎金,截止目前,在其博客网站上已经有60多个组织或机构成为受害者。

Rhysida使用双重勒索策略,加密文件并且窃取敏感数据,并且使用勒索即服务(RaaS)的运营模式。在加密受害者文件后附加.rhysida的后缀名,释放的勒索信文件也与其他勒索组织不同,其是名为“CriticalBreachDetected.pdf”的PDF格式文件,并在内容中将自己定位为“网络安全团队”。

对Rhysida勒索组织受害者进行统计分析发现,目前共有60多名受害者在其泄露网站上被公开披露,其中3家目前为数据待公开阶段,其余是已经公开/售卖部分数据或全部数据。对受害者进行国家/地区统计,受害者分布目前主要在欧美和中东地区,其中受害者最多的国家为美国、英国和意大利,但Rhysida并不局限地区,全球范围都有可能是目标。

06

KandyKorn恶意软件疑似与RustBucket处于同一感染链

披露时间:2023年11月27日

情报来源:https://www.sentinelone.com/blog/dprk-crypto-theft-macos-rustbucket-droppers-pivot-to-deliver-kandykorn-payloads/

相关信息:

近期,RustBucket和KandyKorn恶意软件正被广泛传播。研究人员对攻击者分发这两个软件的攻击活动进行了追踪分析与审查。KandyKorn主要针对加密货币交易平台的区块链工程师,分发采用多个阶段。首先攻击者利用社会工程学诱骗用户下载包含恶意代码的压缩包,当用户解压并运行其中的Main.py后,Main.py将Watcher.py作为模块导入,Watcher.py检查本地Python版本,下载并执行testSpeed.py,该脚本会执行另一个Python脚本FinderTools,FinderTools下载并执行一个名为SUGARLOADER的Mach-O二进制文件,SUGARLOADER由C++编写,运行后会检查配置文件是否存在。

SUGARLOADER还会下载一个名为HLOADER的Mach-O有效负载建立持久化。最终,SUGARLOADER将检索并执行内存中的KANDYKORN远程访问木马。经过进一步研究发现,此前披露的一个名为SecurePDF Viewer.app的恶意程序存在一个托管远程服务器,该服务器与KANDYKORN及RustBucket均有关联,表明RustBucket植入程序和KandyKorn有效负载可能作为同一感染链的一部分进行共享。

07

分析黑客如何利用 NetSupport 来攻击用户

披露时间:2023年11月27日

情报来源:https://www.mcafee.com/blogs/other-blogs/mcafee-labs/beneath-the-surface-how-hackers-turn-netsupport-against-users/

相关信息:

研究人员最近发现了 NetSupport 恶意软件的一种新变体,该恶意软件通过 JavaScript 进行分发,凸显了网络犯罪分子所采用的不断演变的策略。NetSupport 恶意软件变体一直是一个持续的威胁,表现出适应性和不断发展的感染技术。在此技术分析中,研究人员深入研究了不同 NetSupport 变体的感染链、技术复杂性和 IOC(妥协指标)。

漏洞情报

01

Google Chrome 整数溢出漏洞(CVE-2023-6345)安全风险通告

披露时间:2023年11月29日

情报来源:https://mp.weixin.qq.com/s/KG56tPuSSOztuO_UsydZzw

相关信息:

近日,奇安信CERT监测到 Google Chrome 整数溢出漏洞(CVE-2023-6345),在Chrome的Skia 中存在整数溢出,攻击者可以构造恶意站点诱使受害者访问,成功利用将导致安全特性绕过。

Chrome是一款由Google公司开发的免费的、快速的互联网浏览器软件,目标是为使用者提供稳定、安全、高效的网络浏览体验。Google Chrome基于更强大的JavaScript V8引擎,提升浏览器的处理速度。支持多标签浏览,每个标签页面都在独立的“沙箱”内运行。

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh