关于Nacos身份认证绕过漏洞默认密钥和JWT的研究

0x01 阅读须知花果山的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作 2023-11-27 16:41:56 Author: 蝰蛇信息安全实验室(查看原文) 阅读量:34 收藏

0x01 阅读须知花果山的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作 2023-11-27 16:41:56 Author: 蝰蛇信息安全实验室(查看原文) 阅读量:34 收藏

0x01 阅读须知

花果山的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02 前言

{"alg": "HS256","typ": "JWT"}

{"sub": "1234567890","name": "John Doe","admin": true}

HMACSHA256(base64UrlEncode(header) + "." +base64UrlEncode(payload),secret)

eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJuYWNvcyIsImV4cCI6MTY4Nzc3NTY5NX0.Gyh5fwZavKvHp-Ooitu4iE_8tgYYYqngUb1c4jTEDKs0x03 研究过程

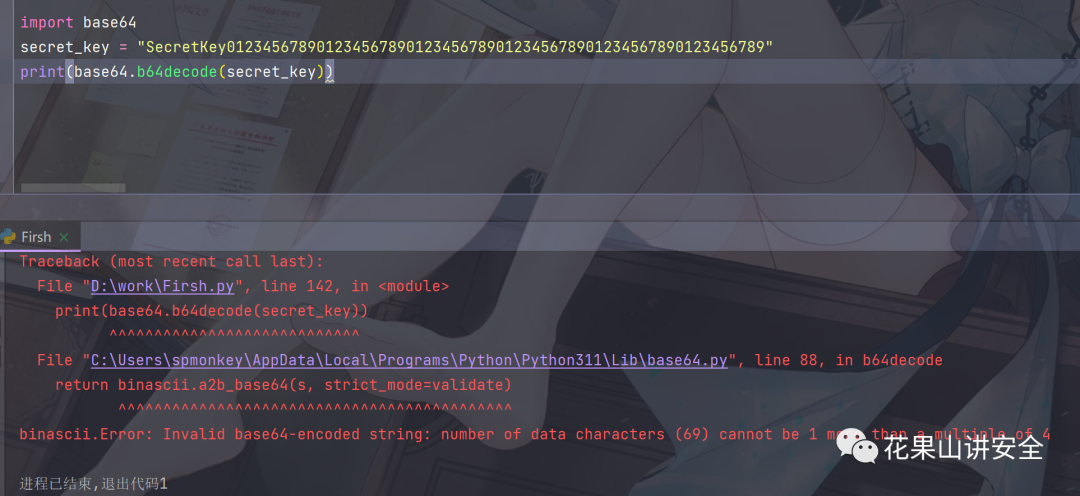

在Nacos身份认证绕过漏洞复现文章中提到jwt.io网站,其中有一个secret base64 encoded的选项,百度一下得知勾选后,即认为密钥是base64编码,加密前会先对密钥进行base64解码。

文章来源: http://mp.weixin.qq.com/s?__biz=MzA3NzgyNjUwNA==&mid=2247491049&idx=1&sn=aa4ae90ace7bc591e47629caf378155d&chksm=9f4d4d4ea83ac458ce2cf7b04f5468bd8bd280d4b5f90d7323cc82d2777128590d7359c17fc3&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh