新生儿信息遭泄露,一案双查!垃圾短信、推销电话……相信不少人天天都会接到。在不法分子眼里,公民个人信息就意味着各种商机,每一条都是可以变现的资源……新生儿信息遭泄露前段时间,山东济南网警在工作中发现, 2023-11-26 08:38:47 Author: 黑白之道(查看原文) 阅读量:28 收藏

新生儿信息遭泄露,一案双查!

垃圾短信、推销电话……相信不少人天天都会接到。

在不法分子眼里,公民个人信息就意味着各种商机,每一条都是可以变现的资源……

新生儿信息遭泄露

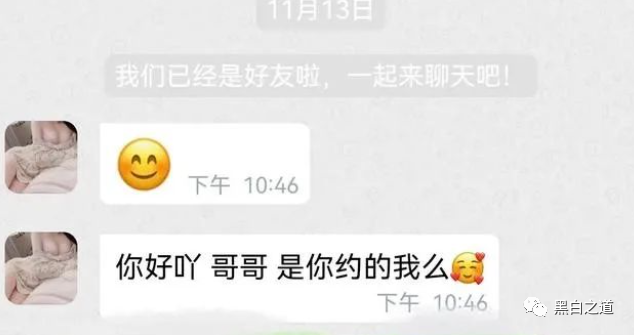

前段时间,山东济南网警在工作中发现,本地多名新生儿父母曾接到“上门摄影”电话推销,疑似个人信息泄漏。

济南市公安局网安支队立即成立专案组开展侦察,确定推销电话来自山东某文化有限公司。

通过深挖犯罪线索,锁定犯罪事实,成功破获一起侵犯公民个人信息案,抓获犯罪嫌疑人13名,涉案金额200余万元。

查明真相

经查,山东某文化有限公司主营业务为新生儿摄影,公司法人席某倩于2021年5月联系在济南某单位工作的好友张某某、周某,意图通过非法渠道获取更多客户资源。

与席某倩达成共识后,张、周二人利用职务之便潜入单位系统,查询获取到部分孕妇和新生儿信息,并以每条5元的价格出售给席某倩。

查明真相后,专案组将上述3人以及山东某文化有限公司共同经营人张某江抓获,同时查获纸质版新生儿信息2000余条,电子版6万余条。

经梳理,席某某非法获利51万余元,张某某非法获利24万余元,周某非法获利12万余元。

专案组加紧取证勘验,梳理其他曾为该公司提供各类公民个人信息的家政、月嫂、孕教等上线机构6家,席某倩转手倒卖新生儿个人信息的保险、产康等下线机构2家,又先后抓获犯罪嫌疑人9名,进一步扩大专案战果,形成系统性打击震慑。

一案双查

以上案件中涉事单位系统监管缺位,存在安全漏洞。济南网警开展“一案双查”,根据《数据安全法》对该系统主管单位处以行政警告并责令整改,对其开发运维企业处以行政警告、罚款5万元并责令整改,对企业驻点的直接责任人崔某健处以行政警告、罚款1万元。

网警提醒

任何组织、个人不得非法收集、使用、加工、传输他人个人信息,不得非法买卖、提供或者公开他人个人信息。

各部门、企事业单位要加强互联网法律法规知识的学习,自觉履行网络安全主体责任,履行网络安全保护义务,重点加强本单位、本行业的网络安全日常管理,做好网络安全隐患问题的自查自改,切实保护网络数据。

入侵只要1小时,米高梅幕后黑手攻击细节浮出水面

九月份,曾引起广泛关注的MGM网络袭击背后的犯罪团伙再度浮出水面,此次他们发起的勒索软件攻击复杂度更高。在此次事件中,仅仅一小时,攻击者便从第三方服务环境侵入并转移到了目标组织的内部网络。

ReliaQuest在11月22日发表的报告中指出,Scattered Spider——ALPHV/Black Cat勒索软件的下属机构——此次行动彰显了其作为大型企业中的强敌之实力。这一团伙灵活地利用云服务供应商的资源针对企业展开攻击。

该报告揭露,该团伙此次的作案策略与之前攻陷MGM网络的手段相似:他们利用盗取员工的Okta单点登录代理凭证进入了第三方云环境,并借此侵入企业的内部网络。

报告中提到:“调查初期并不清楚首次入侵是如何发生的,然而几周后,客户反馈称入侵是由于社会工程学攻击,攻击者重置了相关用户的凭证。”报告继续指出:“这类社会工程学策略与Scattered Spider历来的作案手段、技术及程序(TTPs)极为吻合,这些手段旨在窃取目标账户的有效凭证。”

具体来说,攻击者采用了一种名为社会工程学多因素认证(MFA)疲劳攻击的手段,短短两分钟内连续尝试四次MFA挑战。在最后一次尝试中成功突破,来自佛罗里达州IP地址99.25.84[.]9的“新设备登录”被捕捉到,攻击者利用此地址重置了合法Okta用户的凭证,进而进入云服务供应商的系统。

接着,攻击者迅速转向企业的本地环境,在这里他们通过IT管理员的Okta凭证成功登录Citrix Workspace,并再次面对MFA的挑战。认证请求被转发到攻击者新注册、掌控下的设备,使其得以步入工作区,并在客户的基础设施中展开更多恶意行为。

这些行动包括劫持Citrix会话和提升权限,攻击者创建了一个具有高权限的虚假安全架构师用户,从而在Azure、SharePoint以及其他关键系统中畅行无阻,研究人员如是表示。

Scattered Spider通过一系列行为——包括对员工进行社会工程学操控、跨租户的身份即服务(IDaaS)冒充、文件遍历、滥用企业特定应用程序以及部署持久性工具——实现了对目标网络广泛的加密和数据泄露。

这一次的事件突显了Scattered Spider团伙之规模与实力,他们在极短的时间内就能在不同行业和地域的被侵环境中,展现其利用资源的复杂手段。此外,研究人员警告,其他网络威胁参与者可能会效仿他们的策略,发起类似的侵袭。

报告强调:“Scattered Spider以惊人的策略性和精准度兵分多路,针对特定应用程序发起攻击,充分利用对内部IT系统的了解快速横向移动。”“随着其他网络威胁行为者技巧日益精进,借鉴成功典型,他们很可能利用类似的TTPs发起攻击。”

事实上,若MGM的遭遇为迹象,Scattered Spider的攻击潜力巨大,足以对企业网络安全构成灾难性影响,应受到相应的高度重视。此团伙曾令全球逾30家酒店和赌场的系统在超过10天时间中瘫痪,这不仅导致了除支付1500万美元的赎金外,还造成数千万美元的经济损失。

尽管执法部门如FBI对这一威胁组织已有充分认知,并且已搜集了海量数据,但迄今为止尚未能有效遏制其行动——在安全界,这仍是一大争议话题。

ReliaQuest建议企业应采取一系列措施以防范这一机敏的威胁团伙,因企业自身的防御技巧至关重要。

其中一种方法就是实行“最小权限原则”,尤其是在Okta超级管理员凭证被滥用的情况下,研究人员如此提议。企业应严格限制超级管理员的角色,以防止可能引发设置变更之类的行为,如注册外部身份提供者或取消强认证要求。

报告建议:“承担该角色的用户应采用对MFA绕过攻击具有明显抵抗力的认证方式。”对于超级管理员账户的新登陆情形或MFA认证因素注册,应伴有通知相应人员。同样的建议也适用于内部IT文档的访问——许多组织在这方面并没有适当的访问限制措施。

鉴于Scattered Spider多次利用社会工程学策略操纵员工进行初始侵入云服务,研究人员还建议应严格执行验证最终用户身份的相关政策,尤其对于涉及凭证重置或MFA操作的手续。包含实施挑战-响应流程或在任何操作之前确保用户身份的确认。

综上所述,针对像Scattered Spider这样的组织,企业防御者应将增强安全议程、定期评估和随时对新兴威胁保持警惕作为优先事项,研究人员这样总结。

文章来源 :公安部网安局/freebuf

精彩推荐

如有侵权请联系:admin#unsafe.sh