红蓝对抗中的仿真钓鱼系统

项目简介Goblin 是一款适用于红蓝对抗的钓鱼演练工具。通过反向代理,可以在不影响用户操作的情况下无感知的获取用户的信息,或者诱导用户操作。也可以通过使用代理方式达到隐藏服务端的目的。内置插件,通过 2023-11-25 08:10:20 Author: 黑白之道(查看原文) 阅读量:15 收藏

项目简介Goblin 是一款适用于红蓝对抗的钓鱼演练工具。通过反向代理,可以在不影响用户操作的情况下无感知的获取用户的信息,或者诱导用户操作。也可以通过使用代理方式达到隐藏服务端的目的。内置插件,通过 2023-11-25 08:10:20 Author: 黑白之道(查看原文) 阅读量:15 收藏

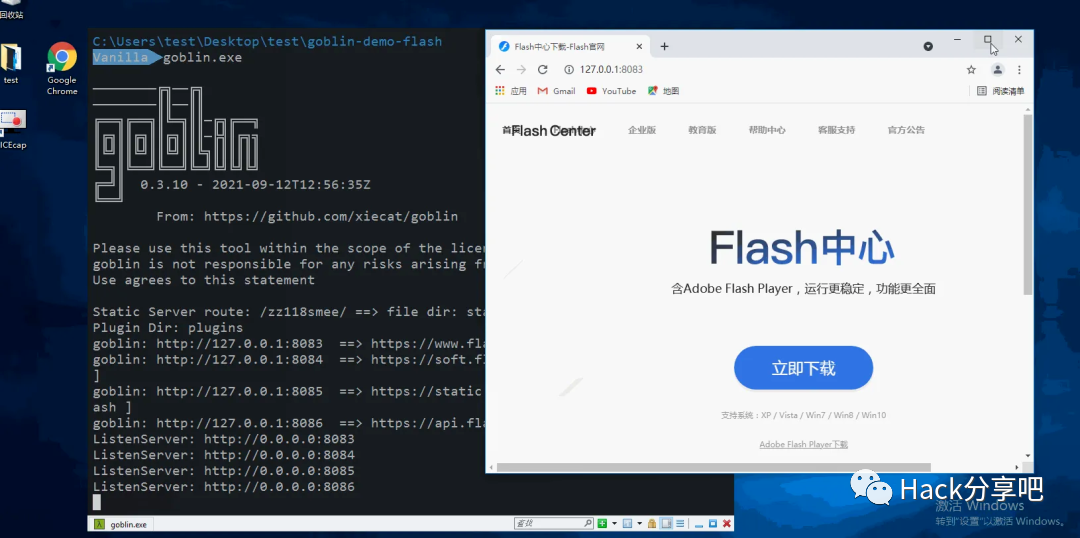

项目简介

特点:

支持缓存静态文件,加速访问支持 dump 所有请求,dump 匹配规则的请求支持访问日志输出到 es、syslog、文件等支持通过插件快速配置,调整不合适的跳转或者内容支持植入特定的 js支持修改响应内容或者 goblin 请求的内容支持通过代理方式隐藏真实 IP

快速部署

Docker 快速部署

docker pull becivells/goblinFROM scratchCOPY goblin /usr/bin/goblinENTRYPOINT ["/usr/bin/goblin"]WORKDIR /goblin

docker run -it --rm -v $(pwd):/goblin/ -p 8084:8084 becivells/goblingoblin用法:-config string网络服务器端口 (默认 "goblin.yaml")-gen-plugin string生成规则文件-log string服务器日志 (默认 "goblin.log")-log-level int日志模式[1-5] 1.dump所有日志包括GET日志、POST日志、2.记录POST日志,3.记录转储登录规则;4.记录错误日志;5.记录异常退出日志(默认1)-print-config输出配置文件-test-notice测试消息通知-v 显示goblin版本-w 将配置写入配置文件

高阶用法

goblin 使用反向代理,前端使用 cf 等代理 Goblin, 即可隐藏 Goblin 主机,具体文档可以参考下文。

https://goblin.xiecat.fun/guide/proxy.htmlS 注入

js 注入有两种方式一种是跟着页面走(Replace 需要自己追加 \<script\> 标签),一种是跟着全局 js 文件走各有好处。

使用 InjectJs 注入

具体文档可以参考 goblin InjectJs 模块

https://goblin.xiecat.fun/plugin/injectjs.html- url: /base.js # 待替换的js 尽量选择全局 jsMatch: word # 匹配方式InjectJs:File: aaa.js # 要替换的 js。可以为文件或者 url

使用 replace 注入

https://goblin.xiecat.fun/plugin/replace.html- url: /art_103.html # 待替换的网页Match: WordReplace: # 替换模块- Request:Method: # 匹配到如下请求方式方可替换- GET- POSTHeader:goblin: 1.0.1 # 替换的 header 头内容。为空则是删除。Response: # 替换的响应内容Body:Append: "<script type='text/javascript' src='{{ .Static }}a.js'></script>" # 追加字符串

下载地址

文章来源:HACK分享吧

黑白之道发布、转载的文章中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途及盈利等目的,否则后果自行承担!

如侵权请私聊我们删文

END

文章来源: http://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650582717&idx=4&sn=1d53343d8a19cb81ab7a7f8895046663&chksm=83bdcb59b4ca424f61ed3b072aacf67702e87ee45e2ef4d3c6d6a1c4c2f606b1aa31a178e4ef&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh