(上图为ChatGPT生成)在《"Operation Triangulation" 卡巴斯基被黑》后其实我一直还是非常关注这个事情的,主要是我个人一直对美帝在影子经纪人(Shadow Brokers) 2023-11-19 22:24:47 Author: 黑哥虾撩(查看原文) 阅读量:18 收藏

(上图为ChatGPT生成)

在《"Operation Triangulation" 卡巴斯基被黑》后其实我一直还是非常关注这个事情的,主要是我个人一直对美帝在影子经纪人(Shadow Brokers)2016-2017年泄漏NSA武器库的后时代的一些可能动作包括武器、战术、战法等都非常好奇。这里就不提那些泄漏后再对标的历史时间外,很少能在公开的信息里找到美帝泄漏后时代相关的动作,以至于我怀疑美帝很可能已经上升到另外一个维度的玩法了(绕过这次事件如果真是美帝所为,那从侧面也能印证了我的一些想法),当然这次毛子兄弟直接将"Operation Triangulation"归咎于美帝!

比较讨厌的是卡巴斯基的信息披露完全是一个“挤牙膏”的方式,从2023年6月1日披露起到现在一共发布了5篇相关的报告:

https://securelist.com/operation-triangulation/109842/https://securelist.com/find-the-triangulation-utility/109867/https://securelist.com/triangledb-triangulation-implant/110050/https://securelist.com/triangulation-validators-modules/110847/https://securelist.com/operation-triangulation-catching-wild-triangle/110916/

(如果你不想读e文文章,可以提交个ChatGPT)

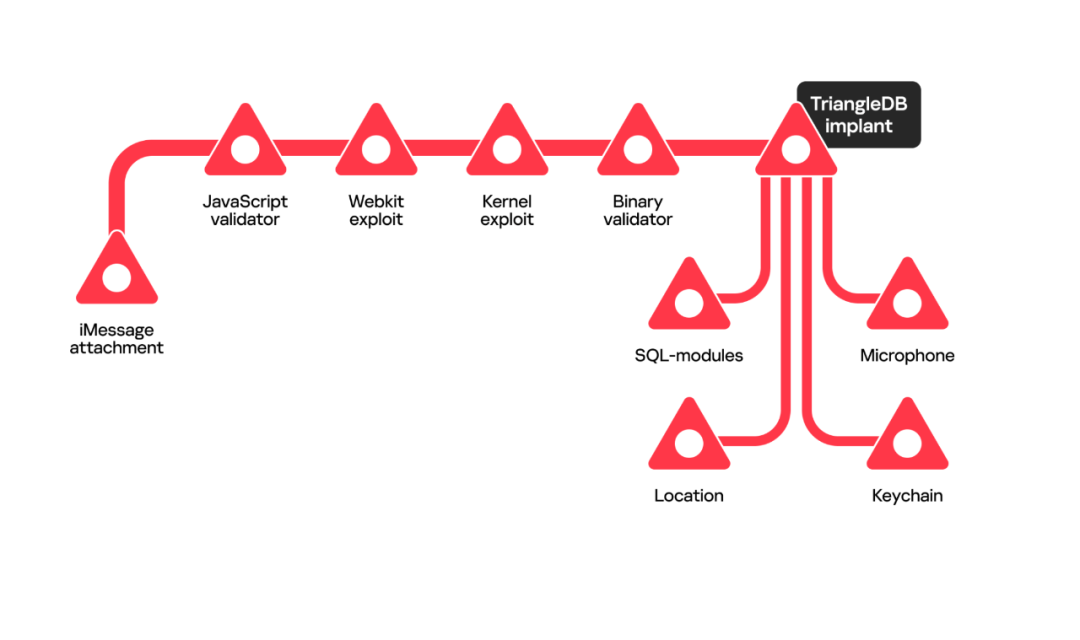

比如下面这个流程图,直到最新10月26发布的文章里才完整呈现~~

攻击者的漏洞链

事实上到目前为止卡巴斯基上面发布的系列还是不完整的,比如漏洞部分,最开始6月1日发布的那篇文章涉及到的漏洞信息基本上是缺失的,那时候应该很多漏洞还处于0day状态,到现在差不多5个多月过去了,从上面这个流程图可以看出来这个完整的漏洞攻击链(武器化)是从iMessage附件到触发Webkit的漏洞,再到通过Kernel漏洞实现提权的,可惜我们没能在卡巴斯基这些报告里看到漏洞CVE编号等问题,于是我们只能通过苹果官方致谢来看卡巴斯基这在这个今年都给苹果报告里哪些漏洞,当然我偷懒让ChatGPT帮我找了下:

不过随后

https://usa.kaspersky.com/about/press-releases/2023_connecting-the-dots-kaspersky-reveals-in-depth-insights-into-operation-triangulation这篇文章里提到卡巴斯基团队在SaS2023的报告中,提到了这些漏洞:

在安全分析师峰会上,公司专家公布了利用五个漏洞的攻击链的先前未披露的细节,其中四个是卡巴斯基研究人员将其提交给苹果后修补的先前未知的零日漏洞。

研究人员通过字体处理库漏洞确定了初始入口点。第二个是内存映射代码中极其强大且易于利用的漏洞,允许访问设备的物理内存。此外,攻击者还利用另外两个漏洞来绕过最新的苹果处理器的硬件安全功能。研究还发现,除了无需用户交互即可通过 iMessage 远程感染 Apple 设备的能力之外,攻击者还拥有通过 Safari 网络浏览器进行攻击的平台。这促使第五个漏洞的发现和修复。

苹果团队已正式发布安全更新,解决卡巴斯基研究人员发现的四个零日漏洞(CVE-2023-32434、CVE-2023-32435、CVE-2023-38606、CVE-2023-41990)。这些漏洞影响了广泛的 Apple 产品,包括 iPhone、iPod、iPad、macOS 设备、Apple TV 和 Apple Watch。

比较有意思的是:相比上面ChatGPT给的结果的多了CVE-2023-41990,看了下苹果官方的公告,显示是苹果自己发现的,所以这个不是ChatGPT的锅 ..

今年我们404实验室也有幸受邀参加了SaS2023,所以我询问了下团队参加的小伙,确定了卡巴斯基团队在SaS2023演讲的内容就是"Operation Triangulation"利用的漏洞链,卡巴斯基在会议上披露这次一共利用的“五个漏洞”除了上面提到的4个0day外,还包括了一个CVE编号不明的PAC bypass的1day(很可能在攻击者使用的时候还是0day),另外可以确定CVE-2023-41990这个字体漏洞是通过攻击者发送的iMessage的PDF附件触发的,这个是漏洞利用链“初始入口点”。

由此"Operation Triangulation"中使用的漏洞基本上可以确定了。

从漏洞发现到武器化过程,有时候投入是非常巨大的,尤其是多个漏洞组合的情况,本次事件就使用了多个0day组合,由此可以看出攻击者是拥有大量漏洞储备,而且追求“完美”的武器化做了大量的工作,最直接的一般APT可能就直接利用WebKit的漏洞有很多地方就可以实现攻击,比如常见的水坑,但是很显然攻击者不满足于这些场景下的利用,结合了字体漏洞(CVE-2023-41990)实现了通过iMessage触发器完全对受害者无感的远程攻击“完美”场景。

另外注意的一点就是在漏洞利用技术上或许也也能观察到一些有意思点,当然由于我本人对iOS漏洞利用技术所知甚少,所以就不多说了。

攻击者的防御策略

攻击者还使用了一些包括JS对称加密的机制来尽可能的防止被安全研究者分析溯源漏洞的保护机制,而且还使用了Canvas Fingerprinting的指纹,比较有意思的因为这个WebGL实现就是一个三角形,所以卡巴斯基才把这次攻击命名为"Operation Triangulation"

这让我想起了n年前做过的一个系统,这个系统之前我也在一些场合下简单介绍过,它的一个功能就是我最早发明的通过Json hijacking、xss等漏洞获取访问者身份信息,这个也是大家现在很熟悉的蜜罐“溯源”套路,当然还有另外一个功能就是“浏览器0day保护”功能,其核心思想是通过一些策略判断访问行为来判断这个攻击者是否具备安全技术分析能力,比如有个策略通过JS有没有被解析来判断访问者是不是正常的浏览器访问者(因为很多的安全研究者会使用类似CURL的命令来返回获取代码进行分析),当然这里我只是举个例子说明,我那套系统还很多这种,如果被系统规则判定,那么他是访问不到最后的0day的,当然这套系统最后也只能是玩具,因为相比0day保护,大家更想要的是:“得先拥有一个浏览器0day ...”

相比我那个系统,在后面出现过一些通过JS实现对称加密的方式,当然还有指纹识别方式等 比如这次"Operation Triangulation"就都用上了,但是在我看来这些还是不够的,没有真正理解到根据访问者行为来进行判断拦截精髓,所以才让卡巴斯基的人反复分析研究实现最终的漏洞及马的溯源。

攻击者除了上面的针对浏览器JS层面,在二机制文件层面也做了一些防御手段,包括删除一些Crash报告等,这块大家去看下卡巴斯基的分析文章就ok了,这里提一下攻击者会去删除发送的恶意iMessage的附件,然后遗留了一些发送信息的Email地址:

我留意下下这个邮件地址命名风格跟我《"Operation Triangulation" 卡巴斯基被黑》里溯源出来的两个email地址的风格是一样的,符合我之文章推断的:

yoshidaharu --> Haru Yoshida 看起来是一个动漫里的人物可能觉得这个攻击者喜欢“二次元”风格,我个人觉得这个是巧合,因为victorvasquez -->Victor Vazquez 有很多老外都叫这个名字,从ChatGPT给出的结果来都符合“常用名”的风格。

这些应该是攻击者根据常用名并加上数字生成的,并没有其他特殊的意义,所以从这个细节资源准备来看也可以说明这个攻击者的专业素养及基础设施的完备性都是顶尖的。

攻击目标覆盖

距离最早卡巴斯基及俄罗斯FSB的发布的,几个月过去了,还有没有其他的覆盖呢?因为现在ChatGPT可以联网了,所以偷懒问了下(如果有不准的不要怪我,怪GPT):

相比于外交官这类目标,其实我更加关注安全相关公司或者个人目标。卡巴斯基因为是俄罗斯公司所以不能完全说明攻击者目标就是针对安全研究者方向的,直到看到

https://twitter.com/Peterpan980927/status/1719320394052907201

这个是一个很熟悉的安全研究者,也曾是我们KCon的演讲者,他的研究方向就包括了苹果系统上的安全研究,他在今年10月30日收到一封来自苹果公司的预警。另外他使用卡巴斯基发布的triangle_check检查了下,发现在2022年9月9日收到可疑的附件

当然我也从其他渠道打听到一些小道消息,还有其他安全研究者的iPhone设备上监测出攻击痕迹,而且这些安全研究人员不局限于某个国家的分布,由此卡巴斯基被黑很可能就不是表面上是俄罗斯公司的背景那么简单!有理由怀疑这个攻击者在关注政治、外交相关维度的目标,还关注包括安全研究公司或个人的目标。

所以压力山大的我自查了下,还好没有发现被攻击的痕迹,不过这个可能跟我之前就关闭iMessage相关。在这里顺带建议下用苹果手机的还没有查的,可以查一下(方法参考卡巴斯基的文章),当然也可以看看有没有收到苹果官方的预警信息...

那么问题来了,攻击者是怎么知道你的iMessage地址呢?苹果公司又是怎么知道你被攻击了呢?细思恐极~~

最后

我想说在惊叹来自“Big Brother”高维打击的威力外,对卡巴斯基的发现逆向分析能力深表佩服!首先卡巴斯基发现是因为流量异常发现的,虽然从被攻击的手机设备 timeline.csv(https://securelist.com/operation-triangulation/109842/ )上看到的攻击者痕迹在2021年,2022年(当然卡巴斯基的文章里说攻击痕迹最早到2019年)由此可见攻击者存在很长的进一步渗透的空间及时间条件的,可惜卡巴斯基对外发布的信息并没有披露攻击者进一步攻击及可能导致的损失等。很多时候只有真正经历过实战对抗才能体会到防御的压力!

卡巴斯基的整个分析的过程对分析过程也非常精彩非常专业,大家看原文即可,只是这里提一个细节:

由于研究人员不知道攻击者的确切能力,只能默认他们在监听设备的麦克风,阅读电子邮件和即时通信对话。所以,研究人员不得不亲自安排会议,把手机开启飞机模式,有时放在法拉第包里。

安全事件的发生你可以说是“概率性”事件,有的时候很可能不是你没有被入侵,而是你没看见!我们始终需要对安全实战对抗抱有敬畏之心!需要时刻准备着!

感谢Peterpan0927提供素材

如有侵权请联系:admin#unsafe.sh