【成功复现】金蝶云星空ScpSupRegHandler任意文件上传漏洞

0x01 阅读须知天擎攻防实验室的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行 2023-11-17 00:9:54 Author: 天擎攻防实验室(查看原文) 阅读量:211 收藏

0x01 阅读须知天擎攻防实验室的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行 2023-11-17 00:9:54 Author: 天擎攻防实验室(查看原文) 阅读量:211 收藏

0x01 阅读须知

天擎攻防实验室的技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站、服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接后果和损失,均由使用者本人负责。本文所提供的工具仅用于学习,禁止用于其他!!!

0x02 漏洞描述

(一) 金蝶云星空

(二) 漏洞简介

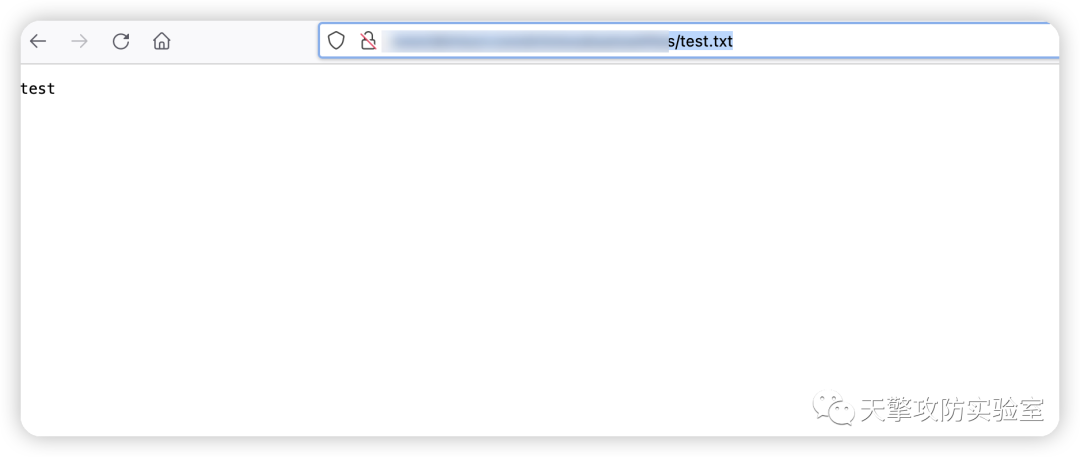

文件上传功能在Web应用程序中极为常见,但也是安全隐患的常见来源。在此次漏洞中,关键问题在于对上传文件的后缀验证不严格且路径处理不当。虽然该功能旨在接收用户上传的文件,但由于未对上传路径和文件后缀进行严格的验证和过滤,攻击者得以通过构造的文件名(如使用"../../../../"等路径穿越技巧)将恶意脚本文件上传至服务器上的非预期目录。

利用特征

V6.2(含17年12月补丁) 至 V8.1(含23年9月补丁)

hunter语法:

app.name="Kingdee 金蝶云星空"(三) 漏洞复现

更多漏洞POC发布在知识星球

0x03 修复方案

官方修复缓解措施

补丁链接

临时缓解方案

在确认不影响业务的情况下,暂时禁用受影响系统的文件上传功能,直到使用升级补丁。

如非必要,不要将 受影响系统 放置在公网上。或通过网络ACL策略限制访问来源,例如只允许来自特定IP地址或地址段的访问请求。

升级修复方案

参考资料

https://mp.weixin.qq.com/s/doMI9Qjq6HIuIqoDlRV9dw

文章来源: http://mp.weixin.qq.com/s?__biz=MzU2MzQyMjA1NA==&mid=2247484273&idx=1&sn=8d8222ebb6891577ee74d7e1190e42b6&chksm=fc5b3578cb2cbc6e3e51563d08fac32d63e1dac849a4fa9b2bdd61c37788b81138a43de1ee5e&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh