细谈SSRF漏洞挖掘思路总结

由于传播、利用本公众号琴音安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号琴音安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致 2023-11-16 14:31:2 Author: 藏剑安全(查看原文) 阅读量:14 收藏

由于传播、利用本公众号琴音安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号琴音安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致 2023-11-16 14:31:2 Author: 藏剑安全(查看原文) 阅读量:14 收藏

由于传播、利用本公众号琴音安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号琴音安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉,谢谢!

0X01前言

SSRF(Server-Side Request Forgery,服务端请求伪造)漏洞通常是由于目标应用程序未正确验证用户输入数据,导致攻击者发送伪造的请求,绕过网络防御,获取敏感信息或利用其他漏洞进行进一步攻击。

0X02常见的漏洞点

1.功能点

url解析与重定向图片上传文件上传api调用远程文件包含导入\导出网络测试功能

2.参数点

URLdestredirecturipathcontinuewindownextdatareferencesitehtmlvalvalidatedomaincallbackreturnpagefeedhostporttooutviewdirshownavigationIPdomainwebhooklinkimageredirectcalbackapi_urloembed_urloembed_urlproxy

0X03绕过方式

1.IP表示法

尝试使用不同的IP表示法(如十进制,八进制,十六进制等)绕过输入验证和过滤127.0.0.1127.0.0.1–>localhost127.0.0.1–>7F000001 十六进制127.0.0.1–>2130706433 十进制http://192.168.0.1 >>> http://3232235521/127.0.0.1–>2130706433 Enclosed Alphanumericshttp://192.168.1.1 >>> http://3232235777/

2.域名解析

使用特殊的域名或子域名,如:localhost,127.0.0.1.xip.io等,来访问内部资源localhostxip.iohttp://127。0。0。1http://0.0.0.0/http://0/

3.点分割符号

http://www。qq。comhttp://www。qq。comhttp://www.qq.com

4.本地回传

http://127.0.0.1http://localhosthttp://127.255.255.254127.0.0.1 - 127.255.255.254http://[::1]http://[::ffff:7f00:1]http://[::ffff:127.0.0.1]http://127.1http://127.0.1http://0:80

5.URL编码

尝试使用不同的URL编码方法,如字符编码,双重编码等,绕过输入验证和过滤对请求得内部地址进行URL编码或者二次URL编码

6.URL解析差易

利用web应用程序和底层服务器之间URL解析差易,如使用"@"字符,尖括号等特殊字符如先进行正确得域名后面跟内网地址http://xxx.xxx.xxx@127.0.0.1/XXX

7.HTTP重定向

如果后端服务器在接收到参数后,正确的解析了URL的host,并且进行了过滤,这个时候可以尝试使用302跳转的方式来进行绕过可通过在线生成短域名进行302跳转利用HTTP重定向(如301,302跳转将请求从外部资源重定向到内部资源)访问短网址会自动跳转到原来冗长的网址,利用短网址这个特性,我们可以绕过URL参数检测的黑名单利用网址:https://www.urlc.cn/

8.DNS重绑定

后端服务器通过DNS解析用户请求的URL参数获取IP地址,然后对返回的IP地址进行判断,如果在黑名单中,就pass掉。由于DNS解析和后续请求存在时间差,可以利用这个时间差进行DNS重绑定攻击。0X04案例

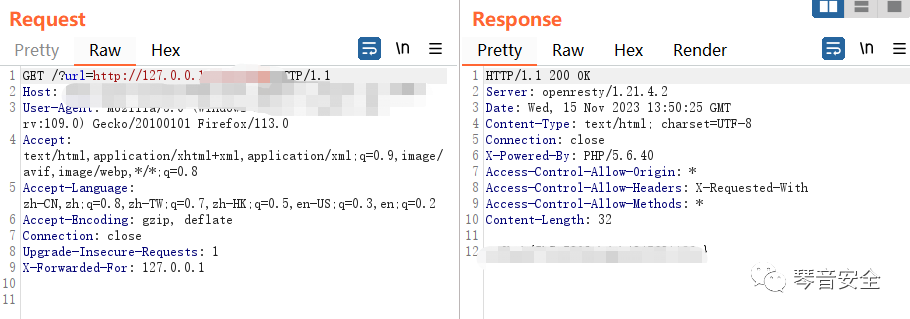

1.访问内网资源

测试发现可以使用HTTP协议,因此可以通过HTTP访问内网资源。

2.伪协议读取文件

使用file伪协议进行文件读取

3.端口探测

0X05绕过案例

1.利用绕过方法的6解析差易

http://xxx.xxx.xxx@127.0.0.1/XXX2.利用绕过方法的7http重定向

使用以下网址生成一个短域名,进行跳转所访问的真正资源,中转的网站url则会绕过服务端的检测.

https://www.urlc.cn/

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MDA5NzUzNA==&mid=2247485490&idx=2&sn=609bb9b9b911a03a9626351f1cbc2cbe&chksm=cfe09223f8971b353d9ce6d6a2b94b1bb15713e1da1067bab688ef883660fb4b5bd1363d62fa&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh