免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平 2023-11-14 19:23:45 Author: backdoor(查看原文) 阅读量:19 收藏

免责声明:请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任。本次测试仅供学习使用,如若非法他用,与平台和本文作者无关,需自行负责。

起因

某地级市HW,给了某单位一个类似VPN的登录界面,根据收集的信息无论如何都打不动,尝试弱口令、未授权等均失败,继续收集其他资产进行渗透。

1. 官网(部署到云上)

在官网人才招聘处发现存在sql注入。

sqlmap一把梭。

信息收集找到后台http://xxxxxx/smax/Login.asp,发现是某迈CMS

通过注入获取的账号密码及认证码登录后台

模板管理处任意文件上传,可惜在云上,没搞,提权个system结束。

2. SQL注入getshell

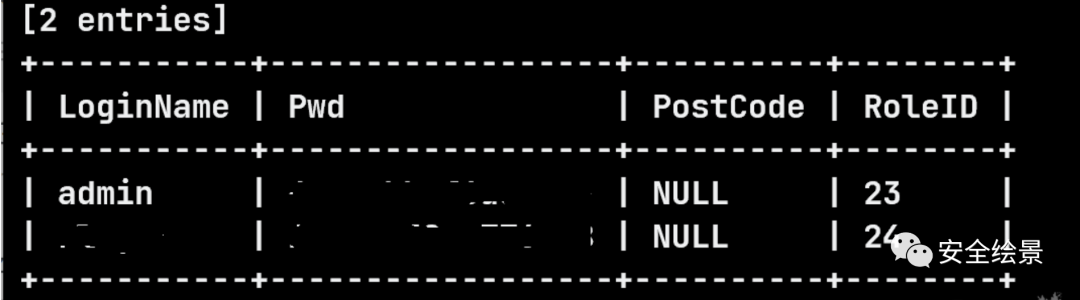

由于官网在云上,通过子域名获取到了项目管理资产,存在未授权查看用户。

通过泄露的用户弱口令的登录进行登录。

后台找到了任意文件读取,这里没利用。

聊天功能存在上传点,但是是白名单,没搞,但是用户搜索存在mssql注入,dba权限,直接执行命令

注入出的管理员账号密码解不出来,替换后提示账户锁定,但是用户表不存在锁定字段,又是站库分离,全局搜索存在Allow字段表。

存在一个SystemSetting的表。

表里有上传文件类型,直接添加asp上传成功。

存在域

由于不出网,提了个system抓了波hash收集了下域信息后就关站了。

3. 子系统SQL注入拿下域控

由于上一个子域关站了,又重新找了一个资产,也存在sql注入存在waf,0:5中间添加空格可绕过

使用%00可绕过waf

直接执行命令,这次是system权限。

跟上面一样,站库分离,不出网,但是在域中,这里使用xpcmdshell执行命令将工具echo进去先将impacket中的secretsdump.exe使用certutil -encode编码成txt,在使用脚本读取内容echo到目标上,然后再目标上再使用certutil还原成exe这里echo最大只能写入100行,但是文本有十二万九千多行,这里传了大概二十来分钟。

使用前面抓取到的administrator的hash获取域中所有成员的hash。

这里也是成功解密了几个明文密码,其中有两个域管

继续上传工具,让域控执行命令

这里ping百度发现域控出网,正准备上线可惜对方发现关站了。

推广一波自己的星球:

安全绘景:持续更新0/1day的poc、红队技巧、实战文章、实用工具等资源,欢迎各位师傅来扰,不满意直接退款。最后祝愿各位师傅天天高危!

如有侵权请联系:admin#unsafe.sh