之前分享过用SHC-Update漏洞数据订阅分析工具和复杂之眼EDR去做漏洞狩猎排查的文章,SHC-Update工具也能做渗透测试场景,工具有没有作用还是关键靠人理解数据利用数据。

比如分析IP目标2.176.93.95,开放端口情况,发现开放了80端口上面挂载的服务是Xiongmai Technology。

chatgpt搜索雄迈科技(Xiongmai Technology)是一家中国公司,专注于电子产品的研发和制造,尤其在视频监控和安全系统领域有着丰富的经验。该公司主要生产数字视频录像机(DVR)、网络视频录像机(NVR)、IP摄像机等相关产品。

通过censys上的IP测绘数据,知道了该IP端口开放的应用,不知道Xiongmai上面这个应用开放的版本信息,只能通过SHC-Update漏洞数据订阅分析工具应用反查功能模糊搜索,搜索关键词根据censys关联的一条CPE数据,CPE是用来描述漏洞影响了哪些产品、组件、版本,下方的CPE数据只提供版本没有提供更加准确的组件和版本信息。

cpe:2.3:a:xiongmaitech:uc\-httpd:*:*:*:*:*:*:*:*应用反查搜索关键词xiongmaitech,通过应用反查检索该应用关联的CVE历史漏洞。

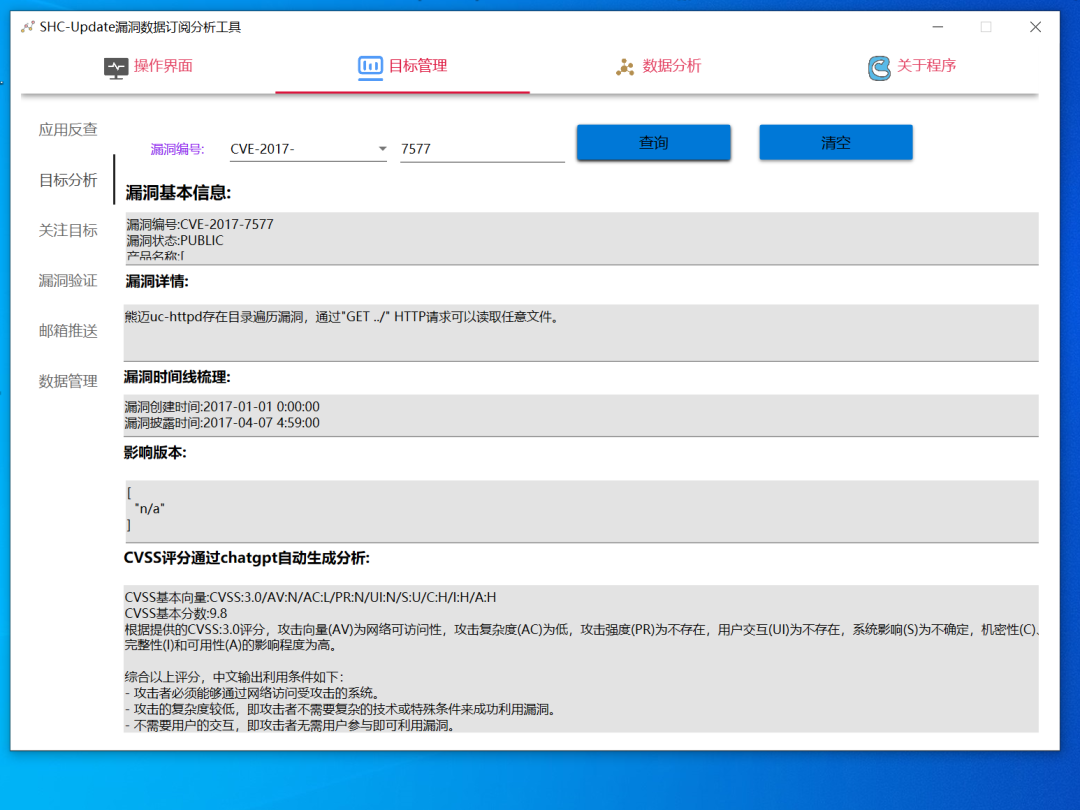

获取该应用相关的CVE漏洞编号,通过目标分析功能提取漏洞信息,测试一下CVE-2017-7577漏洞,这是一个目录遍历漏洞可以读取账号密码。

漏洞基本信息:漏洞编号:CVE-2017-7577漏洞状态:PUBLIC产品名称:["uc-httpd -"]供应商名称:["xiongmaitech"]攻击价值>此漏洞对攻击者有多大价值,攻击者利用此漏洞访问有价值的数据、网络或计算资源的可能性有多大总共1-5分:0漏洞可利用性>此漏洞在实际环境中的利用程度如何,是否有实用的漏洞利用代码被证明可以争对实际目标工作,攻击是否易于成功执行,还是只适合在人为设置的实验室中可执行总共1-5分:0根据CISA公开的KEY漏洞清单数据,未查询到该CVE漏洞在KEY漏洞清单CVE-2017-7577。CISA公开的KEY漏洞清单数据更新日期和数量:更新时间:2023-09-13T11:33:09.8290Z漏洞数量:997漏洞时间梳理:漏洞创建时间:2017-01-01 0:00:00漏洞披露时间:2017-04-07 4:59:00漏洞修改时间:2023-10-05 17:55:55

获取该CVE-2017-7577漏洞POC,打一下看看是否存在漏洞,可以看到该漏洞利用失败了,利用失败的原因不知道该应用具体版本,还有就是漏洞过老导致的漏洞生命周期已经结束,只能关注漏洞动态来获取下一个漏洞进行测试。

文章来源: http://mp.weixin.qq.com/s?__biz=MzU3NDY1NTYyOQ==&mid=2247485812&idx=1&sn=fe8d3bc4322561aad4b67d21996c0376&chksm=fd2e5496ca59dd80191e1d8ec18c2df5ec493f362aeaa974661bc66f11ae04ed99a15fc05aa6&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh