"永远会有更好,眼下便是最好"

0X01 准备工作

需要用到的工具:

微信 3.9.7.29(PC端)ProxyPin(本机安装SSL证书)BurpSuite(本机安装SSL证书)项目地址:https://github.com/wanghongenpin/network_proxy_flutter/

下载地址:https://www.lanzoub.com/iCG6E1ebwkmb流量走向和抓包方案:

电脑(PC)端微信小程序-->通过ProxyPin -->到Burpsuite流量从电脑(PC)端微信小程序通过ProxyPin再走到Burpsuite工具,最后使用Burpsuite来进行修改和重放,其实就是走了一个代理链。

配置抓包环境

第一步 设置ProxyPin监听环境

安装SSL证书到本机

开启HTTPS代理

打开需要抓包的微信小程序

可以看到ProxyPin成功获取到数据包,下一步将流量转发到BurpSuite

在ProxyPin中设置外部代理

第二步 设置Burpsuite

打开Burpsuite

查看监听的端口,注意不要和ProxyPin与其他软件端口相同

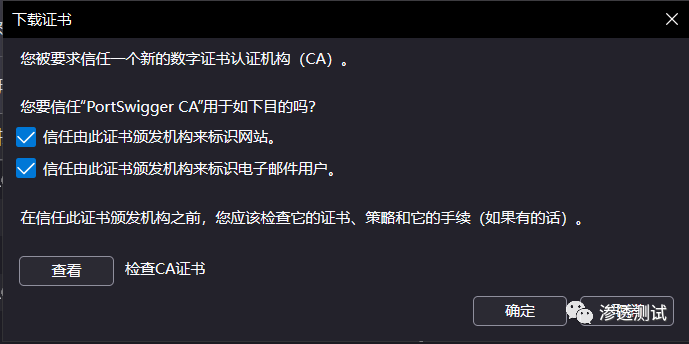

在浏览器中安装Burpsuite的证书

http://burp/下载证书到本地,浏览器设置证书,搜索证书

查看证书

然后导入,下载的证书

到这里Burp suite的设置也完成了, 可以去抓微信小程序的包了

0X03 漏洞挖掘

微信电脑端:打开小程序

仅用于技术交流,请勿用于非法用途。

技术交流

扫描下方二维码,并在验证信息中说明来意,文章仅供交流学习,本公众号不承担任何有关责任!

免责声明

该文章仅供网络安全研究使用,禁止使用该项目进行违法操作,否则自行承担后果。

【往期推荐】

CobaltStrike 4.9 附下载链接!!后门自测!!!

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg2ODY3NDYxNA==&mid=2247485022&idx=1&sn=64a297e0884479360d8772e6c14ca634&chksm=cea9fb07f9de7211ea064bdab32a2b9bd0a0cc58b628a5b86f23a1a5acbb9603b04167ec1694&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh