1. 网站流量特征分析

主要分析请求url,user-agent,请求参数等

(1)dirsearch

- 介绍:dirsearch是一个基于Python的命令行工具,用于对web服务器中的目录和文件进行暴力破解。它通过多线程的方式进行暴力扫描,支持保持连接、多种后缀、生成报告(纯文本、JSON)、启发式检测无效的网页、递归的暴力扫描、支持HTTP代理、用户代理随机化、批量处理、请求延迟等功能特点。

- 主要作用:dirsearch可以用来发现web服务器中的目录和文件,并尝试通过猜测文件名或目录名来获取敏感信息。它可以帮助网络安全专业人员或黑客攻击者进行安全漏洞扫描和攻击。

- 主要特征: 通过显示过滤器,过滤 http.request数据流,可以在数据流中看到大量http GET请求再对路径以及文件进行爆破,可以发现在info中的路径有很明显的顺序,例如dir将a开头的路径跑完后就开始跑b开头的路径如此反复,所以在遇到有类似特征的流量,可以初步判断为dirsearch攻击。

(2) sqlmap

(2)namp

- 介绍:Nmap是一款针对大型网络的端口扫描工具,它最初设计目的是为了快速扫描大型网络。Nmap支持多种协议的扫描,如UDP、TCP、ICMP等,同时支持性能和可靠性统计,例如动态延时计算、数据包超时和转发、并行端口扫描、通过并行ping侦测下层主机等功能。

- 主要特征:使用显示过滤器过滤namp流量包

可以发现有大量的tcp包 在对目标ip进行端口访问tcp && ip.dst == [namp扫描的ip]

3.webshell管理工具流量特征分析

(1)蚁剑

- 介绍:蚁剑(AntSword)是一款开源的跨平台WebShell管理工具,主要面向合法授权的渗透测试安全人员以及进行常规操作的网站管理员。它推崇模块化的开发思想,遵循开源,致力于为不同层次的人群提供最简单易懂、方便直接的代码展示及其修改说明。

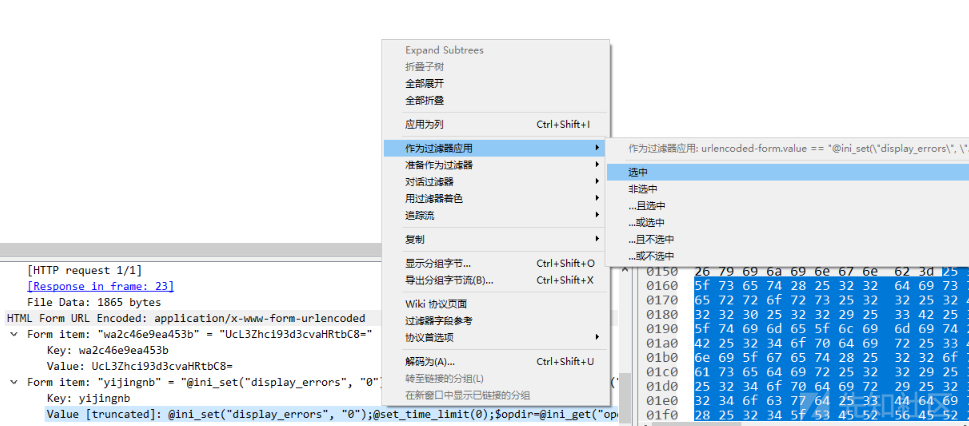

- 主要特征:蚁剑是明文传输(即使使用了加密与编码,也会有包传输密码协商过程,该过程也会有明文存在)即:在post包中的html可以看到传入的参数 观察多个POST包中可以发现html下属的form item都有一个display_errors

右键,选择作为过滤器应用中选中

将显示过滤器中多余的信息删去,只留下 urlencoded-form.value contains "display_errors"

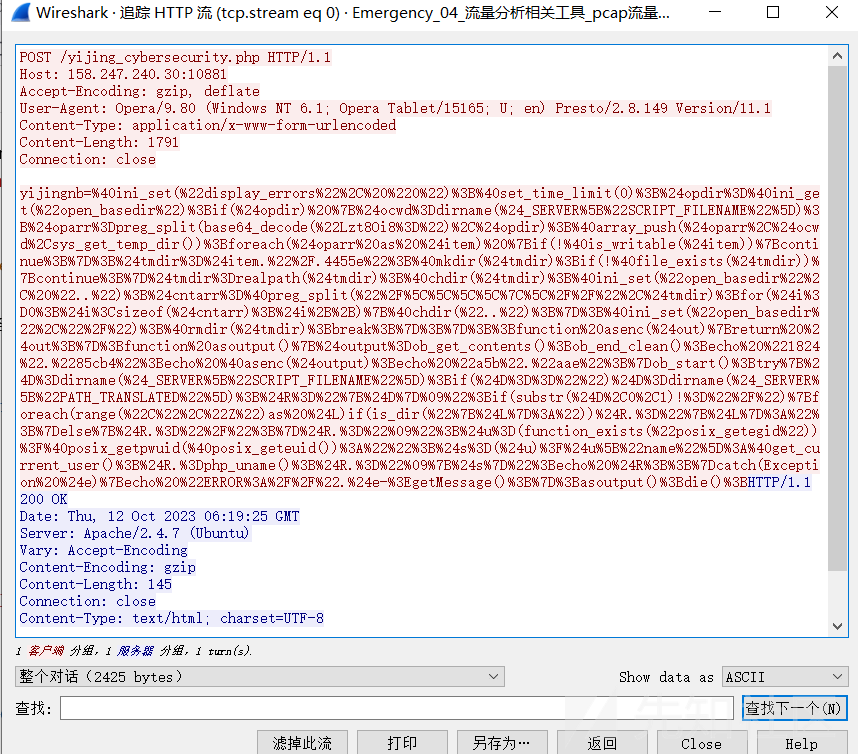

然后在追踪http 通过url解密,就可以实现分析攻击者的操作,溯源等操作

### (2)冰蝎 - 介绍:“冰蝎”是一个动态二进制加密的网站管理客户端,基于JAVA开发,能够跨平台使用。最新版本为v2.0.1,兼容性较之前的版本有较大提升。它的主要功能包括基本信息、命令执行、虚拟终端、文件管理、Socks代理、反弹shell、数据库管理、自定义代码等,非常强大。

- 主要特征: 冰蝎2.0,3.0,4.0版本之间各有差异

例如4.0的特征:

在4.0更新的源代码中,定义了14个user-agent

大多数情况为第一个"Mozilla/5.0 (Macintosh; Intel Mac OS X 11_2_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.114 Safari/537.36", "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:87.0) Gecko/20100101 Firefox/87.0", "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/96.0.4664.110 Safari/537.36", "Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/99.0.4844.74 Safari/537.36 Edg/99.0.1150.55", "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/96.0.4664.110 Safari/537.36", "Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:98.0) Gecko/20100101 Firefox/98.0", "Mozilla/5.0 (Windows NT 10.0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.125 Safari/537.36", "Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.125 Safari/537.36", "Mozilla/5.0 (Macintosh; Intel Mac OS X 10.15; rv:79.0) Gecko/20100101 Firefox/79.0", "Mozilla/5.0 (Windows NT 6.3; Trident/7.0; rv:11.0) like Gecko"

1.观察冰蝎攻击流量包的POST请求包,可以在user-agent中看到上诉特征

如果需要拦截这个攻击,可以在防火墙中拦截Chrome/89.0.4389.114 这个版本的流量 因为现在chrome更新到100.xx的版本了 只要攻击者或者极少用户使用,影响不大

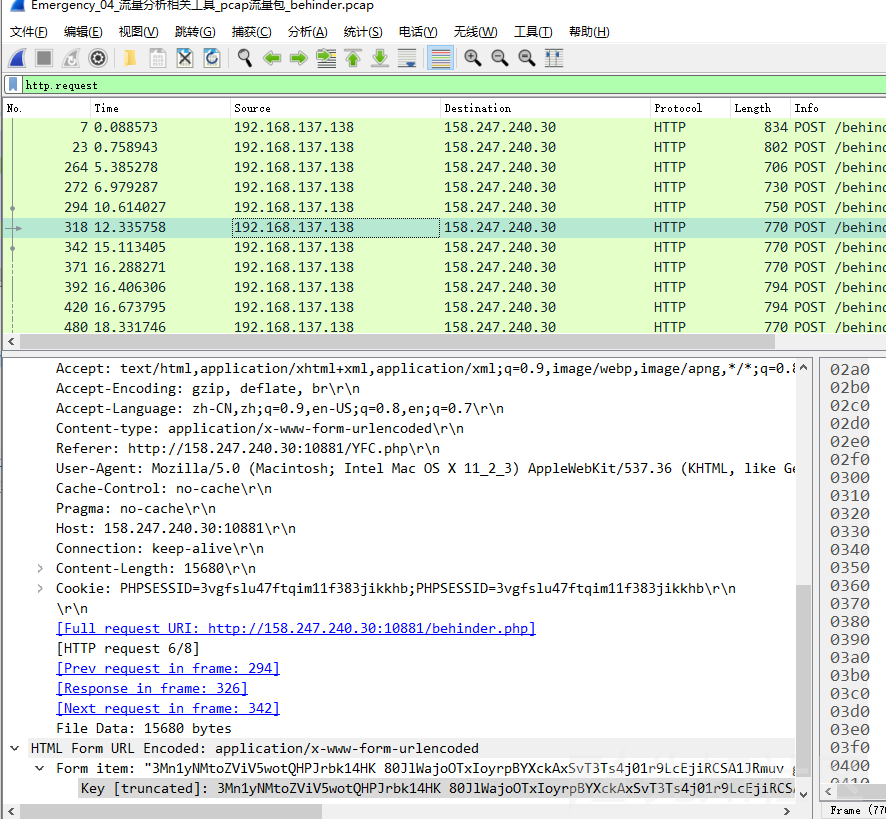

2.请求体头部字节与响应头部字节不会变化

可以发现他们请求体中的key值开头一直不变 这是在实际情况是不可能的 所以在看到此特征的流量可以直接判断为冰蝎。

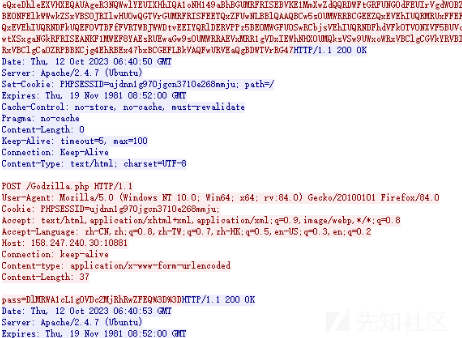

### (3)哥斯拉 - 介绍:哥斯拉是一款由Java语言开发的webshell权限管理工具,功能强大,能绕过市面大部分的静态查杀和流量加密,不受大部分的流量Waf限制,自带的插件冰蝎和蚁剑无法比拟。它不仅可以实现传统的命令执行、文件管理、数据库管理等功能,还可以进行MSF联动、绕过OpenBasedir、ZIP压缩和解压、代码执行、绕过DisableFunctions等操作。

- 主要特征:哥斯拉客户端与 shell 建连初期的三个固定行为特征,且顺序出现在同一个 TCP 连接中。可以总结为:

特征:发送一段固定代码(payload),http 响应为空

特征:发送一段固定代码(test),执行结果为固定内容

特征:发送一段固定代码(getBacisInfo)

先发送一段pass的加密密文

然后目标服务器会返回一串空回复

在通过交互2次 返回固定值 密文

哥斯拉的响应体中有一个特征是前16位和后16为会组成一个32位md5 正则匹配类似于(?i:[0-9A-F]{16})[\w+/]{4,}=?=?(?i:[0-9A-F]{16})

可以在返回包中的密文发现 前16和后16为一个32位的MD5值

4.常见C2远控服务器流量特征分析

(1) metasploit

(2)cobaltstrike

以上为根据课程等总结,大多都是在POST和GET请求中,还有很多流量特征需要大家发现,大家可以讨论讨论,如有错误或者更好的方法,请指出。

文章来源: https://xz.aliyun.com/t/13000

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh