作者:知道创宇404实验室 时间:2023年10月31日一.摘要网络空间中存在众多的VPN节点,这些VPN节点背后是什么样的组织或个人?他们利用VPN节点做些什么呢?本文将" 2023-10-31 16:59:0 Author: paper.seebug.org(查看原文) 阅读量:677 收藏

作者:知道创宇404实验室

时间:2023年10月31日

一.摘要

网络空间中存在众多的VPN节点,这些VPN节点背后是什么样的组织或个人?他们利用VPN节点做些什么呢?

本文将"行为测绘"和"交叉测绘"理念再次在实践中应用,以SoftEther VPN节点为示例,通过VPN节点所使用SSL证书的颁发者特征,将VPN背后的组织进行分类;并且运用ZoomEye网络空间搜索引擎 [3] 和创宇安全智脑 [4] 的数据,从数据分析视角对部分组织网络行为进行分析研究。

文中识别的"xxh组织"和"LiuChang组织",推测为活跃于中国大陆的黑灰产组织。

- 两个组织使用的VPN节点IP,绝大多数被创宇安全智脑标记为威胁IP(近3个月内发起过网络攻击请求)。

- 两个组织利用VPN节点,主要是通过脚本程序大批量恶意采集抓取网页数据,也会针对目标网站进行恶意扫描和发起漏洞攻击。推断其意图是将获取的数据进行出售,进而从中牟利。

- VPN节点大多数是家用路由器和摄像头,推断两个组织攻击控制存在漏洞的家用路由器和摄像头,安装Softether VPN软件,进而将它们作为跳板发起网络攻击行为;家用路由器和摄像头更加容易被组织进行长时间控制,毕竟很少家庭类用户有意识有能力去进行家用网络设备的安全检查。

- 利用两个组织的网络资产特征,可以拓展发现更多的网络资产;拓展发现的网络资产,虽然不是VPN节点,但绝大多数被组织用于进行网络攻击行为。

在没有获取组织专用恶意样本的情况下,通过网络空间测绘数据和创宇安全智脑数据的分析,可以分类出黑灰产组织所使用的VPN节点,进而分析出这些VPN节点的网络行为。说明基于网络空间"行为测绘"和"交叉测绘"对黑灰产组织进行特征分析,可以弥补传统纯粹依赖恶意样本分析所存在的覆盖不完全和归类不准确等方面不足。

二.SoftEther VPN 节点

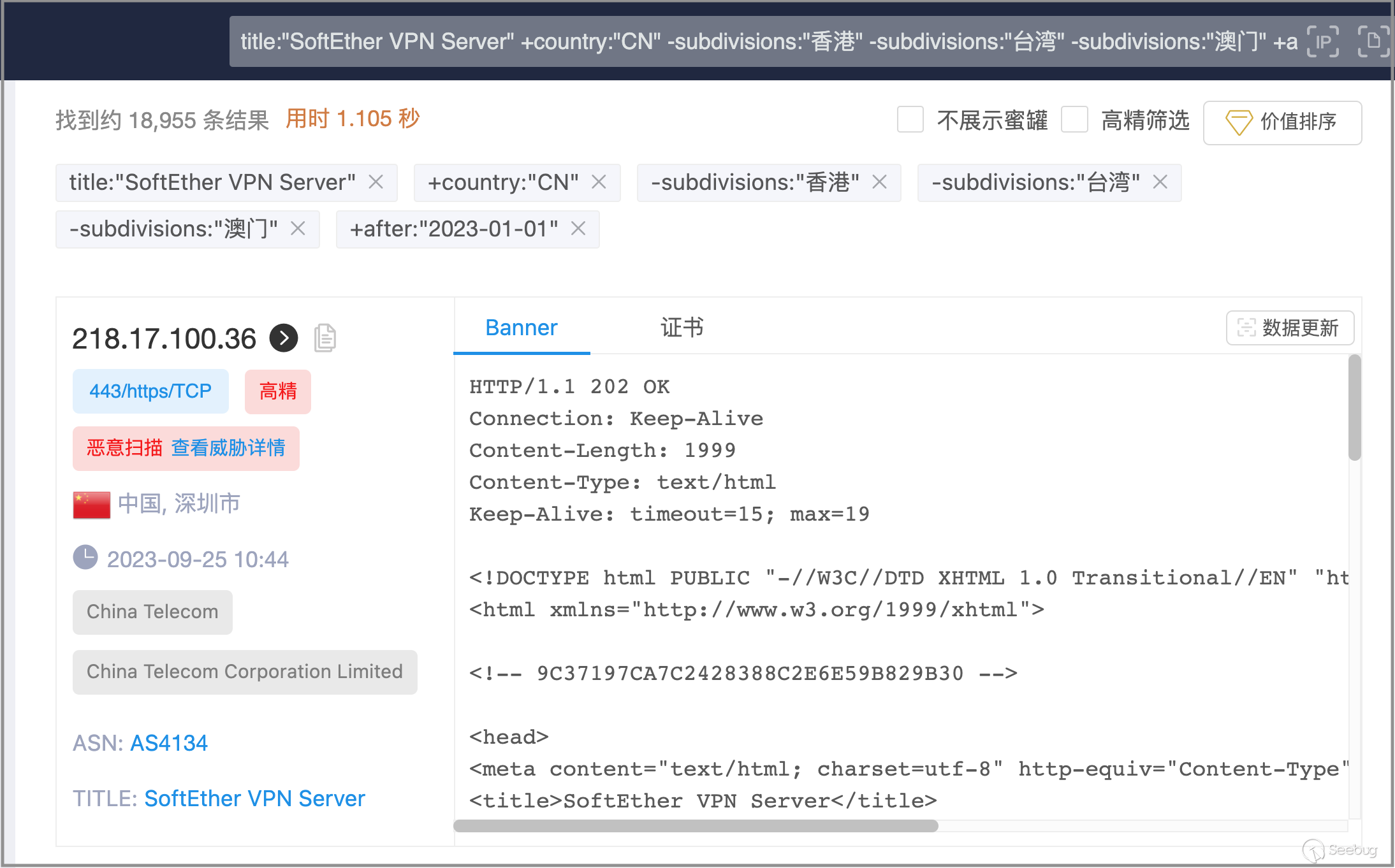

在ZoomEye网络空间搜索引擎平台中,使用如下的搜索语句,获取中国大陆区域2023年1月1日之后测绘获取的SoftEther VPN节点数据(搜索时间为2023年9月25日)。

title:"SoftEther VPN Server" +country:"CN" -subdivisions:"香港" -subdivisions:"台湾" -subdivisions:"澳门" +after:"2023-01-01"

将这些IP进行去重后,获取16582个SoftEther VPN节点IP地址。接下来,我们针对这些IP地址的相关信息进行分析研究。

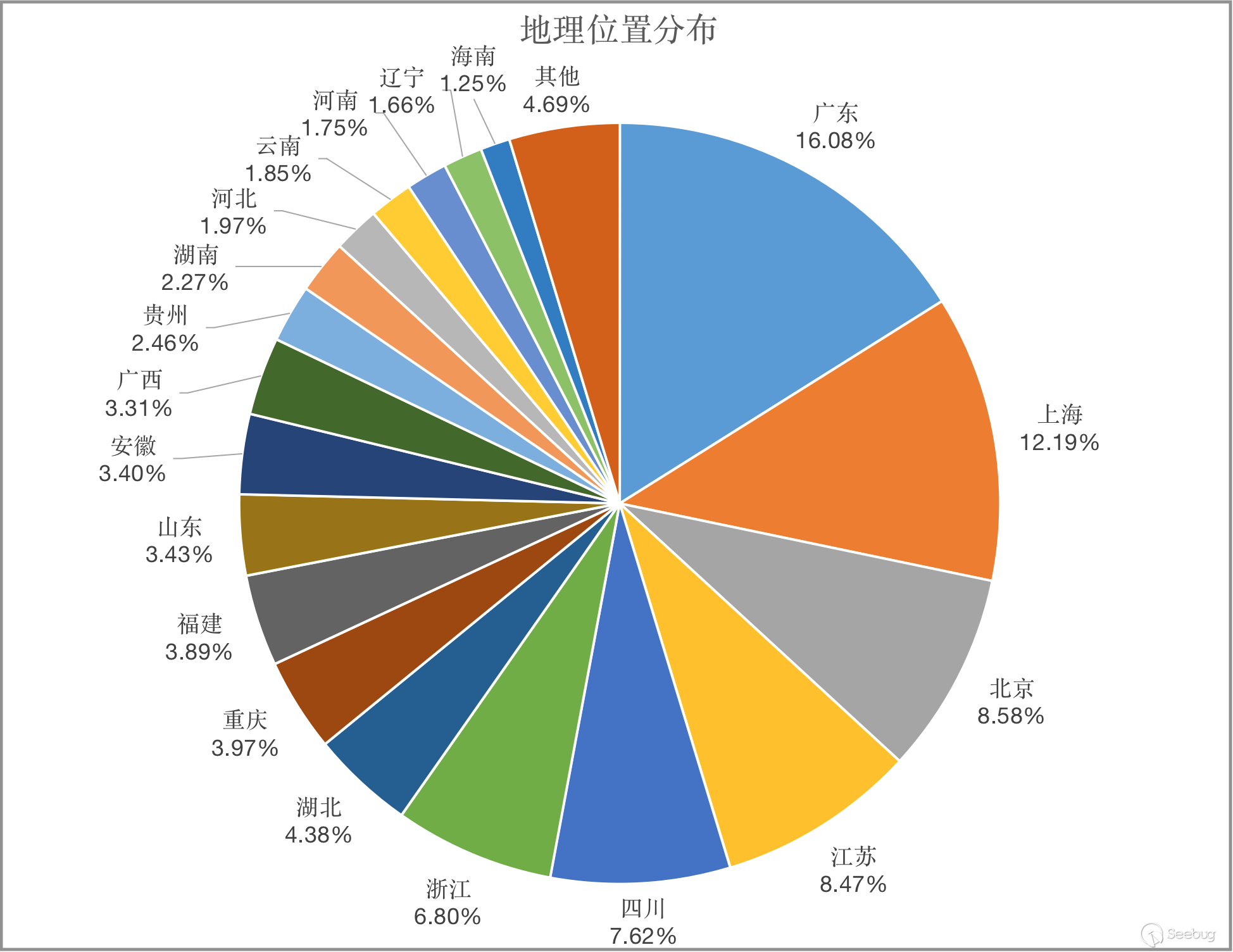

2.1 地理位置

查看这些IP地理位置分布的情况,如下图所示。 位于经济发达省份和城市的IP数量较多,这与普通IP地理位置分布情况基本一致。

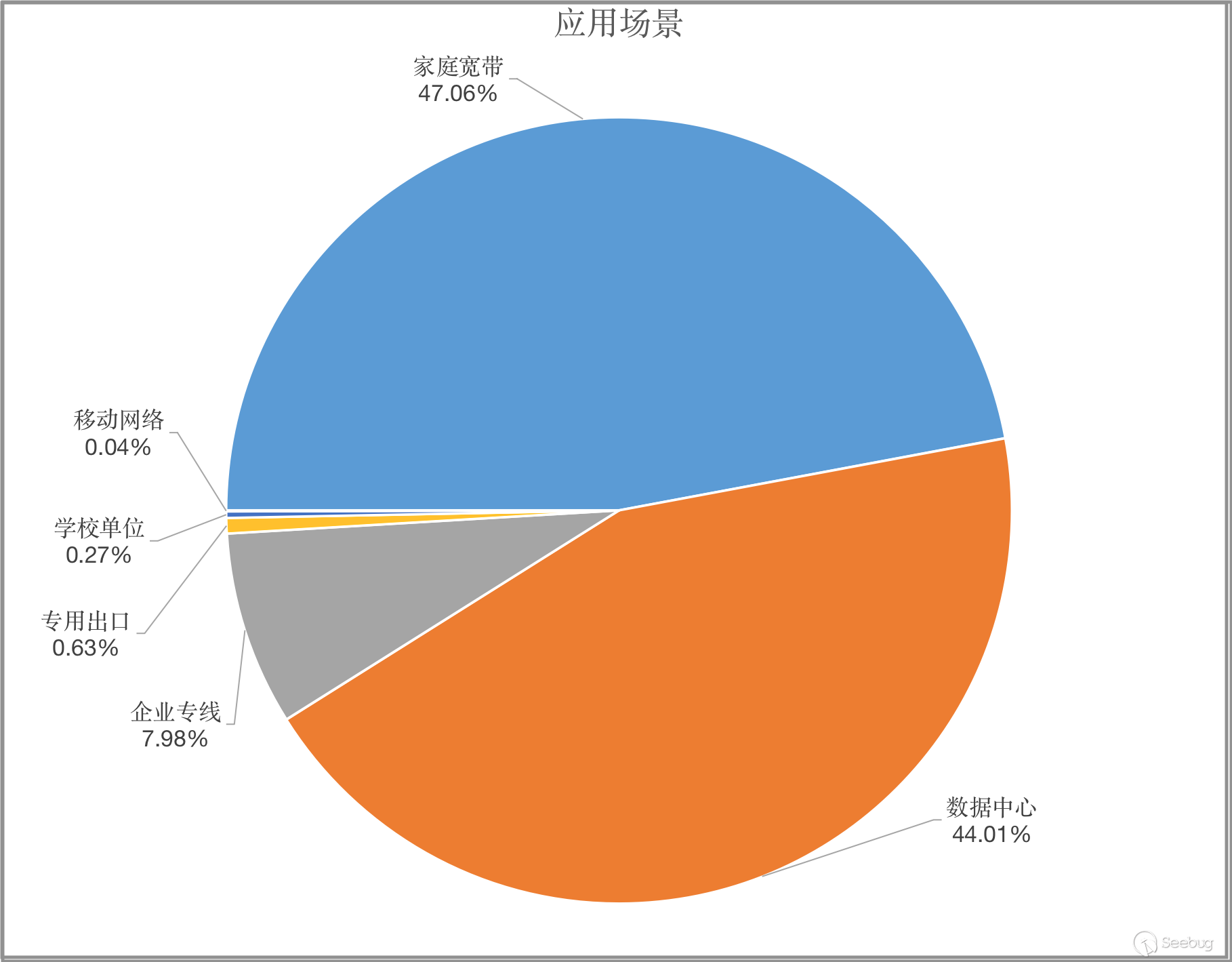

2.2 应用场景

查看这些IP应用场景的情况,如下图所示。应用场景为家庭宽带和数据中心的IP占了绝大多数。

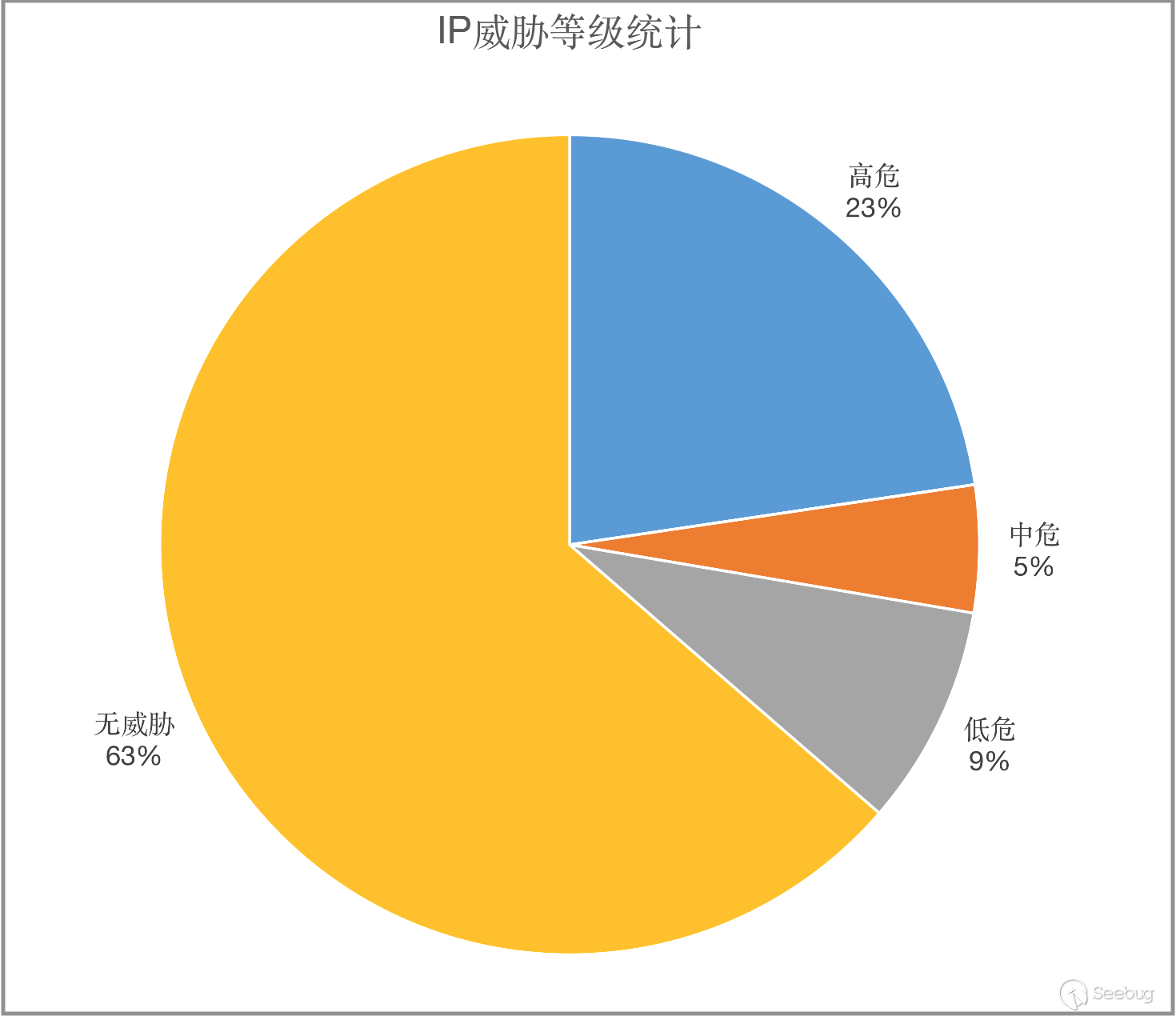

2.3 安全威胁等级

使用创宇安全智脑 ,查看这16582个SoftEther VPN节点IP地址的威胁等级情况,如下图所示。IP威胁等级越高,表示该IP地址近期发起网络攻击次数越多、攻击目标价值越高、攻击手法越高级。

从图中可以看出,有37%的SoftEther VPN节点IP地址被标记为威胁IP,表示这些IP地址在近3个月内发起过网络攻击请求。说明在使用SoftEther VPN的用户中,从事网络攻击的人员比例较高。

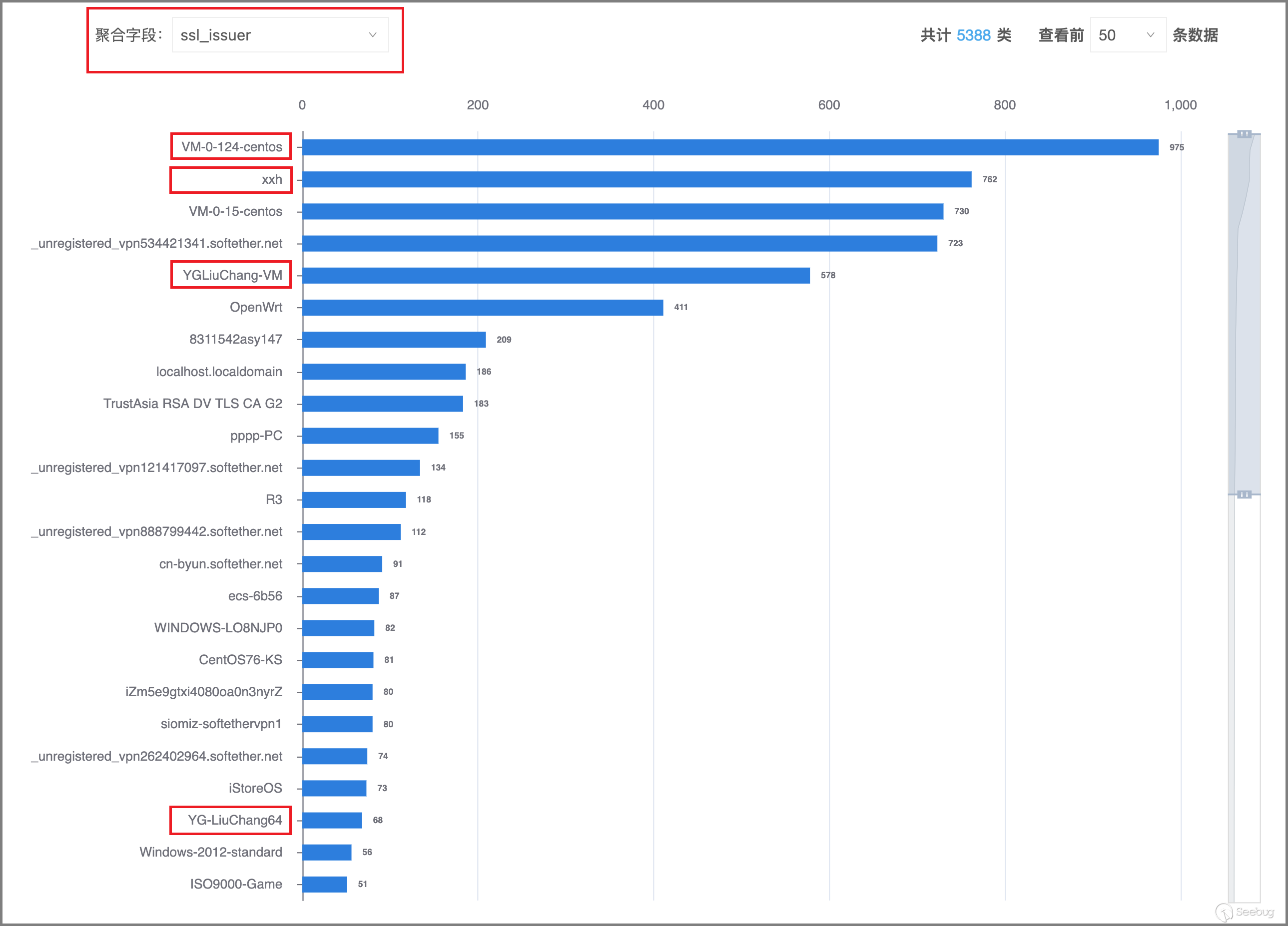

2.4 证书颁发者

访问ZoomEye网络空间搜索引擎的"搜索聚合分析"页面,在搜索框中输入本章节开头的搜索语句,在聚合字段中选择"ssl_issuer",查看这些IP地址所使用SSL证书的颁发者信息,如下图所示。可以看出,这些SSL证书大多数为自签名证书(Softether VPN软件包含证书自签名功能)。

统计数量排名靠前的值中,有一些存在明显差异化特征,例如"xxh"、"YGLiuChang-VM"、"YG-LiuChang64"、"VM-0-124-centos",我们在后续章节中进行重点分析。

三."xxh组织"

我们从SoftEther VPN节点数据中,筛选出 "ssl_issuer" 字段为 "xxh" 的数据;并将这些IP进行去重后,得到726个 "ssl_issuer" 字段为 "xxh" 的SoftEther VPN节点IP地址。

SSL证书中 "ssl_issuer" 字段的值是人为设置成 "xxh" ,因此我们认为这726个SoftEther VPN节点IP归属于同一个组织(下文中称之为"xxh组织")。

接下来,我们针对"xxh组织"的726个IP地址相关信息进行分析研究。

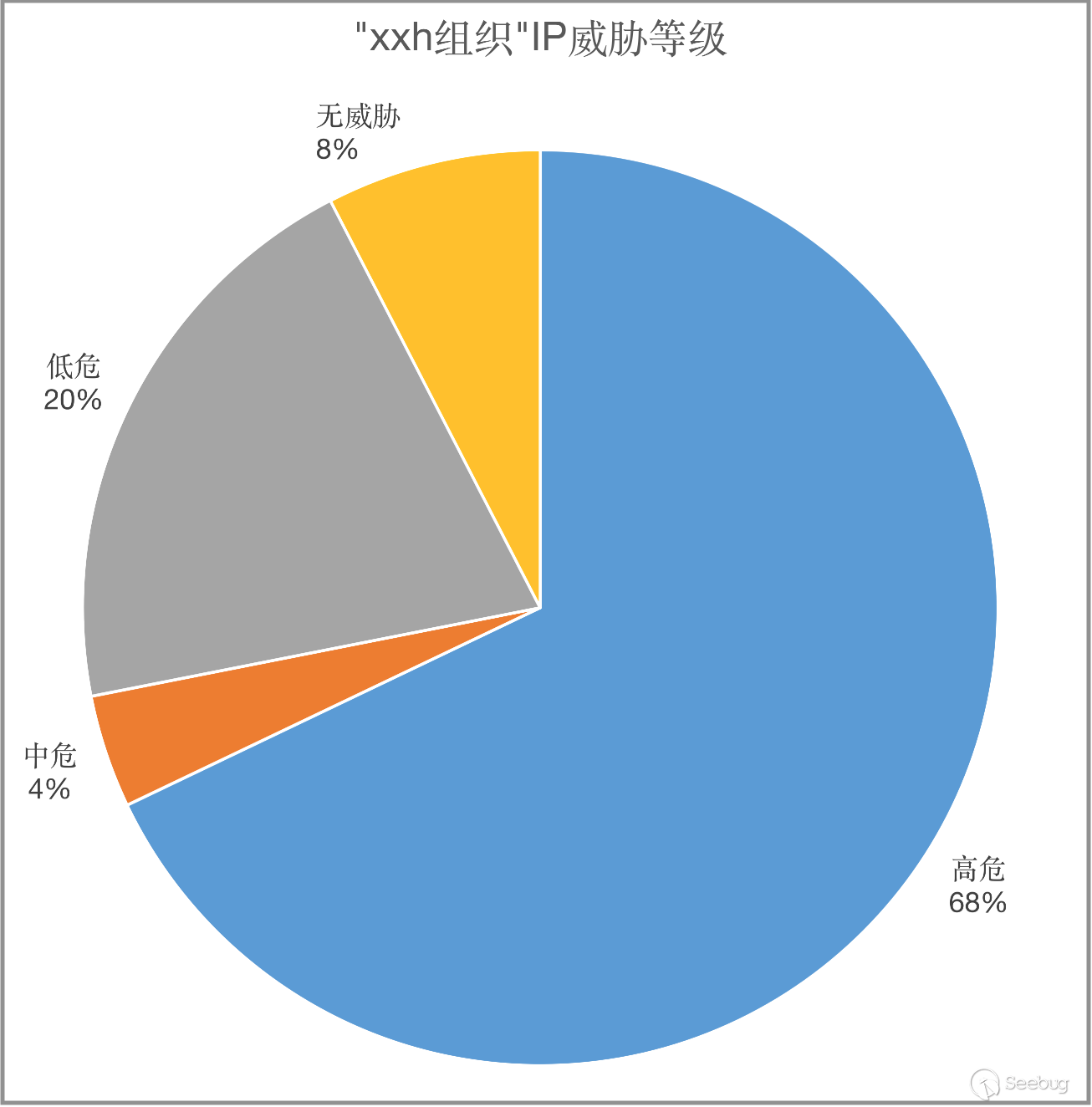

3.1 安全威胁等级

使用创宇安全智脑 ,查看"xxh组织"726个IP地址的威胁等级情况,如下图所示。可以看出,其中有671个IP地址被标记为威胁IP,占比92%,说明该组织大概率是一个实施网络攻击行为的组织。

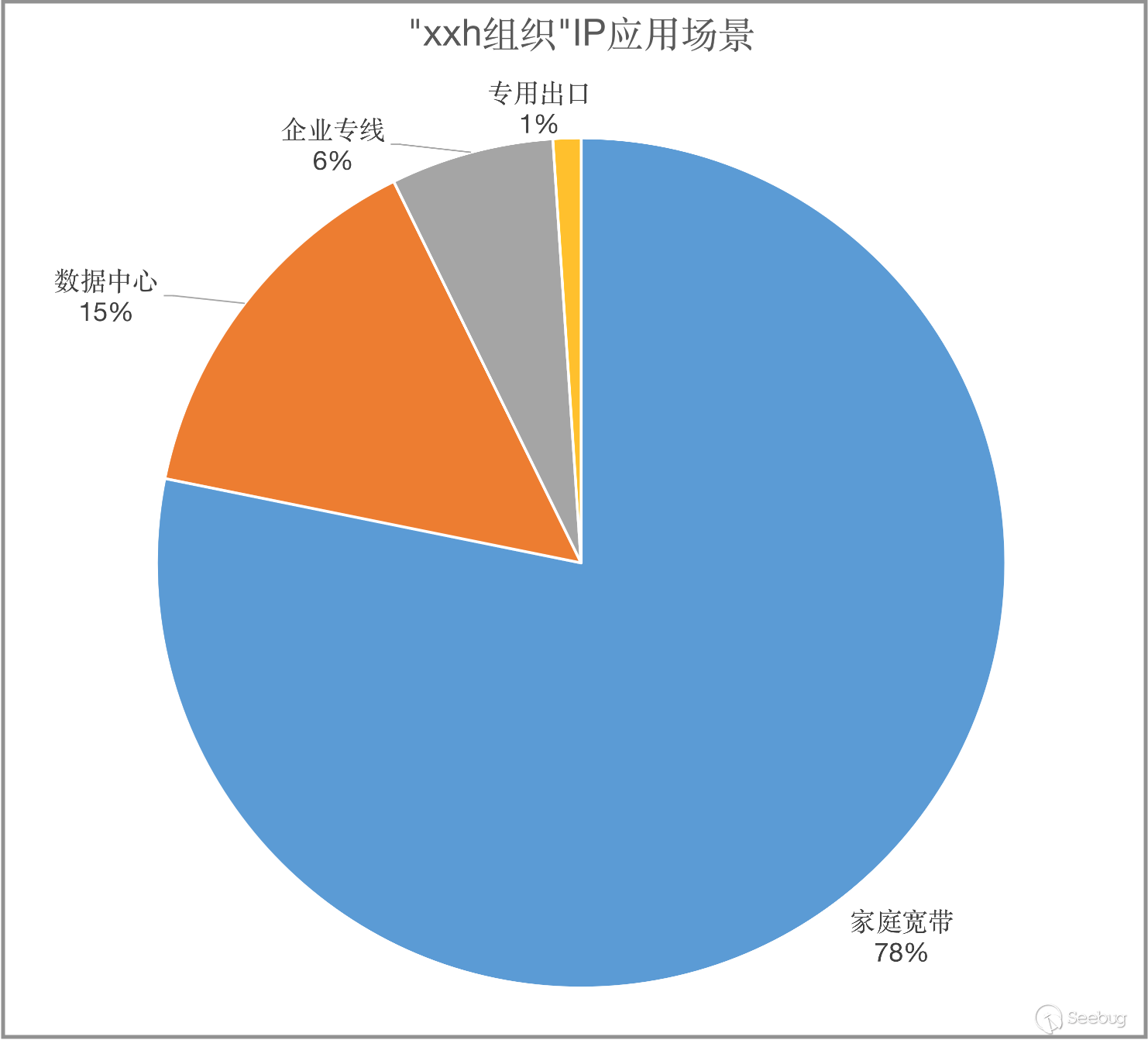

3.2 应用场景

查看"xxh组织"的671个威胁IP应用场景的情况,如下图所示。大多数为家庭宽带,其IP占比为78%。通过ZoomEye网络空间搜索引擎平台,查询应用场景为家庭宽带IP地址的网络资产,发现大多数是家用路由器和摄像头,推断该组织攻击控制存在漏洞的家用路由器和摄像头,安装Softether VPN软件,进而将它们作为跳板发起网络攻击行为。

3.3 攻击站点

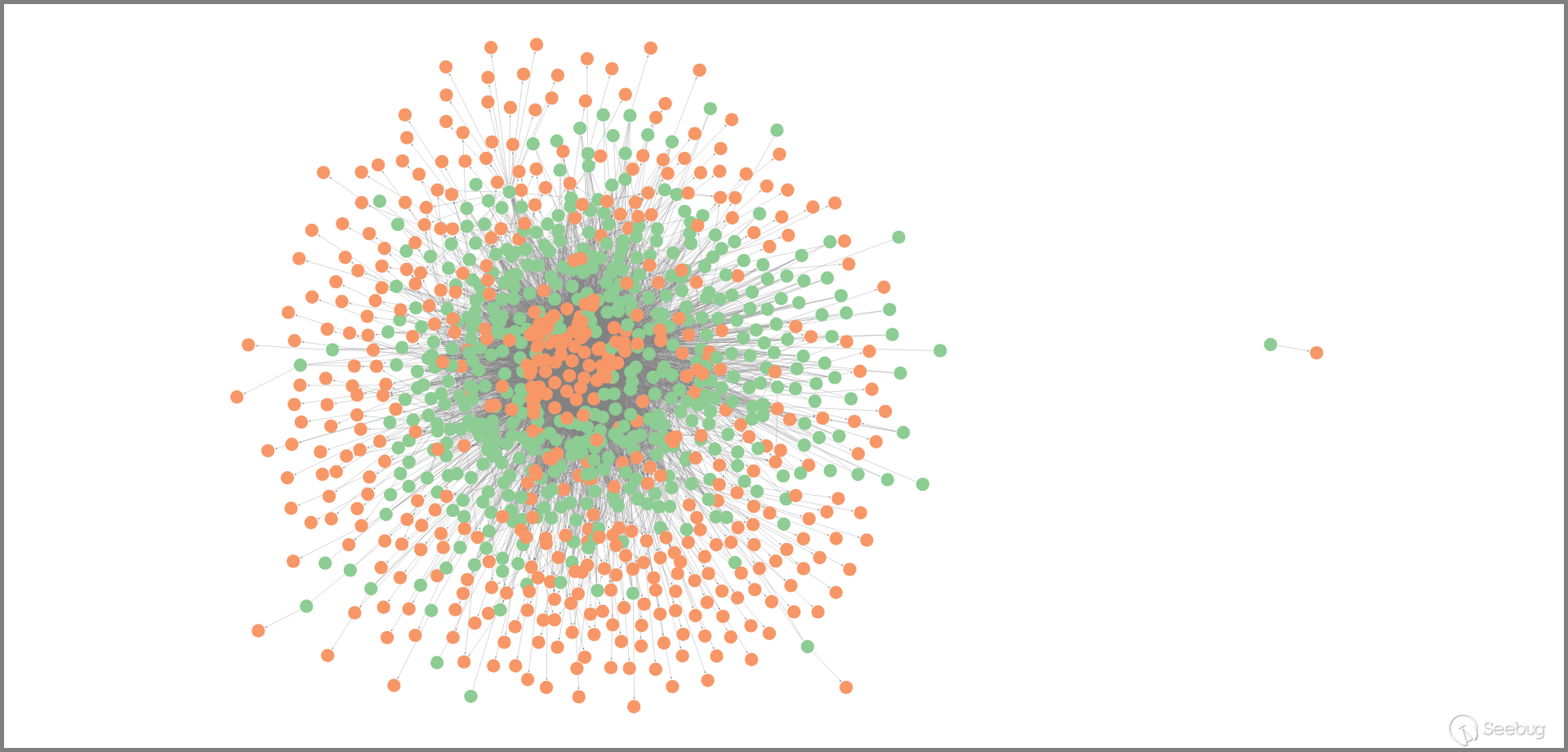

使用创宇安全智脑,查看"xxh组织"671个威胁IP于2023年9月1日至2023年9月25日之间的攻击日志数据,统计其攻击站点情况。

2023年9月1日至2023年9月25日之间,发现有598个IP地址攻击了524个站点,如下图所示。图中,绿色点表示一个IP地址,橙色点表示一个站点,两点之间的连线表示该IP地址攻击过该站点。

从图中可以看出,仅一个IP地址攻击站点的数据是独立的,其余IP地址和攻击站点相互存在关联,说明这些IP地址被用于攻击同一批站点。因此,我们推断这些IP地址为同一个组织使用。

3.4 攻击详情

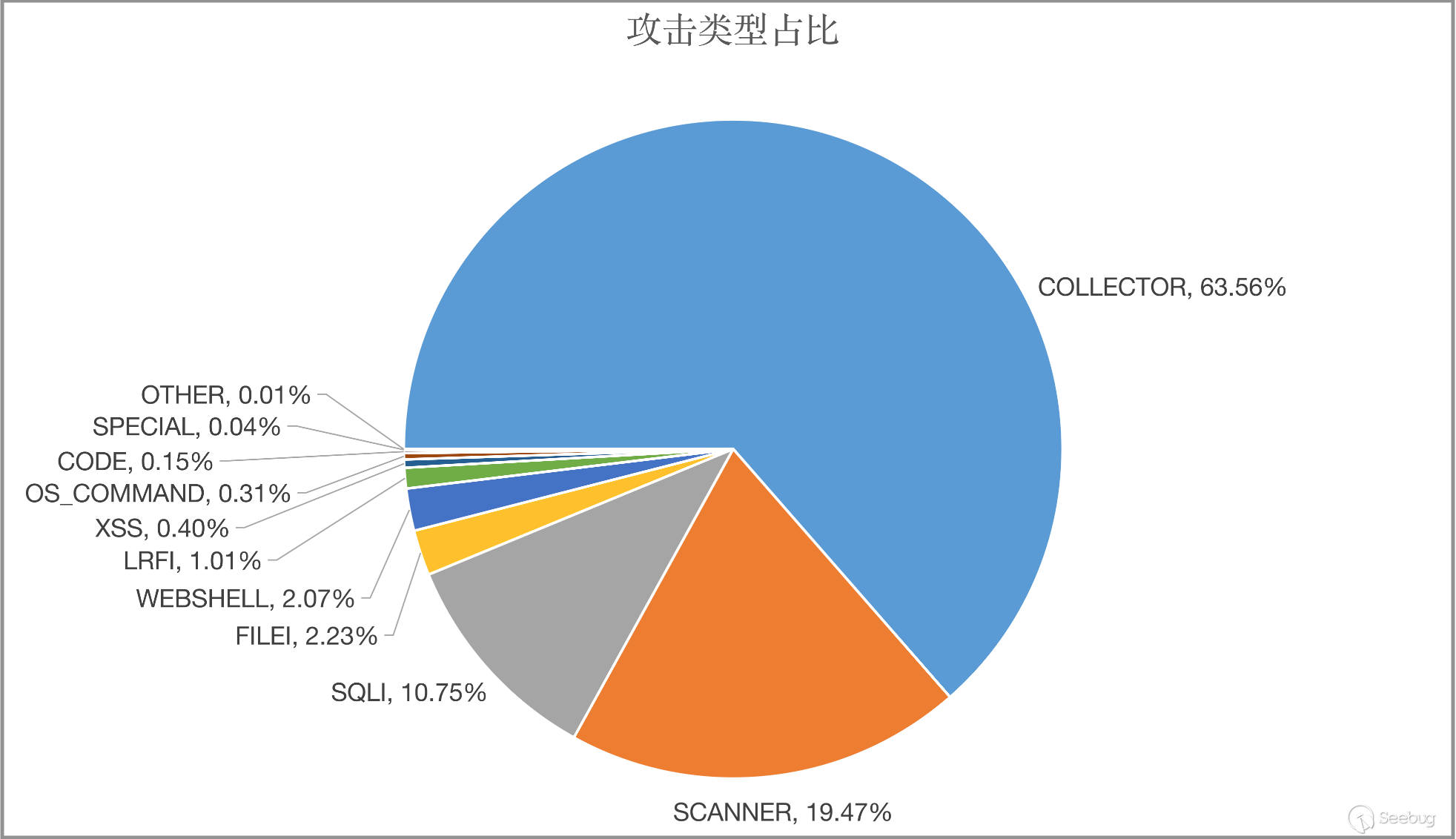

使用创宇安全智脑,查看"xxh组织"671个威胁IP的攻击日志数据,统计其攻击类型[5] 占比情况,如下图表所示。

"xxh组织"发起攻击请求的类型主要是:恶意采集占比63.56%、恶意扫描占比19.47%、SQL注入漏洞攻击占比10.75%,说明该组织利用这些VPN节点,主要是通过脚本程序大批量恶意采集抓取网页数据,也会针对目标网站进行恶意扫描和发起漏洞攻击。

| 攻击类型占比 | 攻击类型英文 | 攻击类型中文 | 攻击类型说明 [4] |

|---|---|---|---|

| 63.56% | COLLECTOR | 恶意采集 | 恶意采集,黑客通过程序大批量采集抓取网页数据 |

| 19.47% | SCANNER | 恶意扫描 | 恶意扫描,一般是非浏览器访问的机器访问 |

| 10.75% | SQLI | SQL注入漏洞攻击 | 注入漏洞攻击 |

| 2.23% | FILEI | 敏感文件访问 | 敏感文件或目录访问攻击,例如日志文件访问 |

| 2.07% | WEBSHELL | 网站后门攻击 | 网站后门攻击 |

| 1.01% | LRFI | 文件包含漏洞攻击 | 包括本地文件包含和远程文件包含 |

| 0.40% | XSS | XSS跨站脚本攻击 | XSS跨站脚本攻击 |

| 0.31% | OS_COMMAND | 任意命令执行漏洞攻击 | 任意命令执行漏洞 |

| 0.15% | CODE | 任意代码执行漏洞攻击 | 任意代码执行漏洞 |

| 0.04% | SPECIAL | 特殊攻击 | 这是针对特定漏洞所标记的(如利用Discuz的某个漏洞攻击),没有具体指某种类型攻击 |

| 0.01% | OTHER | 其他攻击 | 其他攻击 |

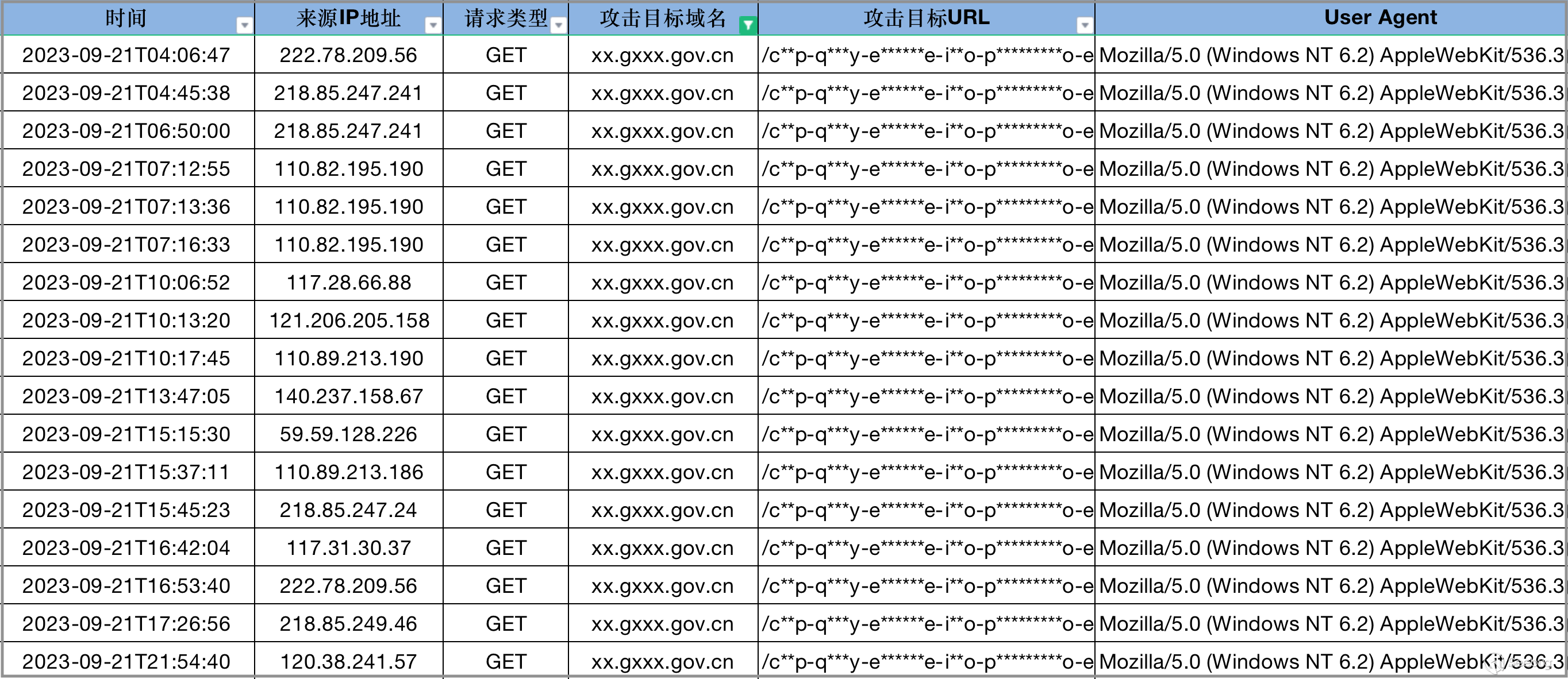

从攻击日志数据中,挑选出相同日期、相同目标域名、相同User Agent的攻击请求,如下图示例数据所示。虽然这些攻击请求的来源IP地址不一样,但是攻击目标URL是一样的,仅URL中携带的Payload参数有所不同,可以推断这些攻击请求的发起者为同一个组织。该推断,与"ssl_issuer"字段值为"xxh"的Softether VPN节点IP归属于同一个组织的推断,可以相互印证。

3.5 拓展组织网络资产

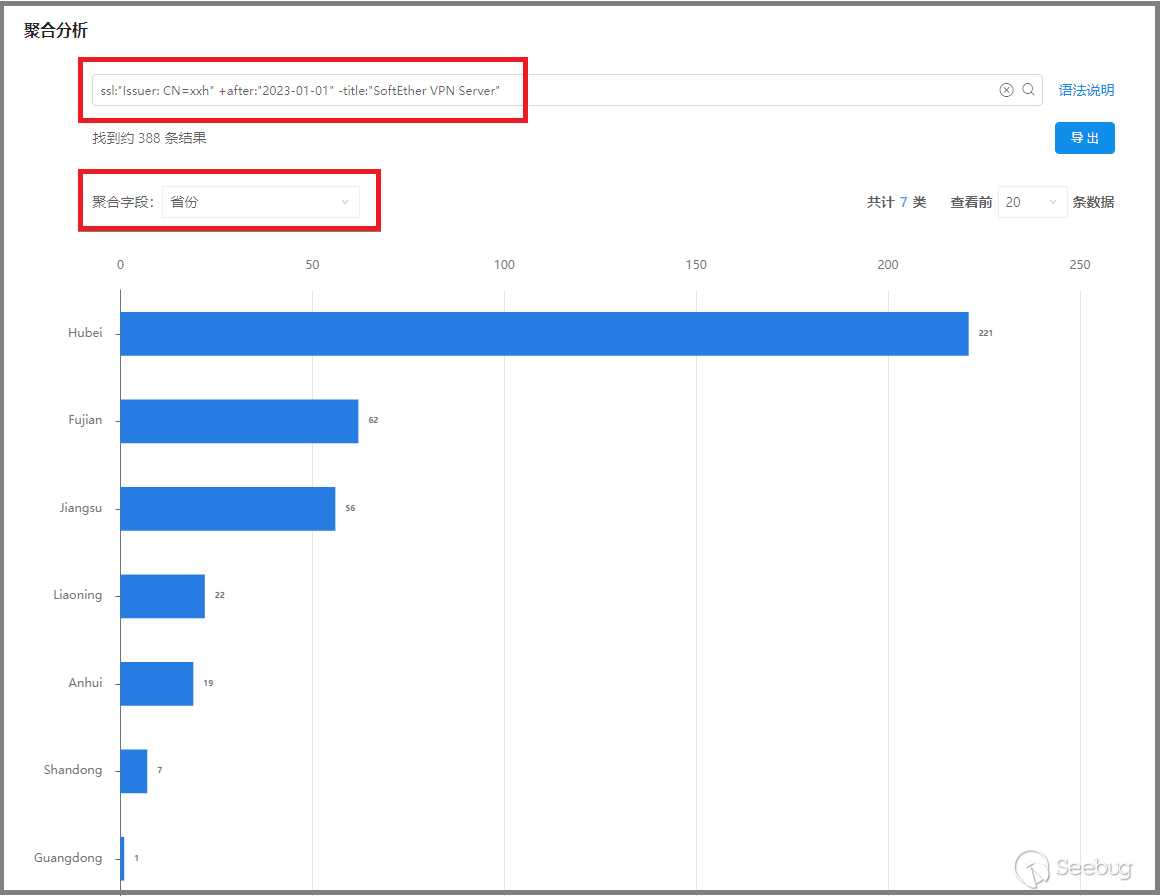

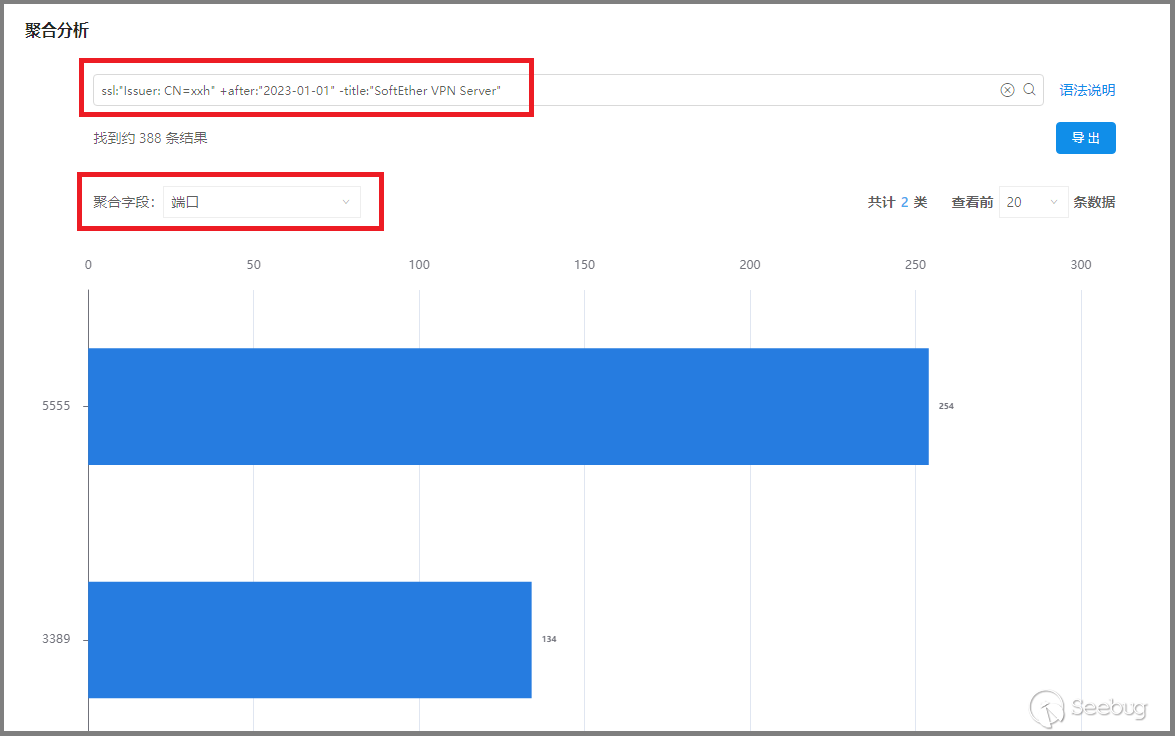

我们尝试利用"ssl_issuer" 字段为 "xxh" 这个资产特征,在ZoomEye网络空间搜索引擎上拓展发现更多的"xxh组织"网络资产,使用的搜索语句如下所示:

ssl:"Issuer: CN=xxh" +after:"2023-01-01" -title:"SoftEther VPN Server"

拓展发现388条网络资产,通过针对端口和国家/省份的分布统计,发现这些网络资产均位于中国大陆,包含2个开放端口:3389(远程桌面服务)、5555(rplay服务)。说明"xxh组织"网络活动区域在中国大陆,其专用证书不光使用在SoftEther VPN节点上,还使用在开启远程桌面服务和rplay服务的网络资产上。

将这些网络资产的IP地址进行去重后,得到361个IP地址。使用创宇安全智脑查看其威胁等级情况,发现其中有331个IP地址被标记为威胁IP,占比91%。说明通过拓展得到的"xxh组织"网络资产,绝大多数被组织用于进行网络攻击行为。

四."LiuChang组织"

我们从SoftEther VPN节点数据中,筛选出 "ssl_issuer" 字段为 "YGLiuChang-VM"和"YG-LiuChang64" 的数据;并将这些IP进行去重后,得到643个 IP地址。

SSL证书中 "ssl_issuer" 字段的值是人为设置成 "YGLiuChang-VM"和"YG-LiuChang64" ,这两个值中包含的"YGLiuChang"字符串是一个非通用字符串,因此我们认为这643个SoftEther VPN节点IP归属于同一个组织(下文中称之为"LiuChang组织")。

接下来,我们针对"LiuChang组织"的643个IP地址相关信息进行分析研究。

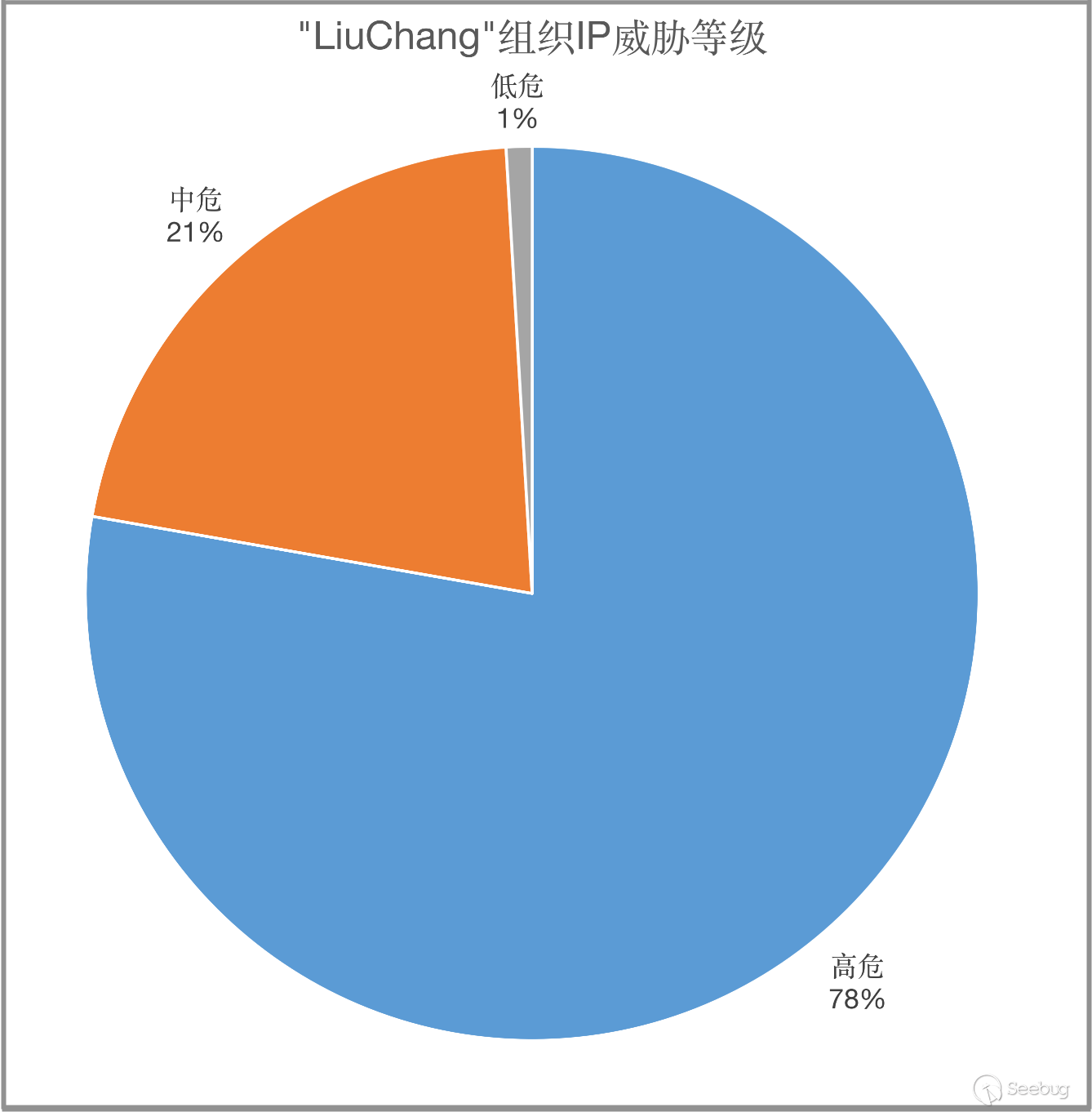

4.1 安全威胁等级

使用创宇安全智脑 ,查看"LiuChang组织" 643个IP地址的威胁等级情况,如下图所示。这643个IP地址全部被标记为威胁IP,其中高危IP占比高达78%。说明该组织大概率是一个实施网络攻击行为的组织。

4.2 应用场景

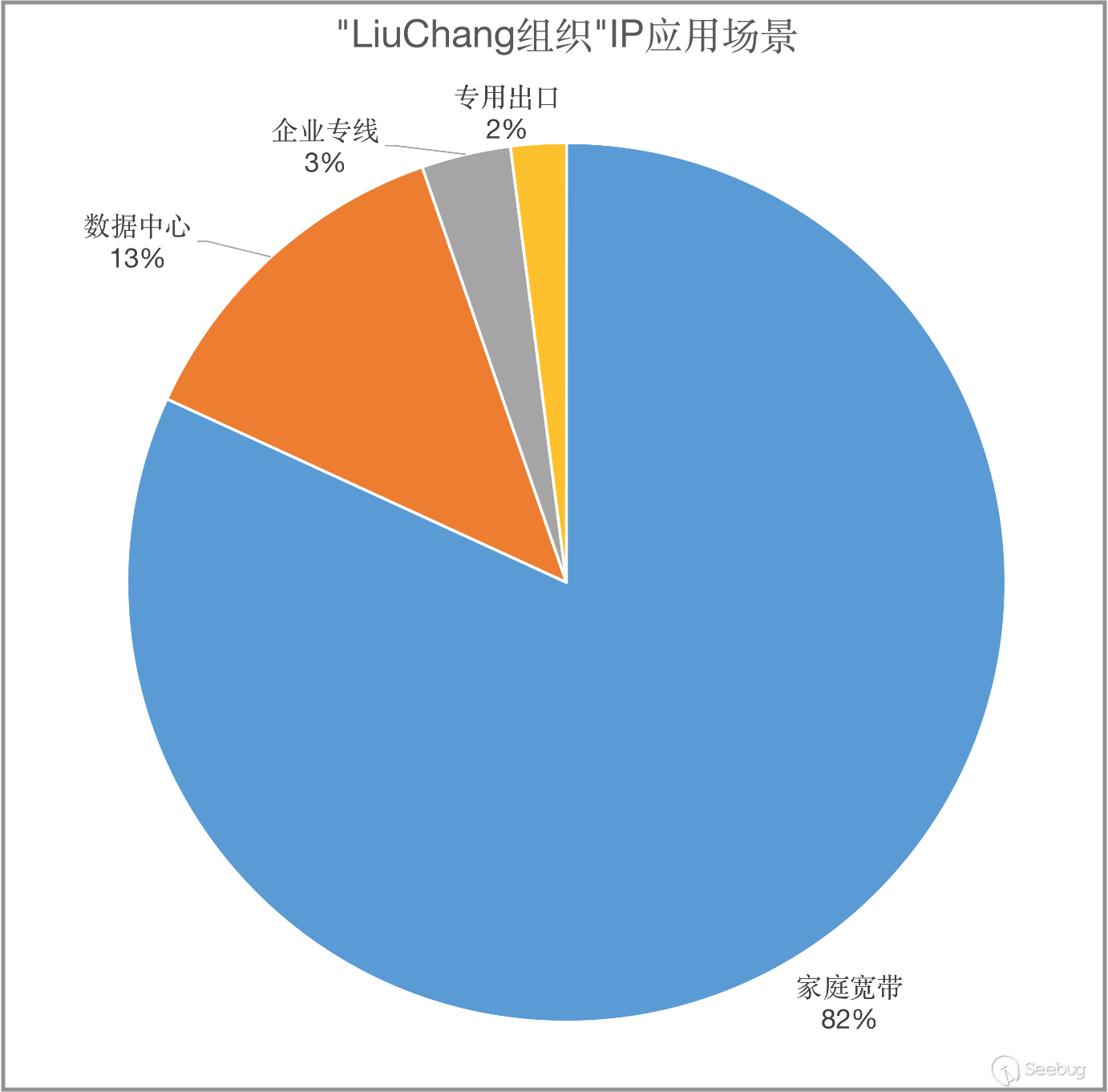

查看"LiuChang组织"的643个IP应用场景的情况,如下图所示。家庭宽带的IP数量最多,占比达到82%;其大多数为路由器和摄像头。

该情况和上一章节中"xxh组织"的情况基本一致,推断这些组织攻击控制存在漏洞的家用路由器和摄像头,安装Softether VPN软件,进而将它们作为跳板发起网络攻击行为。家用路由器和摄像头更加容易被组织进行长时间控制,毕竟很少家庭类用户有意识有能力去进行家用网络设备的安全检查。

4.3 攻击站点

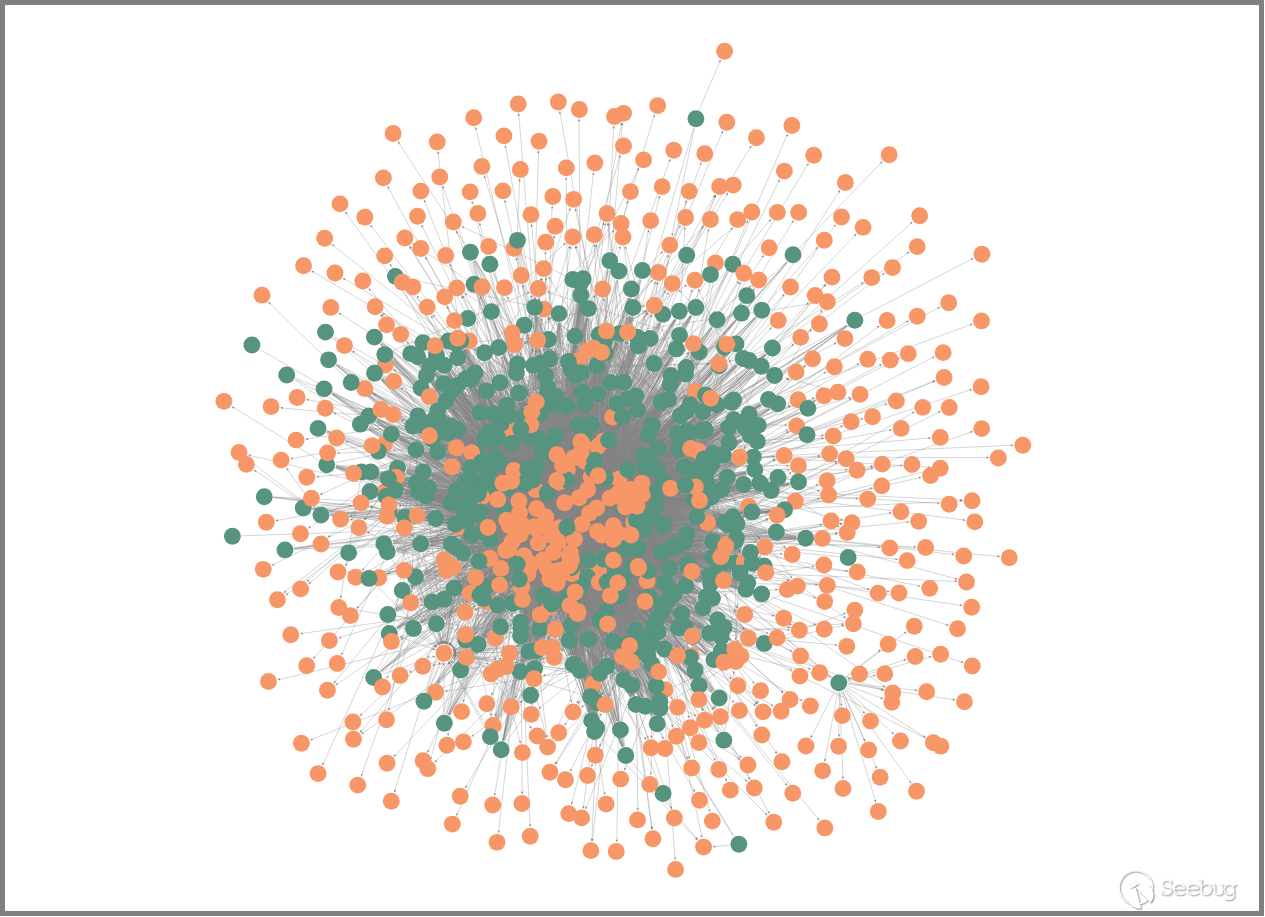

使用创宇安全智脑,查看"LiuChang组织"的643个IP于2023年9月1日至2023年9月25日之间的攻击日志数据,统计其攻击站点情况。

2023年9月1日至2023年9月25日之间,发现有603个IP地址攻击了568个站点,如下图所示。图中,绿色点表示一个IP地址,橙色点表示一个站点,两点之间的连线表示该IP地址攻击过该站点。

从图中可以看出,存在部分站点仅与一个攻击IP地址有关联,但大多数IP地址和攻击站点相互存在关联,说明这些IP地址被用于攻击同一批站点。因此,我们推断这些IP地址为同一个组织使用。

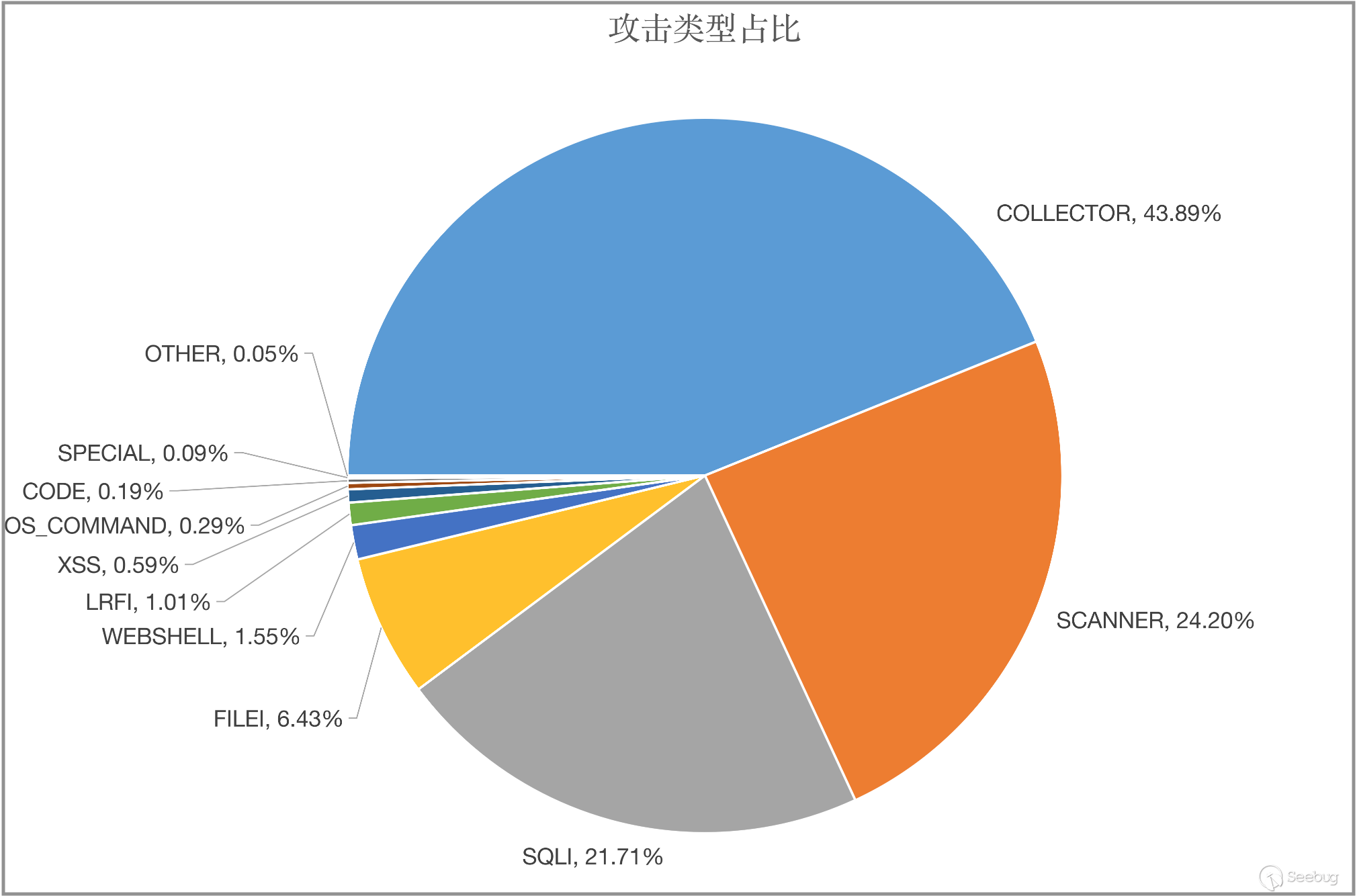

4.4 攻击详情

使用创宇安全智脑,查看"LiuChang组织"643个IP的攻击日志数据,发现其发起攻击请求的类型占比情况同"xxh组织"类似,占比排名前三的仍然是:恶意采集、恶意扫描、SQL注入漏洞。

4.5 拓展组织网络资产

我们尝试利用"ssl_issuer" 字段为"YGLiuChang-VM"和"YG-LiuChang64" 的资产特征,在ZoomEye网络空间搜索引擎上拓展发现更多的"LiuChang组织"网络资产,使用的搜索语句如下所示:

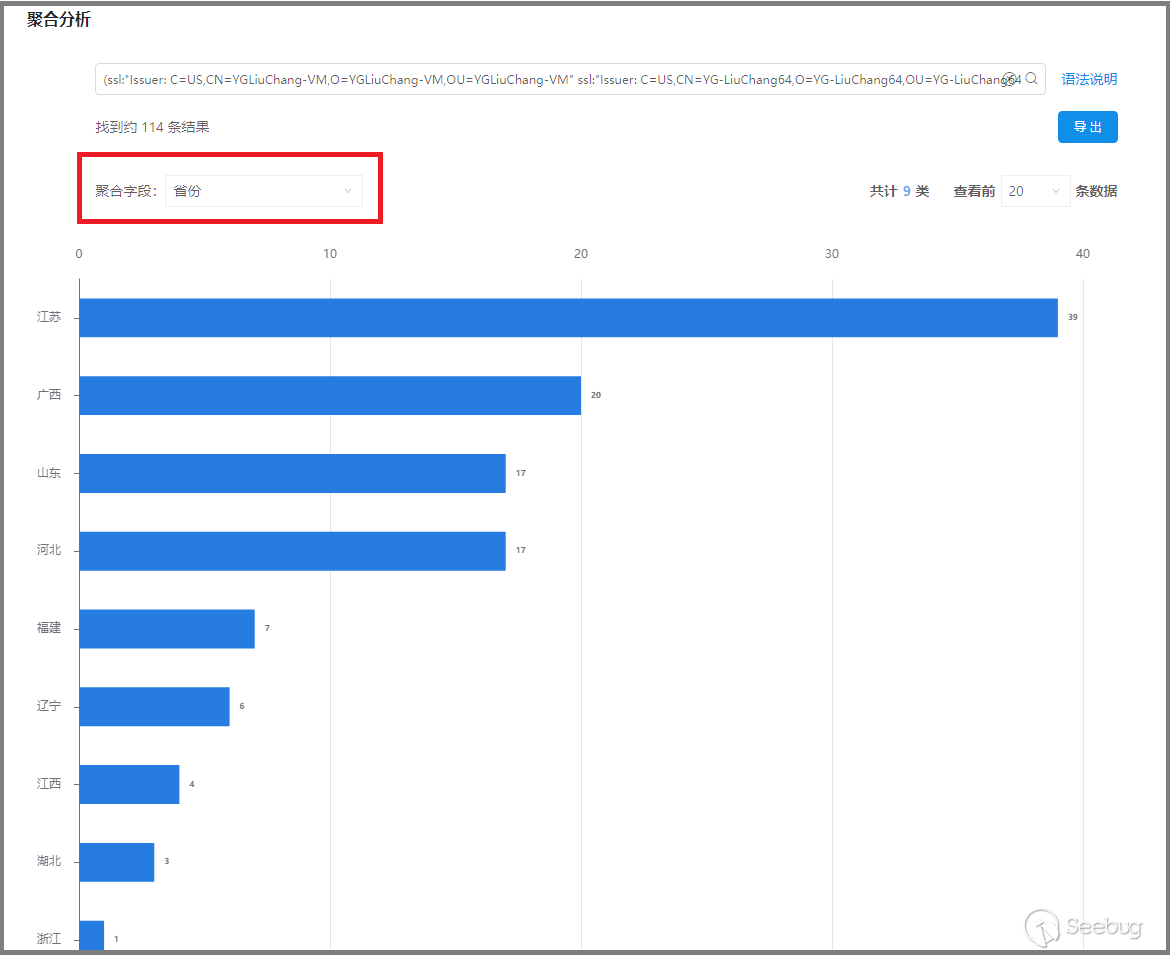

(ssl:"Issuer: C=US,CN=YGLiuChang-VM,O=YGLiuChang-VM,OU=YGLiuChang-VM" ssl:"Issuer: C=US,CN=YG-LiuChang64,O=YG-LiuChang64,OU=YG-LiuChang64") +after:"2023-01-01" -title:"SoftEther VPN Server"

拓展发现114条网络资产,通过针对端口和国家/省份的分布统计,发现这些网络资产均位于中国大陆,均开放同一个端口:5555(rplay服务)。说明"LiuChang组织"网络活动区域在中国大陆,其专用证书不光使用在SoftEther VPN节点上,还使用在开启rplay服务的网络资产上。

将这些网络资产的IP地址进行去重后,得到114个IP地址。使用创宇安全智脑查看其威胁等级情况,发现其中有111个IP地址被标记为威胁IP,占比97%。说明通过拓展得到的"LiuChang组织"网络资产,绝大多数被组织用于进行网络攻击行为。

我们从SoftEther VPN节点数据中,筛选出 "ssl_issuer" 字段为 "VM-0-124-centos"的数据;并将这些IP进行去重后,得到623个 IP地址。

我们认为这623个SoftEther VPN节点IP归属于同一个组织(下文中称之为"VM124组织")。

查看623个IP应用场景的情况和IP所属机构的情况,发现其应用场景全部为"数据中心",所属机构全部为"腾讯公司"。使用创宇安全智脑 ,查看 623个IP地址的威胁等级情况,发现96%的IP地址是无威胁的。因此,我们推测"VM124组织"是使用了腾讯云服务的企业,这些VPN节点为其自身正常业务所使用。

SoftEther VPN节点证书配置过程中,不同组织群体会表现出不一样的独有特征,我们利用这些行为特征进行网络空间测绘数据分析,就是“行为测绘”的理念。

本文就是基于"行为测绘"理念,结合"交叉测绘",运用ZoomEye网络空间搜索引擎和创宇安全智脑的数据,针对SoftEther VPN节点进行分析;基于VPN节点所使用SSL证书颁发者特征,识别出两个疑似黑灰产组织,发现组织利用这些VPN节点进行网络攻击的行为。

黑灰产组织获取这些VPN节点控制权的方法,可以是通过漏洞攻击的方式,控制电脑、服务器、IOT等网络设备,进而安装VPN软件;也可以是通过供应链攻击的方式,散播藏有后门的VPN软件安装程序、Docker镜像,引诱网民下载安装使用,进而通过后门获取控制权。

在没有获取组织专用恶意样本的情况下,通过网络空间测绘数据和创宇安全智脑数据的分析,可以分类出黑灰产组织所使用的VPN节点,进而分析出这些VPN节点的网络行为。说明基于网络空间"行为测绘"和"交叉测绘"对黑灰产组织进行特征分析,可以弥补传统纯粹依赖恶意样本分析所存在的覆盖不完全和归类不准确等方面不足。

[1] 谈谈网络空间“行为测绘”

https://mp.weixin.qq.com/s/Rbzsq7rgggQekvYxj4t9kA

[2] 聊聊网络空间“交叉”测绘溯源

https://mp.weixin.qq.com/s/QTyfHbcnoMYoVUXhcbCYCw

[3] ZoomEye 网络空间搜索引擎

[4] 创宇安全智脑

[5] 攻击类型解释说明

https://help.yunaq.com/faq/334/index.html

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3062/

本文由 Seebug Paper 发布,如需转载请注明来源。本文地址:https://paper.seebug.org/3062/

如有侵权请联系:admin#unsafe.sh