至少自 10 月 11 日起,俄罗斯 Winter Vivern 黑客组织就一直在利用 Roundcube Webmail 0day漏洞攻击欧洲政府实体和智库。

Roundcube 开发团队发布了安全更新,修复了ESET 研究人员于 10 月 16 日报告的存储跨站脚本 (XSS) 漏洞 ( CVE-2023-5631 )。

安全补丁是在ESET检测到俄罗斯黑客组织野外使用0day漏洞攻击五天后推出的。根据 ESET 的调查结果,网络间谍组织(也称为 TA473)使用包含精心制作的 SVG 文档的 HTML 电子邮件来远程注入任意 JavaScript 代码。

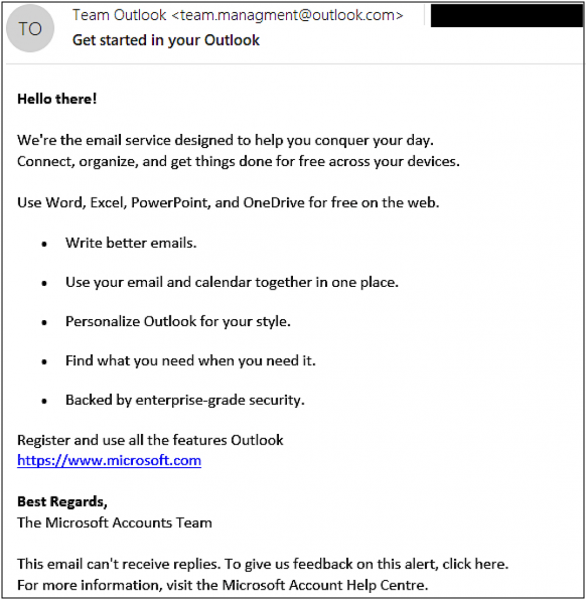

他们的网络钓鱼邮件冒充 Outlook 团队,试图诱骗潜在受害者打开恶意电子邮件,自动触发利用 Roundcube 电子邮件服务器漏洞的第一阶段有效负载。攻击中投放的最终 JavaScript 有效负载帮助攻击者从受害者的网络邮件服务器窃取电子邮件。

ESET 表示:“通过发送特制的电子邮件消息,攻击者能够在 Roundcube 用户的浏览器窗口上下文中加载任意 JavaScript 代码。除了在网络浏览器中查看消息之外,不需要任何手动干预。”

“最终的 JavaScript 负载 [..] 能够列出当前 Roundcube 帐户中的文件夹和电子邮件,并将电子邮件泄露到 C&C 服务器。”

Roundcube 网络钓鱼电子邮件示例 (ESET)

Winter Vivern黑客组织于 2021 年 4 月首次被发现,因其蓄意针对全球各地的政府实体(包括印度、意大利、立陶宛、乌克兰和梵蒂冈等国家)而引起关注。

SentinelLabs 研究人员表示,该组织的目标与白俄罗斯和俄罗斯政府的利益密切相关。

至少自 2022 年以来,Winter Vivern 一直积极瞄准政府组织拥有的 Zimbra 和 Roundcube 电子邮件服务器。

根据 ESET 遥测数据,这些攻击包括在 2023 年 8 月至 9 月期间利用 Roundcube XSS 漏洞 (CVE-2020-35730)。

值得注意的是,俄罗斯 APT28 军事情报黑客也利用同一漏洞针对属于乌克兰政府的 Roundcube 电子邮件服务器。

俄罗斯网络间谍还在针对北约国家的攻击中利用 Zimbra CVE-2022-27926 XSS 漏洞窃取属于北约官员、政府和军事人员的电子邮件。

ESET 表示:“Winter Vivern 通过利用 Roundcube 中的0day漏洞加强了其行动。此前,它曾利用 Roundcube 和 Zimbra 中的已知漏洞,这些漏洞的概念验证代码已经可以公开获得。”

该组织对欧洲各国政府构成威胁,因为它持续存在,经常进行网络钓鱼活动,而且大量面向互联网的应用程序尽管已知存在漏洞,但并未定期更新。

转自会杀毒的单反狗,原文链接:https://mp.weixin.qq.com/s/nxMqkdvERrAVSZ3oj7v5eQ

封面来源于网络,如有侵权请联系删除