导语:CL0P是2023年最活跃的勒索软件组织之一,仅次于LockBit,在最近10个事件响应样本中,研究人员均观察到了CL0P。

CL0P是2023年最活跃的勒索软件组织之一,仅次于LockBit,在最近10个事件响应样本中,研究人员均观察到了CL0P。CL0P勒索软件组织在成功窃取了数千家公司的数据后,开始使用torrent来传播受害者数据。

CL0P的torrent seed基础设施为研究人员提供了一个独特的机会,让研究人员深入了解了臭名昭著的勒索软件组织的直接运行方式,并深入了解他们的交易技巧。通过分析托管被盗数据的现有torrent seed基础设施,研究人员可以更好地了解这一变化的含义。

为了保护这次攻击的受害者,研究人员将组织的名称换成了Pokémon的名称

CL0P和MOVEit传输漏洞的历史

2023年5月底,Progress开发的一款名为MOVEit的软件产品成为CL0P勒索软件组织利用的零日漏洞的目标。

CL0P声称利用了MOVEit传输漏洞,据美国网络安全和基础设施局(CISA)估算,该组织对3000多家美国组织和8000多家全球组织实施了攻击。

CL0P于2019年初出现,并因对受害者使用勒索策略来增加支付赎金的压力而迅速臭名昭著,他们窃取数据并发布其中的片段。所以,受害者宁愿付费,也不愿冒险让他们的数据在全球曝光,这可能比任何传统的勒索软件活动都更具破坏性。

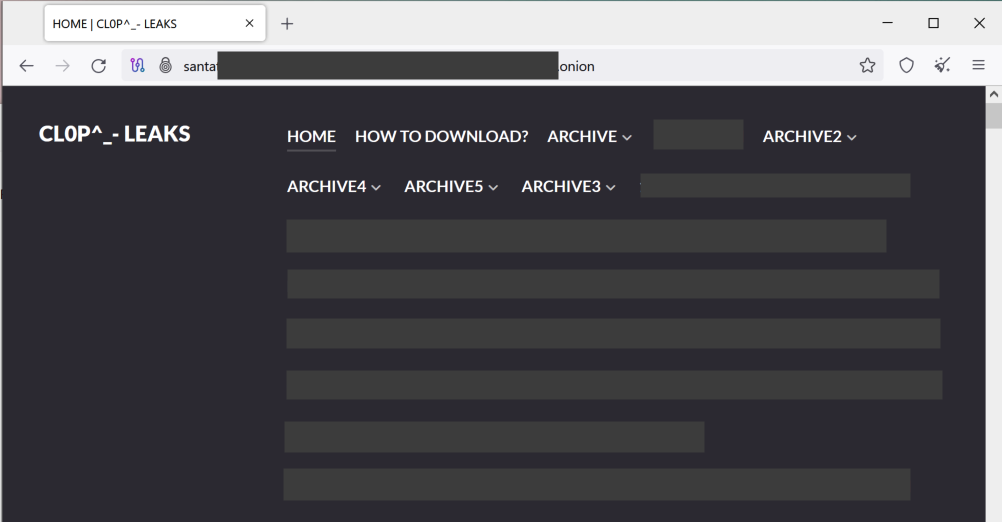

然后,这些数据被发布在一个“泄漏网站”上,如下图所示,该网站通过洋葱路由器(Tor)网络提供服务,这样做CL0P就可以发起匿名攻击。

CL0P泄漏

如果你以前用过Tor浏览器,就会发现为了匿名,运行速度会非常慢。虽然近年来这方面有了很大的改善,但由于传输速度的原因,试图从泄漏网站下载数据仍然是一个挑战。

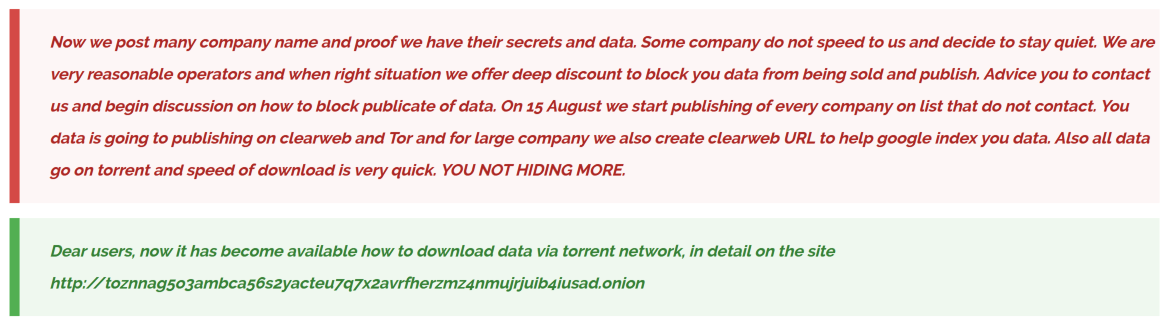

但是,当你从成千上万的公司窃取数据时,下载速度会慢的让人发狂。Torrenting 使世界各地的用户能够连接和分享内容,而不必依赖单一的下载源,尽管这种方法很合适,但它仍然有一些缺点。下载过程会影响你设备的速度和功能,而且大文件会占用大量的存储空间,这看似对受害者有利,因为通过洋葱网络获取一些泄漏信息是不切实际的。既然攻击者无法下载被盗数据,为什么还要支付赎金呢?CL0P改变了他们的策略来解决这个新的数据访问问题。他们在泄露网站上发帖称,从2023年8月15日起,他们将开始通过包括torrent在内的多种新方法发布被盗数据,这种方法利用节点文件交换,大大加快了下载过程。

数据发布变更公告

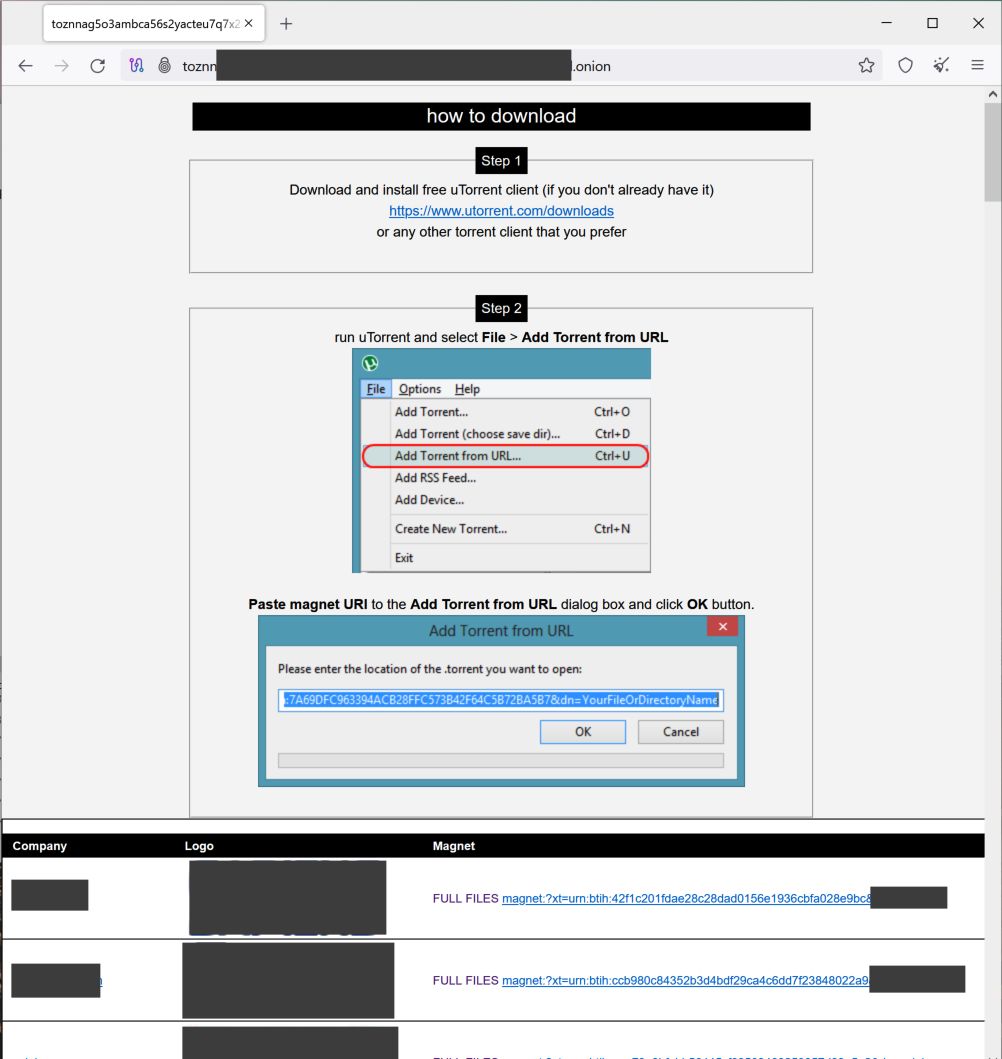

为此,攻击者兑现了他们的声明,并创建了一个新的泄漏网站,该网站具有磁力链接,即包含文件哈希的超链接。大多数torrent客户端都可以使用这些链接来下载数据。

所以,当受害者拒绝支付勒索金额时,攻击者都会通过这种方法稳定地发布一组新的受害者数据。

具有磁力链接的CL0P泄漏网站

人们现在可以以更合理的速度下载128 GB的ZIP文件,而不是试图通过洋葱网络下载一个可能需要几天甚至几周才能获得的文件。然而, torrent有一个问题,那就是数据必须先被播种,这样你就可以为其他人引导下载速度。这为研究人员提供了一个独特的机会,通过识别和分析这些torrent的初始seed来深入了解CL0P操作,这个识别过程将是本文的讲解重点。

Torrent

在深入分析之前,有必要回顾一下torrent的一些概念及其功能。

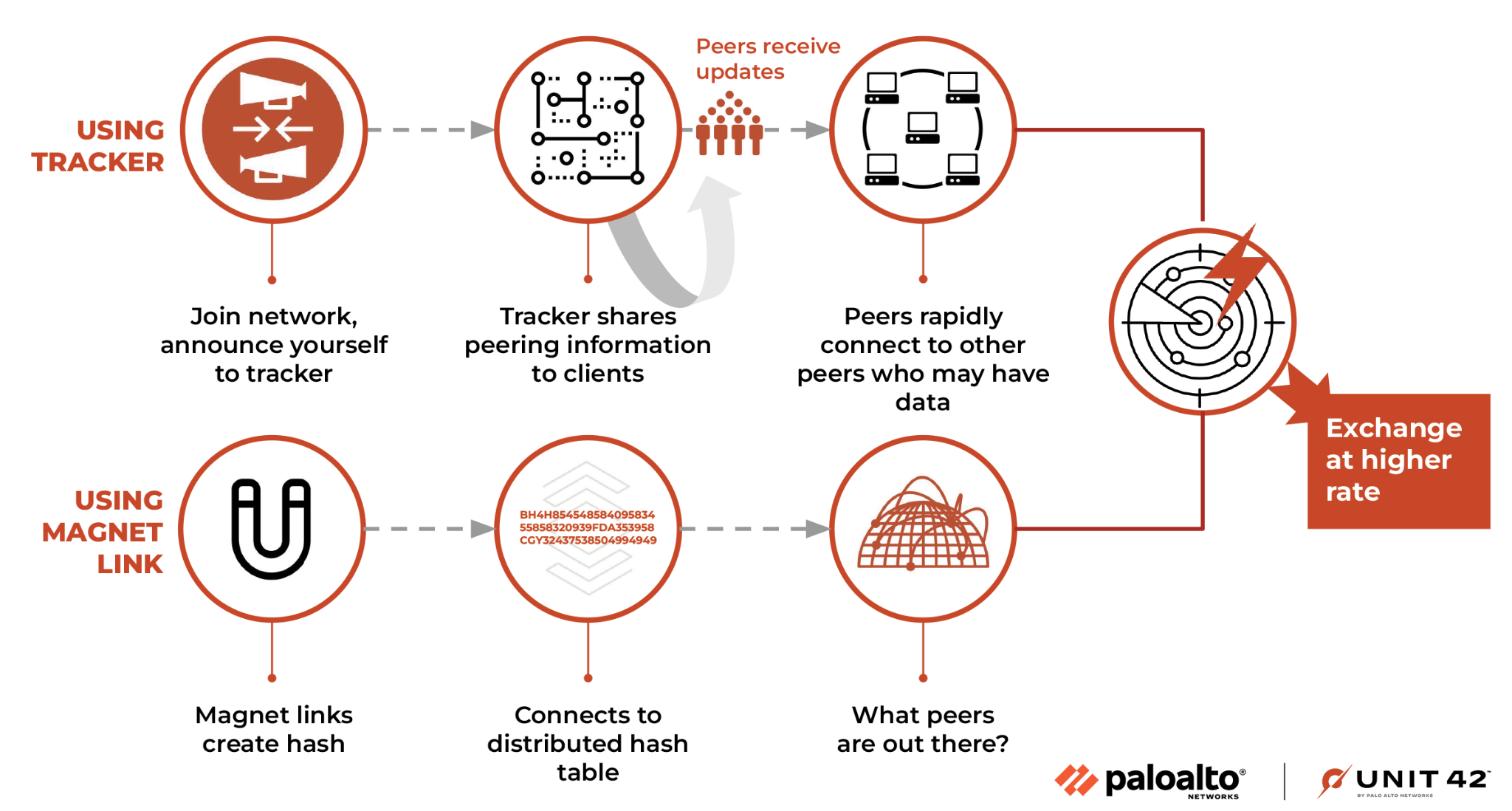

有两种类型的“Torrent”,torrent文件本身大多数人都很熟悉,还有磁力链接。torrent文件将包含一条关于跟踪器的信息。

然后,该跟踪器将与客户端共享节点信息,以便客户端可以定期接收有关其他对等点的更新,这些对等点可能拥有它们试图下载的数据片段,这允许对等点快速连接到多个其他对等点,并开始以更高的速率交换数据。

跟踪器对于正常的交换非常有用,但对于操作安全性来说可能不是最好的,因为它们提供了对等点的列表。

磁力链接类似于torrent文件,但它们通常没有任何与跟踪器相关的信息。相反,当客户端加载磁力链接时,它将包含一个从文件的多个方面计算出来的哈希值,该哈希值用于唯一标识torrent所代表的数据。

这种无跟踪器torrent的工作原理是连接到一个分布式哈希表(DHT)节点,并寻找对等点,这样就可以交换信息了。

torrenting过程,将追踪器的使用与磁力链接进行比较

然后,这些对等点可以交换他们所知道的其他对等点的信息,并且他们可以开始构建连接网络,最终加快下载过程。

这种去中心化的方法是CL0P为其数据传播所选择的。

计划

当然,这种可跟踪性对于任何以前使用过BitTorrent的人来说都不是什么新闻。多年来,政府、律师事务所和其他机构一直使用这一机制来跟踪与盗版相关活动的同行。

20世纪90年代末,美国唱片业协会(RIAA)对Napster采取了法律行动,接下来的几年里,这些因参与这些节点交换的用户而被起诉,因为这些组织可以识别连接的对等点的IP地址。

那这有什么不同呢?这里的主要区别在于,研究人员处理的不是一部被盗电影的torrent,而是数百个单独的torrent。每个torrent都需要一个初始seed,以便对等点连接、开始下载和交换数据,这就为攻击创造了机会,其中只有一个对等点拥有100%的文件,而其他对等点正在下载其他部分。

识别游戏的名称是速度,其中有两个因素。首先,你加入这个去中心化群的速度;第二,你与初始100%播种器节点的速度。

当只处理一个torrent时,这两个因素都非常不可靠。然而,当你从更宏观的角度看所有的torrent数据时,它描绘了一个非常不同的画面。

由于研究人员是在后期才加入了torrent,结果100%的对等点不像最初的播种者(seeder)那样可靠。为了抵消这种影响,研究人员查看了攻击者释放它们时的所有节点流,并与较旧的torrent流进行了交叉引用。这让研究人员可以看到哪些人可能是“真正的”播种者。

在继续之前,研究人员需要做个简短的警告,许多人出于各种原因下载这些泄露数据。有时是出于恶意的原因,如获取凭证、窃取知识产权或进一步利用受害者。

然而,还有许多其他实体出于善意下载了这些数据,他们用这些数据来进一步帮助受害者或其他组织,或进行研究。虽然研究人员无法推断意图,但至少可以比较两组实体的行为。

文章翻译自:https://unit42.paloaltonetworks.com/cl0p-group-distributes-ransomware-data-with-torrents/如若转载,请注明原文地址