EDR

(1)EDR是什么,为什么要学?

EDR(Endpoint Detection and response,端点检测与响应)是一种安全技术,它通过对端点设备进行监控、检测和响应,以保护计算机系统免受恶意攻击和数据泄露等威胁

- 应对复杂的安全威胁:随着网络攻击的不断升级,传统的安全防御手段往往难以应对。EDR可以通过自动化的方式发现、隔离、修复、补救、调查、分析和取证安全威胁等一系列工作,大大降低了发现和处置安全威胁的复杂度,能够辅助用户更加快速、智能地应对安全威胁。

- 高效的安全防御:EDR可以在威胁尚未造成危害之前检测和防御威胁,将安全措施从被动的威胁防御方法转换为积极的威胁防御,从而有效扭转端点安全防御长期处于被动局面,提高计算机系统的安全性。

- 广泛的应用场景:EDR可以应用于各种设备,如台式机、服务器、笔记本、移动设备、嵌入式设备、SCADA系统甚至IoT设备等,使其在应用前景上具有广泛性。

- 适应现代化的安全需求:随着云计算和人工智能技术的发展,EDR能够借助这些先进技术进行更加高效和智能的检测和防御,以适应现代化的安全需求。

###(1)EDR与XDR、MDR的区别

XDR (Extended Detection and Response,扩展检测和响应) 是一项仍在兴起发展讯速的技术是一种端点威胁检测和响应的新方法。EDR关注的是端点的数据,而XDR中的“X”代表”扩展”,它代表任何数据源,不仅是端点,还有网络、电子邮件、应用程序、云工作负载等等。。MDR(托管检测和响应服务)。MDR可被理解为托管的XDR

### (2)EDR的功能

1.持续收集端点数据

2.实时分析和威胁检测

3.自动威胁响应

4.溯源深度处置

5.支持威胁搜寻和安全加固

openedr使用详细步骤(端点:虚拟机windows server 2016)

官网地址:https://www.openedr.com/

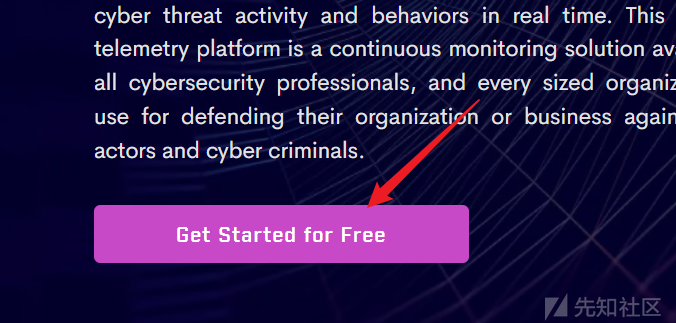

OpenEDR是一个源代码公开可获取的网络安全平台,在这个平台上,广大研究人员可以同时对产品和服务进行管理。OpenEDR不仅具有完整的EDR功能,而且它也是世界上最复杂、最有效的EDR代码库之一,在社区的帮助下,它将变得更好。

OpenEDR是免费的,其源代码对公众开放。它的运行机制是:工具安装OpenEDR是一个单一的代理,可以直接安装在Windows节点上

1.安装

A.注册账号

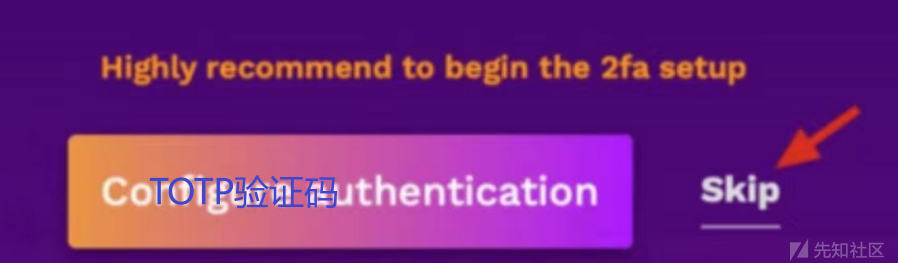

B.输入TOTP动态口令/Skip跳过二次验证

TOTP动态验证码

- wx搜索“腾讯身份验证器”小程序

- 苹果手机iCloud密码管理器

- 安卓手机谷歌密码管理器

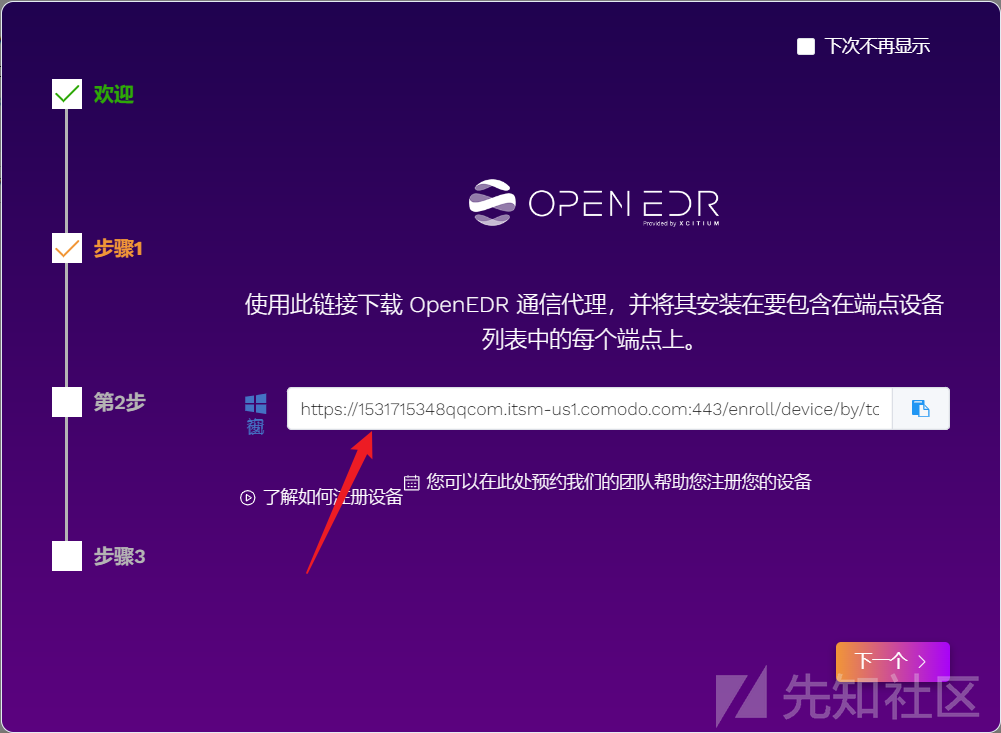

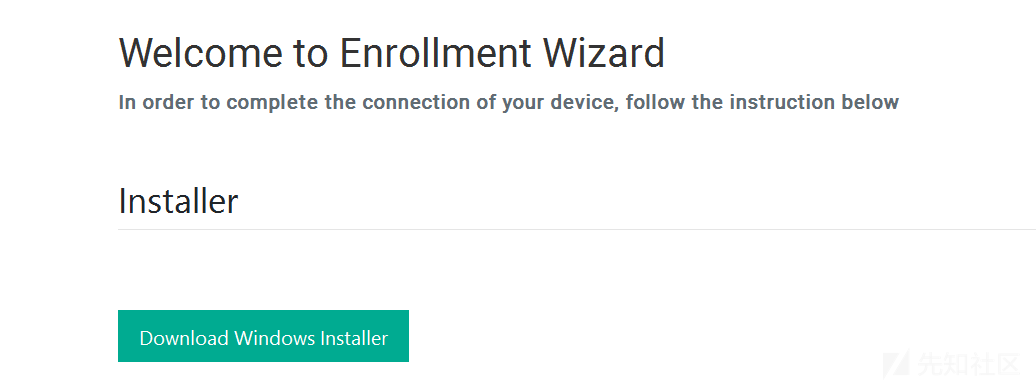

C.打开windows2016虚拟机访问Step1给出的下载链接

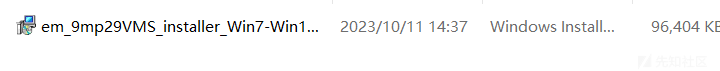

下载到虚拟机中并安装即可,然后再回到网页,可以看到资产的设备中已经有显示了,因为我这里在win10和windows server 2016都安装了所以显示两个(这是并没有EDR功能)

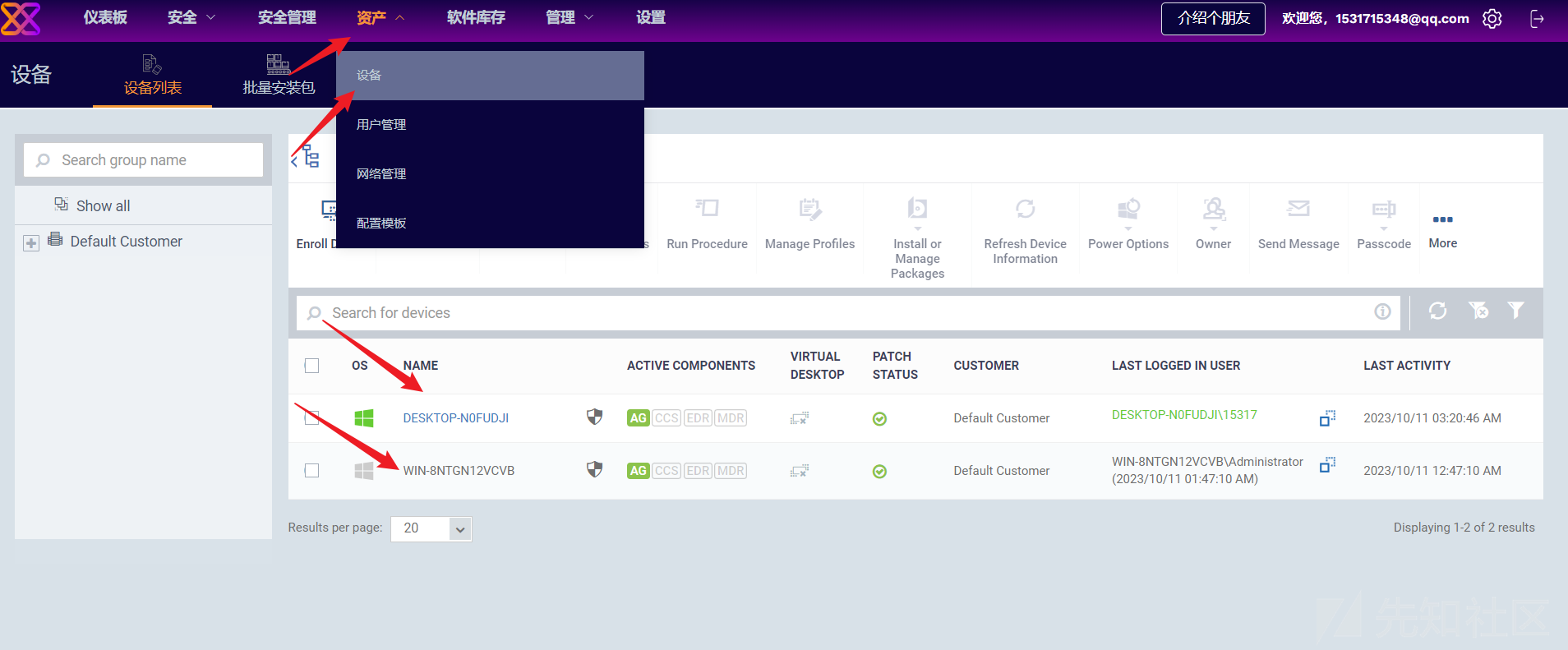

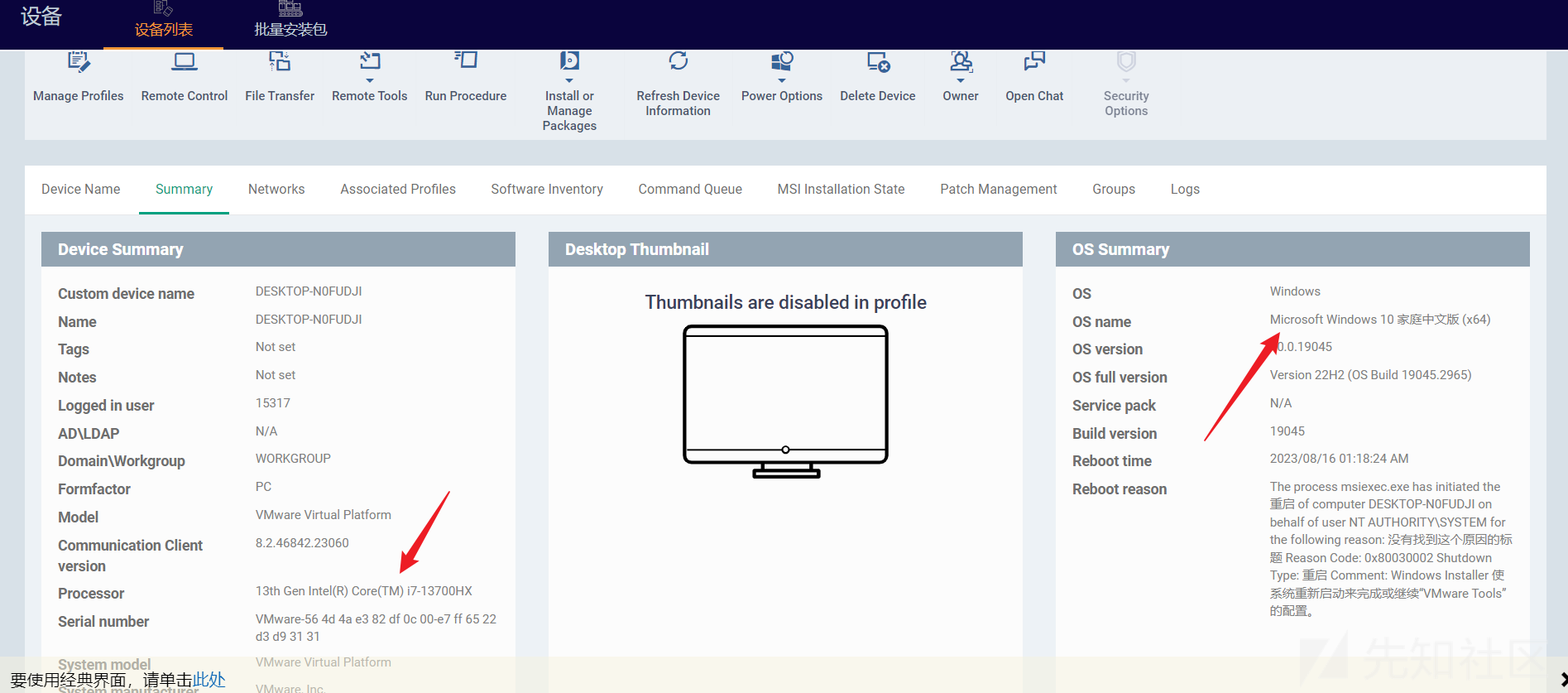

并且我们也可以单击机器查看详情里面有关于相关的配置系统信息

为windows server 2016添加EDR功能

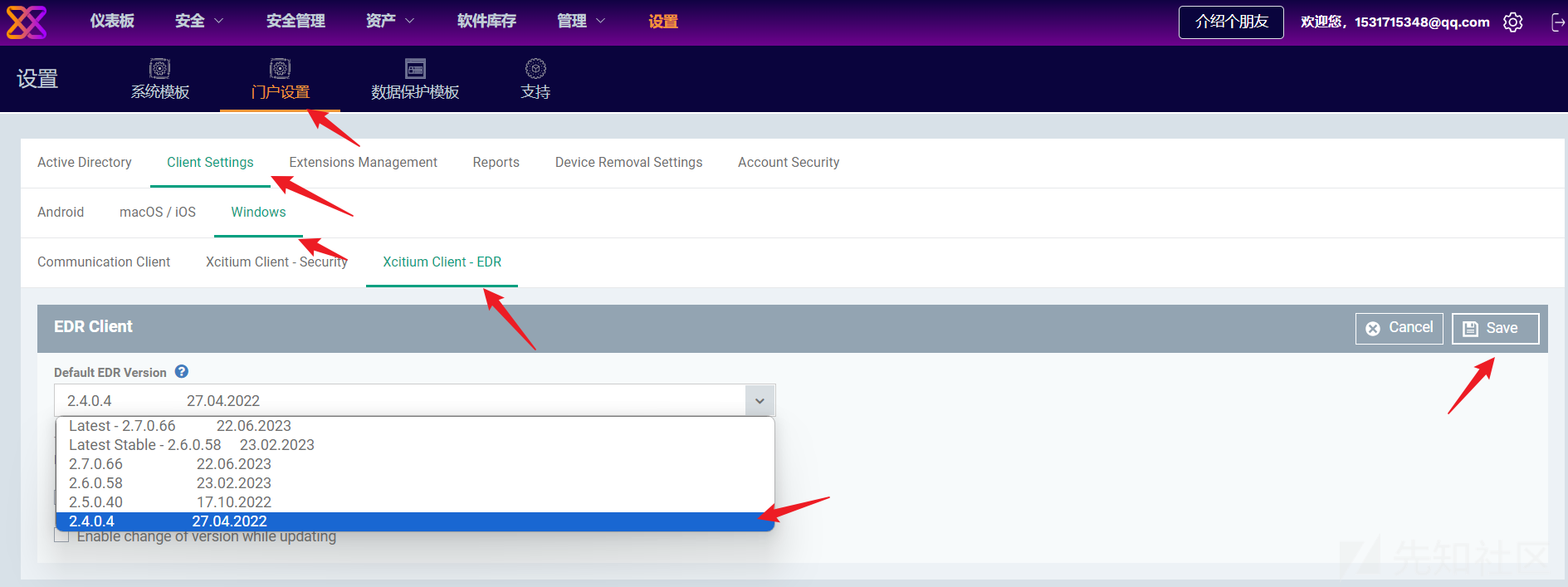

默认的EDR客户端是不支持Windows server 2016的,需要到Settings->Client Setting->Windows->Xcitium Client -EDR中点击Edit,选择版本为2.4.04(建议用谷歌翻译一下)

调整好后就可以安装EDR了

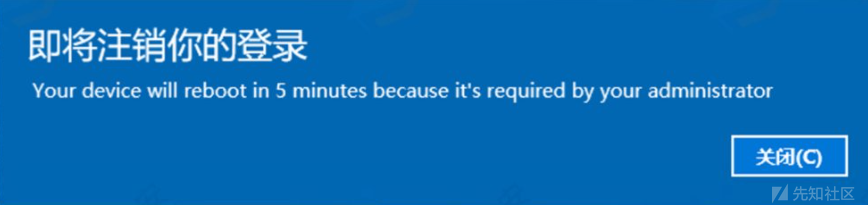

点击install后win10就会出现如下弹窗(这里我选择了win10

重启之后返回网页EDR的标识亮了说明安装成功了(在这里可能会安装失败,原因可能有:1.网络问题(可能需要用“科学上网”)2.若是安装在windows server 2016一定要记得按上文改设置)

使用

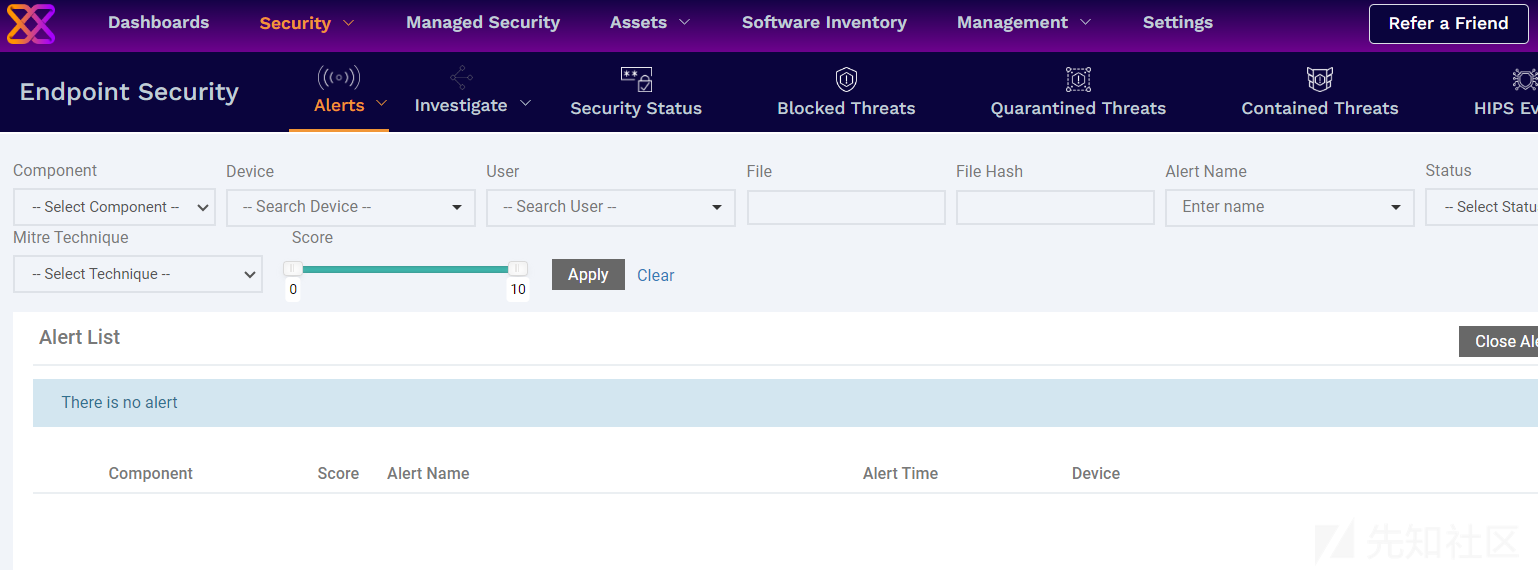

1.Security->alerts 记录安全警告

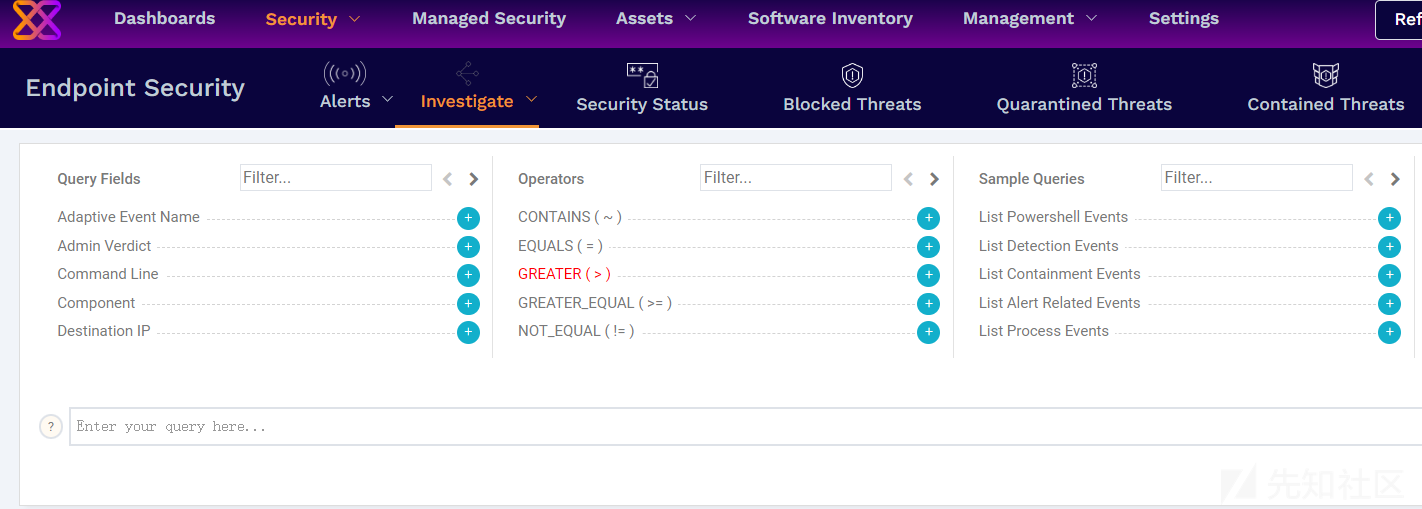

2.Security->Investigate记录所有活动(例xx.exe尝试对屏幕进行截图等等)

3.Managed Security->Incidents事件监测

建议

openedr的功能不止于我所例举的还有文件管理等等,若对英文不是很熟悉的话,建议用谷歌翻译之后再进行学习

长亭雷池(WAF)

长亭雷池官网https://waf-ce.chaitin.cn/

长亭官方文档https://waf-ce.chaitin.cn/docs/

操作系统:linux

指令架构:x86-64

软件依赖:Dococker 20.10.14版本以上、Docker Compose 2.0.0版本以上

最小化环境:1核CPU/1GB内存/5GB磁盘

Tip:环境安装命令在官方文档里↑

它是怎么实现安全防护的

1.采用反向代理的技术

2.怎么理解反向代理

反向代理(Reverse Proxy)是一种以代理服务器的形式接受来自互联网的请求,然后将请求转发给内部服务器的技术。它是这样工作的:

- 客户端发送请求到反向代理服务器。

- 反向代理服务器接收请求后,将根据请求的内容判断向何处转交请求,并将获得的内容返回给客户端。这个过程就像这些内容原本就是反向代理服务器自己的一样。

- 重要的是,反向代理服务器对客户端而言就像是原始服务器。即使原始服务器并不存在请求的内容,反向代理也可以从其他服务器上取得所需的内容并返回给客户端,客户端对此一无所知。

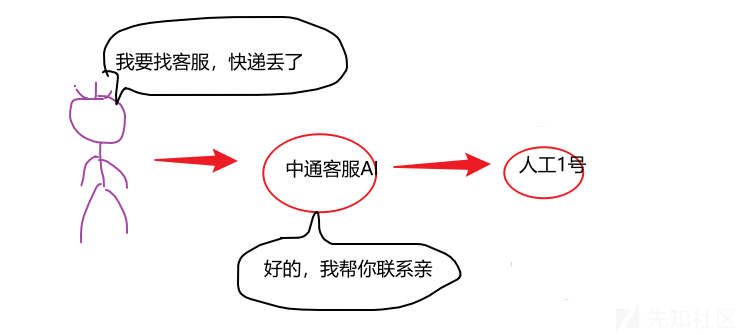

简单来讲:像我们平时打电话给客服询问情况时,他们会有一个固定的电话可以拨打,但是你在拨打之后你是无法知道到底会是谁会来接听你的电话,也就是说反向代理就相当于充当一个中间人,你想访问它保护的网站,你就得先经过它。

安装(演示环境:kali):

在kali命令行下以root用户执行以下命令进行安装

bash -c "$(curl -fsSLk https://waf-ce.chaitin.cn/release/latest/setup.sh)"

打开之后同样是一个TOTP验证(用上面的方法验证)

打开小程序扫二维码绑定一下之后把码输进去即可

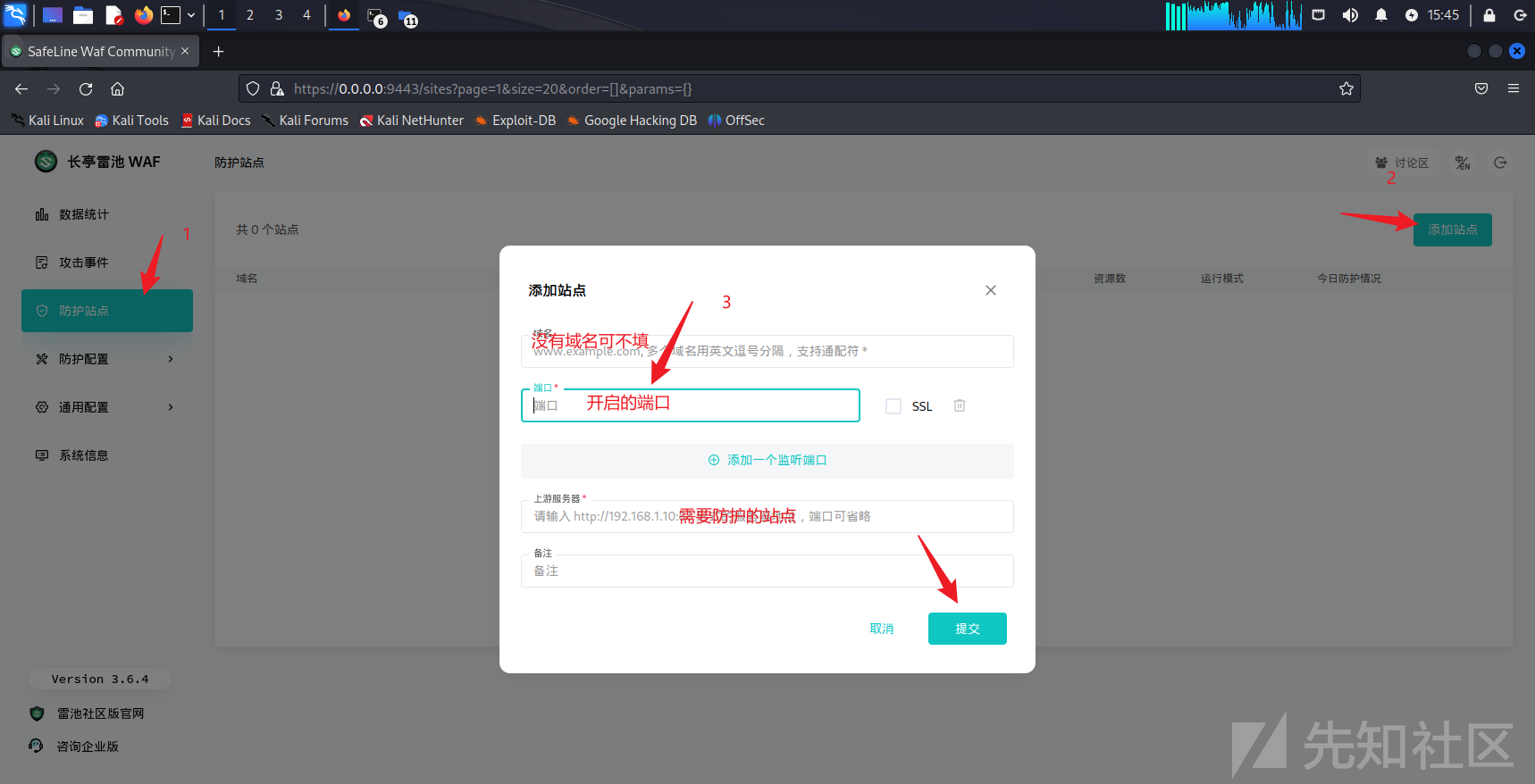

配置防御站点

像我这样配置 只要让用户访问http://192.168.6.133:18888 (这是我kali机的ip噢 不是你搭建网站的ip(192.168.1.60)

功能介绍:

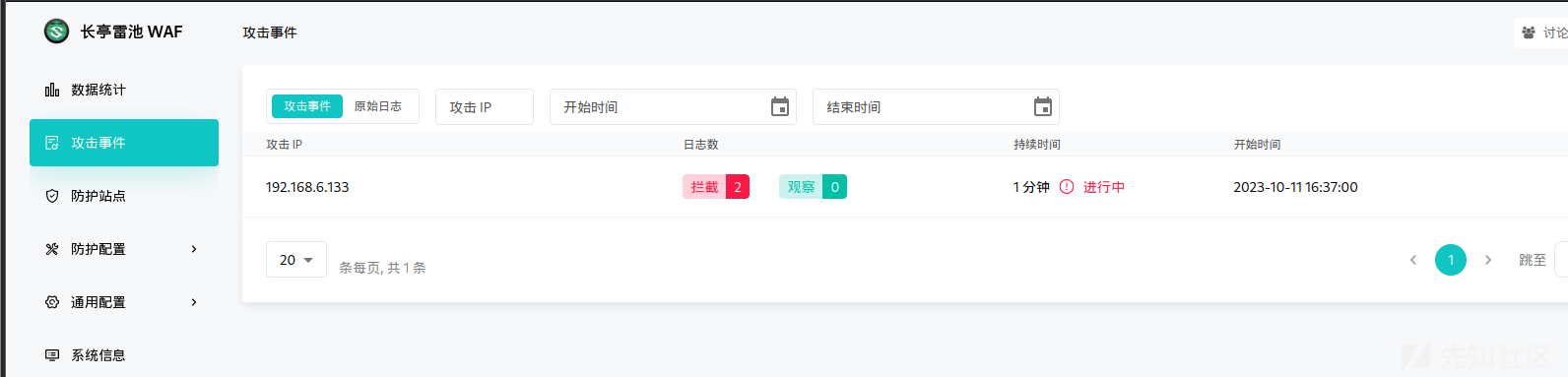

1.查看攻击事件

一开始是没有的,现在我们来尝试攻击,我搭的是一个靶场所以自带很多漏洞,刚好拿来测试

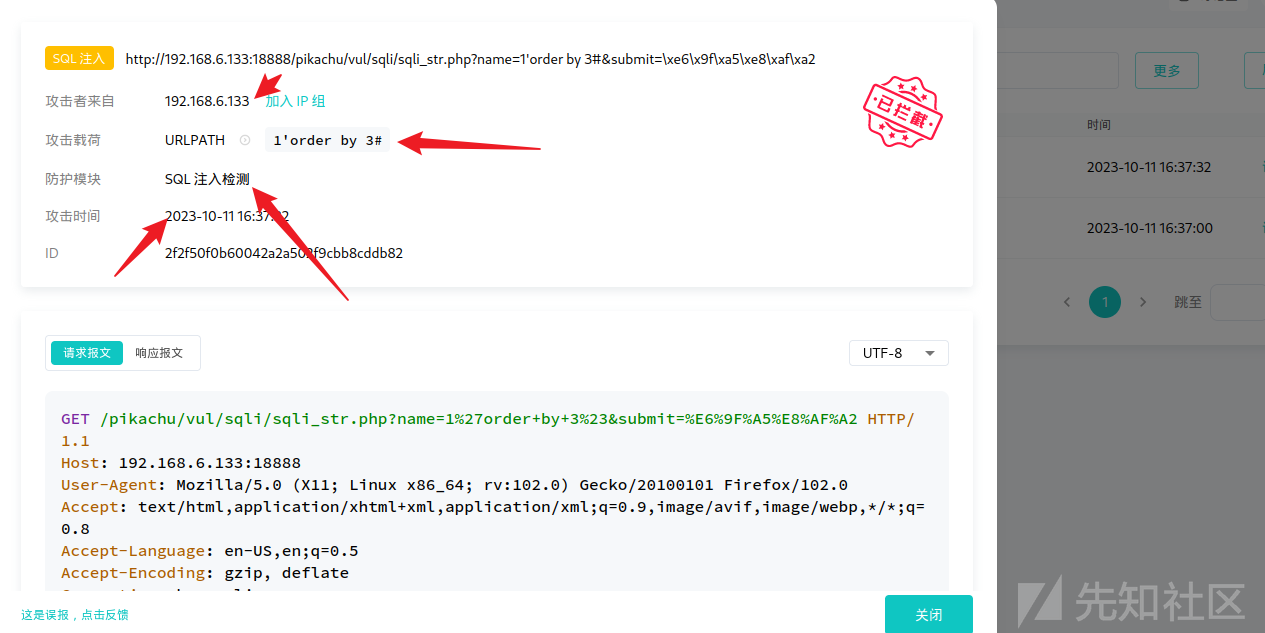

试试sql注入,立马有拦截

看看记录(出现了两条信息,因为我试了两次)!!!记得要先刷新页面才会出现噢,另外分析也需要时间所以有时候会比较慢

可以点开详情查看,你输入的命令以及你的ip、时间都会被记录,并且属于什么注入也会检测出来

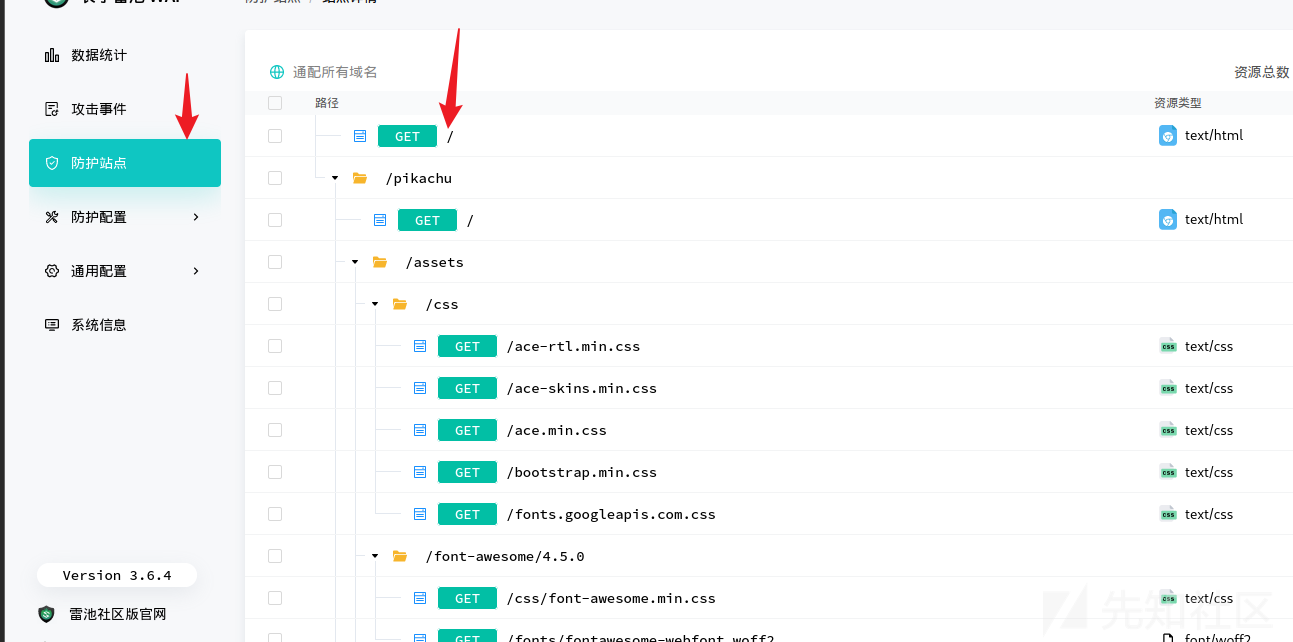

2.防护站点详情

单机站点可查看目录

3.防护配置

设置黑白名单

人机验证(登录后会弹出人机验证框)

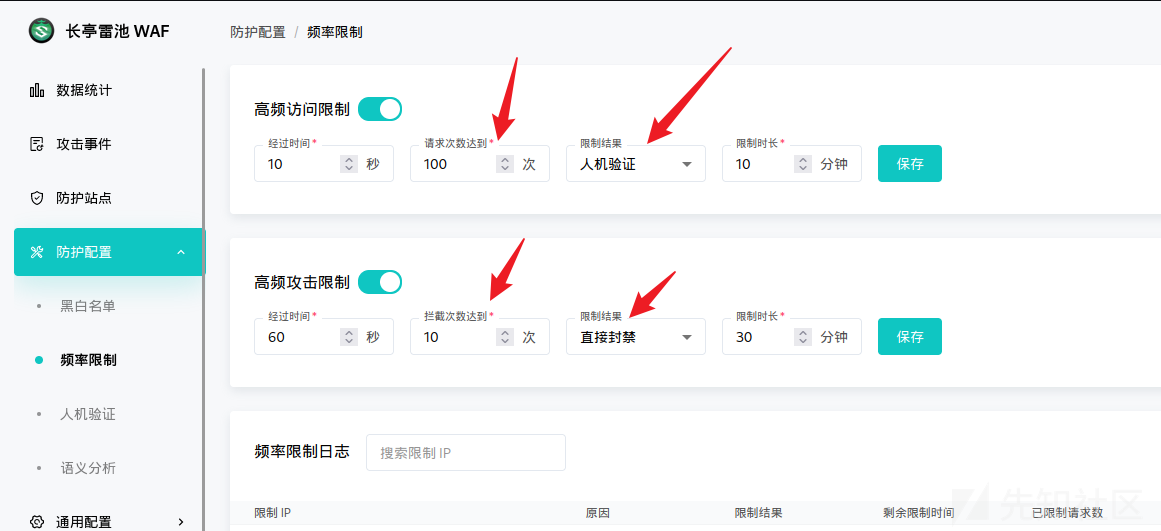

频率限制(防止爆破工具)

语义分析(管理分析漏洞类型)

总结

长亭雷池WAF的特点在于其强大的主动防御能力、高并发处理迅速、对业务零影响,以及基于语义分析的WEB攻击检测。

首先,长亭雷池WAF的主动防御能力非常出色。它不仅基于对用户正常业务流量的不断迭代学习,能够建立“千人千面”的自动化防御策略,而且通过将多种深度学习算法应用在异常请求分析、用于识别非法流量并实时拦截。

其次,长亭雷池WAF的高并发处理迅速,对业务零影响。它可采用集群嵌入式部署模式,在处理性能方面,实测长亭雷池单台检测节点在处理20万QPS高并发情况下,99%的请求延迟小于1ms,在防护攻击的同时对用户使用几乎零影响。

此外,基于智能语义分析的算法,长亭雷池WAF能够从语言的角度实现分析检测,积累的大量样本数据,形成了精准的威胁检测模型。在0day爆发时,无需添加规则和打补丁即可防护未知威胁。这意味着长亭雷池WAF能够更好地解决误报、漏报,以及对未知威胁防御的问题。

总的来说,长亭雷池WAF在主动防御能力、高并发处理和对业务零影响方面有显著优势,值得企业考虑使用。

如有侵权请联系:admin#unsafe.sh