研究人员发现攻击者开发的恶意软件开始利用远程桌面协议(RDP)协议来窃取企业数据,并且不在目标主机上留下痕迹。加密货币挖矿机、信息窃取器、勒索软件等使用远程连接可以在RAM中运行,也可以从被黑的机器中窃取有用的信息。

利用Windows RDS特征

攻击者利用了Windows 远程桌面服务(RDS)中的一个特征,允许客户端分享本地驱动给有读写权限的Terminal Server。

驱动在服务器上以名为tsclient+驱动盘字母的虚拟网络位置的共享,而且可以本地映射。

这些特征已经出现一段时间了,当用户连接到服务器,并以应用的形式运行时的动作就可以解释了。

这种通过RDP来访问资源是可行的,而且不会在客户端机器的硬盘上留下痕迹,因为应用是在内存中执行的。当RDP会话中止后,相关的进程和内存就会释放。

恶意软件分析

Bitdefender恶意软件分析人员发现攻击者利用了该特征并释放了多个不同类型的恶意软件,其中含有一个名为worker.exe的组件可以从攻击者处接收指令。自从2018年2月使用后,就有多个攻击者使用worker.exe,尤其是用它做监听功能。

Worker.exe可以从系统中收集以下信息:

· 系统信息:架构、CPU模型、核心数、RAM大小、Windows版本

· 域名、登入用户权限、机器上的用户列表

· 本地IP地址、上传和下载速度、公有IP地址

· 默认浏览器、主机上特定端口的状态、检查运行的服务器和监听端口、DNS缓存中的特定记录

· 检查是否运行特定进程,注册表中是否存在特定key和值

· 还可以截屏和枚举所有连接的网络共享(可以本地映射)。

此外,worker.exe执行了至少3个分隔的剪贴板窃取器(MicroClip, DelphiStealer, IntelRapid)、2个勒索软件家族(Rapid和Rapid 2.0, Nemty)、多个门罗币加密货币挖矿机(都是基于XMRig)和著名的AZORult信息窃取器。

worker.exe样本可以在tsclient网络共享中看到,而且研究人员发现并没有连接到C2服务器来接收命令。而是从相同位置的名为config.ins的文本文件中接收命令。

所有从主机收集的信息都会保存在一个NFO文件中,NFO文件也会以配置文件的形式保存在相同位置。

这样就可以从被黑的计算机中窃取数据,并使取证分析变得很难。

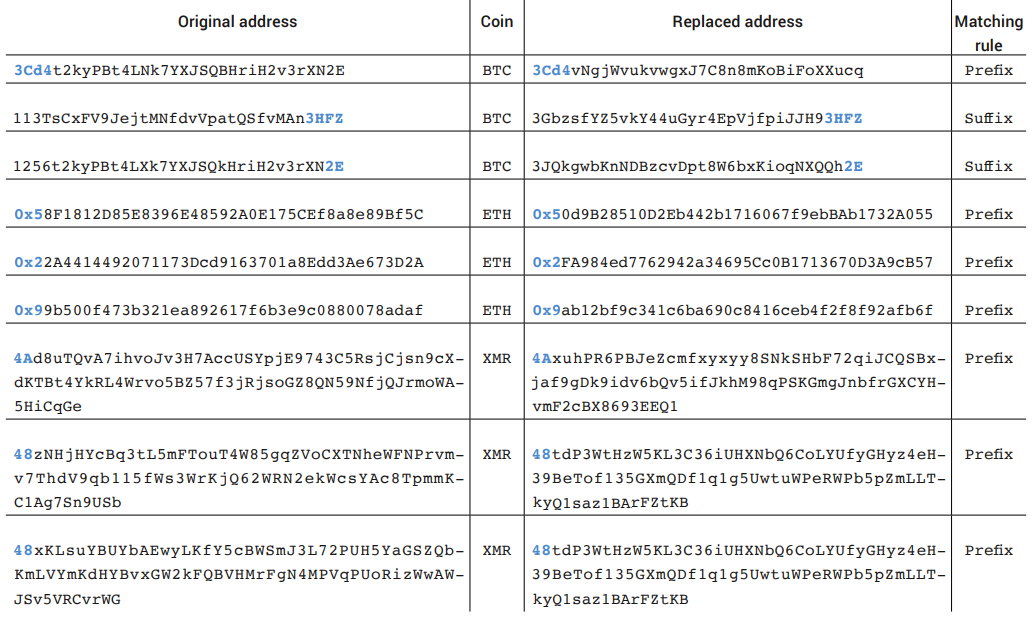

这3个剪贴板窃取器的目的是确定当用户复制加密货币钱包地址时,替换成属于攻击者的地址。这3个恶意软件中,IntelRapid是最先进的,可以识别大量的加密货币钱包,比如Bitcoin, Litecoin, Ethereum, Monero, Bitcoin Cash, Dash, Ripple, Dogecoin, Neo, ZCash,并替换攻击者提供的类似可选项。

恶意软件还使用了一个复杂的评分机制,替换的地址与原始地址的开头地址或结尾地址是相同的,这样就容易欺骗用户(受害者)。

钱包地址替换

根据加密货币的种类,IntelRapid可以检查超过1300个地址来找出与受害者的原始地址类似的字符串。

通过分析替换地址,Bitdefender确定了剪贴板信息窃取器是同一个攻击者所谓。进一步分析发现与分析的勒索软件家族、加密货币挖矿机、AZORult信息窃取样本有关。根据替换地址的交易分析,攻击者的收入总结达到15万美元,因为该收入不包含门罗币的收益,因此真实收益可能更多。

被攻击的痕迹

研究人员美元发现攻击者是如何获取网络的访问权限的,还有是如何将worker.exe植入tsclient共享的。还有攻击者是如何获取有效的RDP凭证来访问受害者主机的,研究人员猜测可能使用了暴力破解的方法。

但一些专业的网络入侵者经常会在地下论坛提供入侵的服务。对相关目标感兴趣的网络犯罪者可能会支付数百甚至上千美元来获取访问权限或释放自己的恶意软件。这也是勒索软件的一个典型攻击场景,即提供访问即服务来收取高额赎金以解密文件。

受害者遍布全球

Bitdefender发现该攻击活动对全球的目标并没有任何歧视,并不针对任何区域、行业和用户。这表明网络犯罪分子的主要目的是盈利。主要的受害者位于巴西、美国和罗马尼亚。

预防此类攻击并不是很难,可以通过禁用来自组策略列表的禁用硬驱重定向。该选项可以通过计算机配置applet中的路径来实现:

以下是完整路径:

Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Device and Resource Redirection

本文翻译自:https://www.bleepingcomputer.com/news/security/windows-remote-desktop-services-used-for-fileless-malware-attacks/如若转载,请注明原文地址: https://www.4hou.com/system/22273.html

如有侵权请联系:admin#unsafe.sh