长期而言,IT架构演进不断为安全带来新的红利。

终端、边界,两个安全主战场。随着云计算、分布式系统的发展,企业网络边界逐渐复杂、动态,并由软件定义——如今边界变了。

一、零信任/SASE/SSE概念

零信任

零信任即「永不信任,始终验证」,最早由Forrester分析师于2010年提出。这种理念主要针对传统的边界防御思路,黑客进入内网后便如入无人之境的问题。随着企业网络边界的模糊化,提出更细粒度、更加动态的资产与身份视角的管控能力需求,有其必然性。

Google 2016年发布BeyondCorp办公网零信任解决方案之后,推动业内零信任实质性落地。

SASE

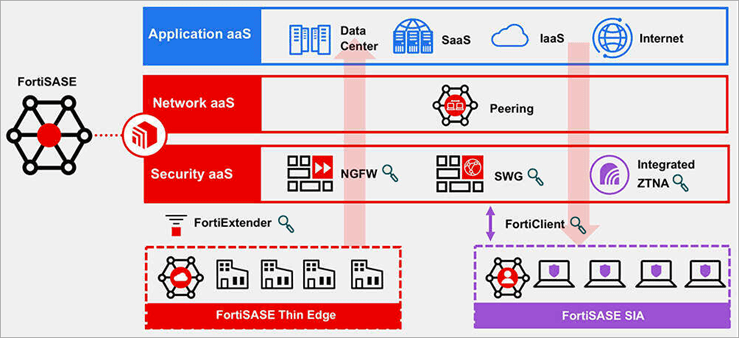

而后,Garter在2019年提出安全访问服务边缘(Secure Access Service Edge, SASE)的概念,在Network SaaS的底座加上SaaS的网络安全能力,相对BeyondCorp而言,SASE是一个更加全面、系统化的发展。

这一方案可以看做 带有零信任理念的、企业「网络边界」的重新定义与安全能力的迁移。

方案一分为二:在网络方面,SASE包含了SD-WAN、CDN及其他底层网络基础设施服务;在安全方面,融合了各种应用场景的访问控制(ZTNA、CASB、SWG)、四层和七层防火墙(FWaaS、WAAPaaS)及其他Network Security能力。这些能力都是SaaS的,即插即用。

这种二分法一定程度也受供应商的影响,SASE方案可由SD-WAN供应商与云安全供应商组合而成,例如Zscaler + Cisco SD-WAN、Zscaler + VMware SD-WAN、Prisma Access(PaloAlto) + Cisco SD-WAN等解决方案。

SSE

此后,21年Gartner又把SASE的网络部分去掉,单独提出了安全服务边缘 (Security Service Edge,SSE) 的概念,这也是一个大集成。总之,网络边缘变了,安全的发挥空间来了,在Edge的地基上Security的房子怎么盖,各家有各家的思路。

下图参考SASE/SSE供应商:Zscaler、Netskope、Palo Alto Networks、Fortinet、Forcepoint、Cato 提供的安全能力,按照场景划分如下:

二、ZTNA与VPN

接入安全这里面的三个网关,是以上主流SASE/SSE供应商必备的基础设施,这里着重看一下ZTNA,国内与之对应炒的比较火热的名称叫「零信任网关」。

接入安全,首先要解决“接入”的问题,即如何让企业内部的办公网络做到内外网一致。

传统的VPN方案只是打通了一个员工PC与企业内网的通道(四层)。

在此基础上演化出的零信任网络访问方案(ZTNA),某种程度上讲,是在「打通内网」的基础上具备更加精细化的管理能力以及更强的扩展性。

表面上看,VPN通过配置,也可以实现细粒度的管控。OpenVPN的CEO评价ZTNA时表示,VPN也可以通过配置达到相同的效果——“开车不系安全带,不能说车不行”。

从技术角度,ZTNA方案要面对非常复杂的业务流量,需要具备精细化的拆流与管控方案,目前国外主流产品选择基于七层报文进行路由与流控,同时要兼顾encryption问题、业务网络拓扑兼容性问题。

从解决方案角度,ZTNA方案在网络链路中增加了一个“安全抓手”,其背靠SD-WAN和云基础设施,提供强大的网络能力,同时能够与边界安全监测与防御能力融合(WAF、网络侧DLP等)、与终端安全的数据进行联动解决丰富的安全场景。

由此可见,SASE角度的ZTNA和某些基于Nginx+VPN+IAM改造的本地化“零信任网关”大有不同。

三、安全能力移植

流量安全

传统流量安全能力如 协议层的加密、DNS安全、基于四层七层报文的流量防护顺理成章的应用于新的边界上。主要技术形态为针对已知漏洞的攻击手段形成流量拦截策略。

反病毒

除此之外,我们看到很多SASE/SSE厂商集成了反病毒能力,包括:

1)流量中提取malware文件查杀

2)malware通信特征拦截

3)沙箱

4)威胁情报

App/SaaS服务安全

部分方案中还包括针对SaaS服务的威胁检测与防护,包括:

1)基于SaaS服务流量的安全审计与管控,例如:解决员工通过SASE访问office 365等SaaS服务过程中出现的安全问题。

2)通过预置检测项评估SaaS服务的配置安全性(SSPM)。

高级威胁防护

部分方案中包含高级威胁监测,如:

1)基于情报的流量IoC/IoA判别。

2)基于UEBA/ML的异常行为判别。

3)MDR。

云安全

在云安全方面,虽然各云均有成熟的安全解决方案,但涉及到多云、跨云统一安全运营这个方面,可以通过agentless的方式低成本切入,成为SASE一个不错的拓展价值。因此我们在部分SASE方案(如Cato)中看到了与云安全的紧密配合,包括CIEM和CSPM。

四、办公网安全:边界和终端的融合

疫情带来的移动办公需求激增,办公网安全场景成为SASE切开市场的快刀,国内市场尤其明显。

办公网安全几个典型场景如下:

如何对网络接入者进行身份鉴别

如何保证远程办公设备(电脑、手机)的自身的安全性

如何监控/阻止办公设备的异常行为

如何防止企业内部的敏感数据人为泄露

解决这些问题,有终端准入、有DLP、有EDR、有上网行为管理...,其共性是——都需要在办公终端上面装Agent。

SASE的办公网准入,同样也需要在PC上面装Agent。从基础数据采集的角度来看,SASE endpoint agent+network proxy双管齐下的数据采集能力,有望能整合掉各种办公网安全需求,形成统一解决方案。

同时,正是因为「先接入、再安全」的业务优先级,SASE的“业务价值”使其获得到了比安全产品更强的落地推动力。企业首先通过SASE解决了办公接入的问题,SASE已经携带了DLP能力,那么为什么还要单独购买一套外挂式的DLP系统呢?

如有侵权请联系:admin#unsafe.sh